BUUCTF

ctf

angelkat

什么都想学,什么都学不会

展开

专栏收录文章

- 默认排序

- 最新发布

- 最早发布

- 最多阅读

- 最少阅读

-

[安洵杯 2019]easy_web

[安洵杯 2019]easy_web看到url出有类似于base的两次解密之后盲猜十六进制解密这样可以查看index.php的内容先将index.php进行十六进制编码之后base64加密两次payload: TmprMlpUWTBOalUzT0RKbE56QTJPRGN3获得源码base64 解密,这个地方用MD5强碰撞用fastcoll生成payloadfastcoll_v1.0.0.5.exe 1.txt然后使用python写脚本发送数据import urllibimpo原创 2021-07-30 21:35:31 · 203 阅读 · 0 评论 -

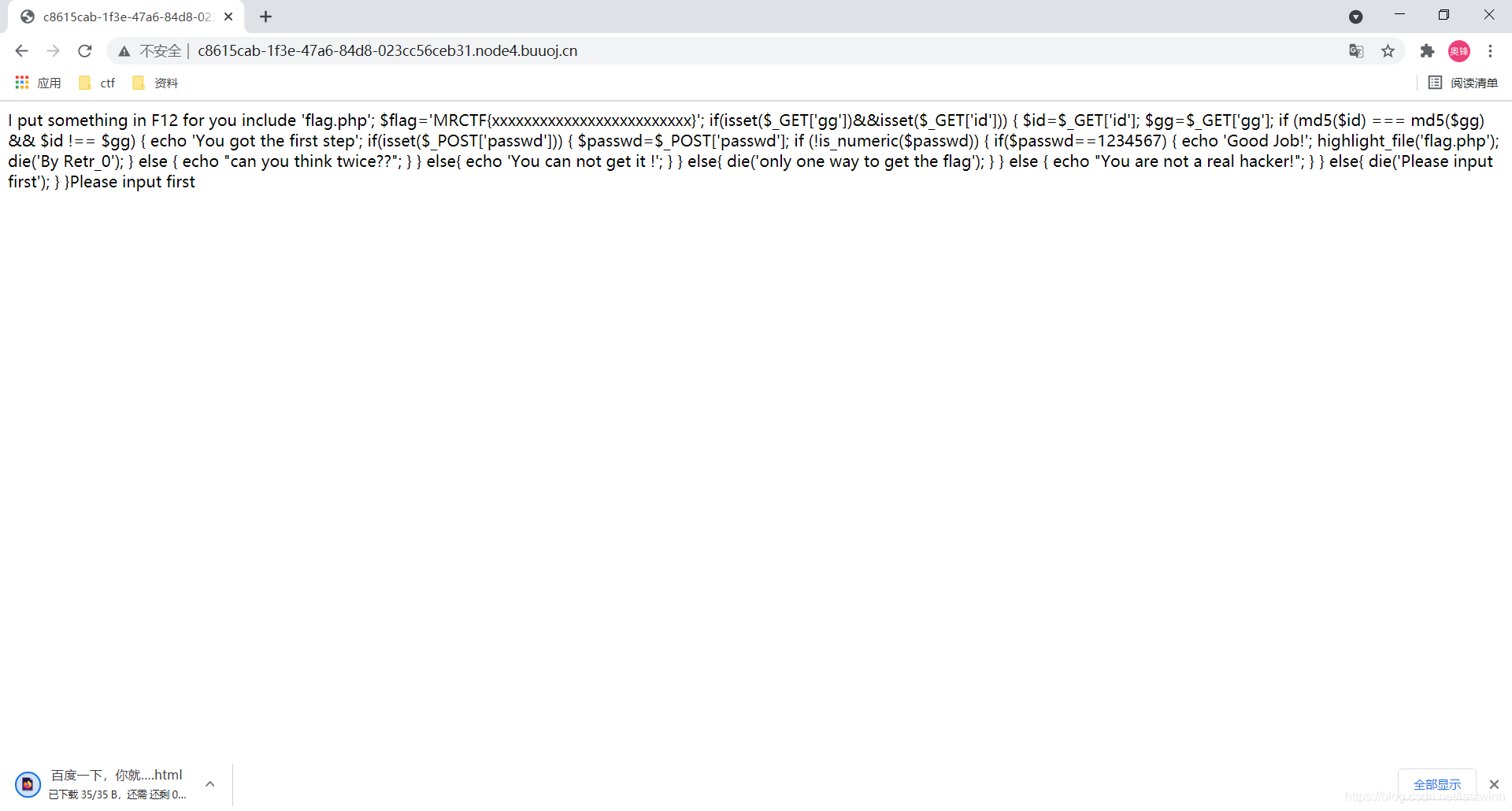

[MRCTF2020]Ez_bypass

[MRCTF2020]Ez_bypasF12 查看格式化的源码数组绕过md5原创 2021-07-30 20:22:59 · 219 阅读 · 0 评论 -

buuctf [极客大挑战 2019]Havefun wp

[极客大挑战 2019]Havefun 看到代码提示。然后将cat赋值为dog。payload:http://3c27e6cd-ee2f-480c-81e2-d144cb41de32.node4.buuoj.cn/?cat=dog原创 2021-07-28 14:28:59 · 176 阅读 · 2 评论

分享

分享