前言

当用户访问数据时,如果用户的请求直接访问数据库的话,数量一多数据库就很容易奔溃,所以为了避免这个问题,会用 Redis 作为缓存层。 Redis 是内存数据库,相当于数据缓存在内存,内存的读写速度比硬盘快好几个数量级,这样大大提高了系统性能。

但是引入了缓存层,就会有缓存异常的三个问题,分别是缓存雪崩、缓存击穿、缓存穿透。

一、缓存雪崩

通常我们为了保证缓存中的数据与数据库中的数据一致性,会给 Redis 里的数据设置过期时间,当缓存数据过期后,如果用户访问的数据不在缓存里,业务系统需要重新生成缓存,因此就会访问数据库,并将数据更新到 Redis 里。

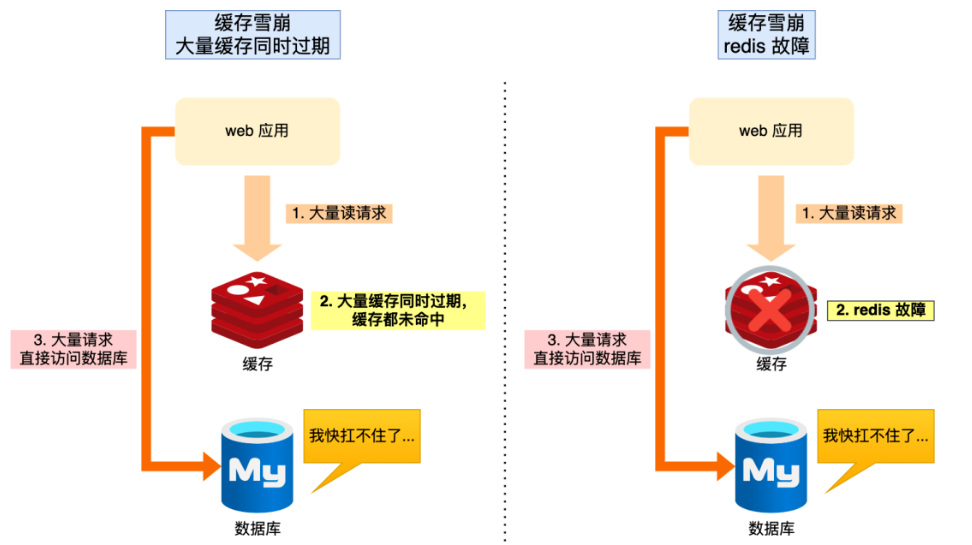

当大量缓存数据在同一时间过期(失效)或者 Redis 故障宕机时,如果此时有大量的用户请求,都无法在 Redis 中处理,于是全部请求都直接访问数据库,从而导致数据库的压力骤增,严重的会造成数据库宕机,从而形成一系列连锁反应,造成整个系统崩溃,这就是缓存雪崩的问题。

如何解决这个问题呢?针对不同的原因有不同的策略。

1.大量数据同时过期

-

均匀设置过期时间

当给缓存数据设置过期时间时,应该避免将大量的数据设置成同一个过期时间,这样就保证数据不会在同一时间过期。

-

互斥锁

当业务线程在处理用户请求时,如果发现访问的数据不在 Redis 里,就加个互斥锁,保证同一时间内只有一个请求来构建缓存(从数据库读取数据,再将数据更新到 Redis 里),当缓存构建完成后,再释放锁。未能获取互斥锁的请求,要么等待锁释放后重新读取缓存,要么就返回空值或者默认值。

实现互斥锁的时候,最好设置超时时间,不然第一个请求拿到了锁,然后这个请求发生了某种意外而一直阻塞,一直不释放锁,这时其他请求也一直拿不到锁,整个系统就会出现无响应的现象。

-

后台更新缓存

业务线程不再负责更新缓存,缓存也不设置有效期,而是让缓存“永久有效”,并将更新缓存的工作交由后台线程定时更新。

事实上,缓存数据不设置有效期,并不是意味着数据一直能在内存里,因为当系统内存紧张的时候,有些缓存数据会被“淘汰”,而在缓存被“淘汰”到下一次后台定时更新缓存的这段时间内,业务线程读取缓存失败就返回空值,业务的视角就以为是数据丢失了。

为了解决这个问题,在业务线程发现缓存数据失效后(缓存数据被淘汰),可以通过消息队列发送一条消息通知后台线程更新缓存,后台线程收到消息后,在更新缓存前可以判断缓存是否存在,存在就不执行更新缓存操作;不存在就读取数据库数据,并将数据加载到缓存。在业务刚上线的时候,我们最好提前把数据缓起来,而不是等待用户访问才来触发缓存构建,这就是所谓的缓存预热。

2.redis故障宕机

-

服务熔断或请求限流机制

服务熔断机制,就是暂停业务应用对缓存服务的访问,直接返回错误,不用再继续访问数据库,然后等到 Redis 恢复正常后,再允许业务应用访问缓存服务。但是这样会导致其他业务也无法正常工作,所以一般会采取请求限流机制。

限流是只将少部分请求发送到数据库进行处理,再多的请求可以通过降级,返回一些默认值或者空值,等到 Redis 恢复正常并把缓存预热完后,再解除请求限流的机制。

-

构建 Redis 缓存高可靠集群

通过主从节点的方式构建 Redis 缓存高可靠集群。如果 Redis 缓存的主节点故障宕机,从节点可以切换成为主节点,继续提供缓存服务。

二、缓存穿透

缓存穿透是指用户访问的数据既不在缓存中,也不在数据库中。这样相当于无视缓存直接对数据库进行访问,使得数据库压力骤增。

缓存穿透一般有两种情况:

1.业务误操作将缓存和数据库中的数据误删了。

2.恶意攻击。

解决方案如下:

1.对非法请求进行限制

我们可以在 API 入口处判断求请求参数是否合理,如果判断出是恶意请求就直接返回错误。

2.缓存空值

当发现缓存穿透时,可以针对查询的数据,在缓存中设置一个空值或者默认值,这样后续请求就可以从缓存中读取到空值然后返回。但是如果黑客使用不同请求攻击的话,那么我们缓存的值就无效了。

3.使用布隆过滤器

在缓存之前增加布隆过滤器,将数据库中所有可能的数据哈希映射到布隆过滤器中。然后对每个请求进行如下判断:

- 请求数据的 key 不存在于布隆过滤器中,可以确定数据就一定不会存在于数据库中,系统可以立即返回不存在。

- 请求数据的 key 存在于布隆过滤器中(也可能不存在数据库),则继续再向缓存中查询。

一般布隆过滤器是常用的方法,它能够对访问的请求起到了一定的初筛作用,避免了因数据不存在引起的查询压力。

三、缓存击穿

我们的业务中被频繁地访问的数据称为热点数据。

如果缓存中的某个热点数据过期了,此时大量的请求访问了该热点数据,就无法从缓存中读取,直接访问数据库,数据库很容易就被高并发的请求冲垮,这就是缓存击穿的问题。

缓存击穿可以看成缓存雪崩的一个子集。

解决如下:

- 不给热点数据设置过期时间,由后台异步更新缓存,或者在热点数据准备要过期前,提前通知后台线程更新缓存以及重新设置过期时间。

- 互斥锁方案,保证同一时间只有一个业务线程更新缓存,未能获取互斥锁的请求,要么等待锁释放后重新读取缓存,要么就返回空值或者默认值。

本文详细介绍了缓存系统中的三大问题:缓存雪崩、缓存击穿和缓存穿透,以及针对这些问题的解决方案。缓存雪崩可通过均匀设置过期时间、互斥锁和后台更新缓存来缓解;缓存穿透可通过布隆过滤器预先拦截无效请求;缓存击穿则可采用不设置热点数据过期时间、互斥锁策略来应对。此外,构建Redis高可用集群也能提高系统的稳定性。

本文详细介绍了缓存系统中的三大问题:缓存雪崩、缓存击穿和缓存穿透,以及针对这些问题的解决方案。缓存雪崩可通过均匀设置过期时间、互斥锁和后台更新缓存来缓解;缓存穿透可通过布隆过滤器预先拦截无效请求;缓存击穿则可采用不设置热点数据过期时间、互斥锁策略来应对。此外,构建Redis高可用集群也能提高系统的稳定性。

1143

1143

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?