经常有人问我如何进行钓鱼。email钓鱼是种很吸引人的攻击。成功实施一次email钓鱼需要有非常系统的方法。其中,前期准备阶段占用了整个攻击的大部分时间。

一个安全的邮件收发系统建立在多层次的架构之上,因此我们的钓鱼邮件有可能会被不同层次的安全层过滤掉。其中包括Email网关垃圾邮件过滤器、Outlook的“Junk Email”过滤器、杀毒软件、PS(入侵防御系统)、Web代理服务器、外出过滤等等。

现在我们已经了解了一些邮件系统安全层面常见的过滤, 下面我们讨论一下如何绕过他们。这些方法是从Brav0Hax和purehate对钓鱼攻击的讨论中总结而来。详情可以点击这里。

枚举email地址

我们首先要做的就是要找到一些email地址以作为攻击的目标。可以借助Jigsaw这个ruby脚本来快速的列举email地址目标。现在它已经支持数据库了,能够将结果输出为CSV文件。最新版本的Jigsaw地址为https://github.com/pentestgeek/jigsaw。

在jigsaw.com注册一个免费帐号,然后在命令行中输入你的用户名密码会使Jigsaw更好的运行。

$ ./jigsaw.rb -i 215043 -r google -d google.com -u username -p password

Found 1047 records in the Sales department.

Found 666 records in the Marketing department.

Found 870 records in the Finance & Administration department.

Found 249 records in the Human Resources department.

Found 150 records in the Support department.

Found 1282 records in the Engineering & Research department.

Found 354 records in the Operations department.

Found 1171 records in the IT & IS department.

Found 300 records in the Other department.

Generating the final google.csv report

Wrote 6079 records to google.csv

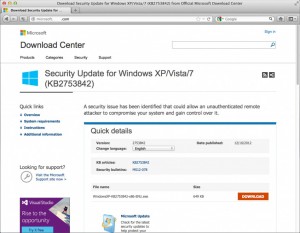

本文详细阐述了如何进行高级钓鱼攻击,包括枚举email地址、绕过杀毒软件、外出过滤、钓鱼方案、web代理服务器的利用、发送钓鱼邮件以及使用Metasploit Multi/Handler。通过伪装成IT公司员工发送带有恶意链接的邮件,配合各种技术绕过邮件系统和网络防御,实现钓鱼攻击。

本文详细阐述了如何进行高级钓鱼攻击,包括枚举email地址、绕过杀毒软件、外出过滤、钓鱼方案、web代理服务器的利用、发送钓鱼邮件以及使用Metasploit Multi/Handler。通过伪装成IT公司员工发送带有恶意链接的邮件,配合各种技术绕过邮件系统和网络防御,实现钓鱼攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1013

1013

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?