上一篇日志利用CSR文件生成自签名证书,接下来可以进行CRL校验和OCSP校验,两者都是校验证书的吊销状态,区别在于校验的方式不同,CRL需要校验方从CRL分发点下载CRLs吊销列表文件,OCSP则是一种在线证书状态协议,校验方发送OCSP请求查询证书的吊销状态,然后接收带有吊销状态信息的OCSP响应完成校验。

CRL校验

CRL标准属于TLS/SSL协议的一部分,CA机构会把所有自己签发的已被吊销的证书放到一个文件CRLs中,包括证书的序列号和吊销原因,身份校验方下载完证书吊销列表后,根据序列号查找来判断证书的吊销状态。

手动校验

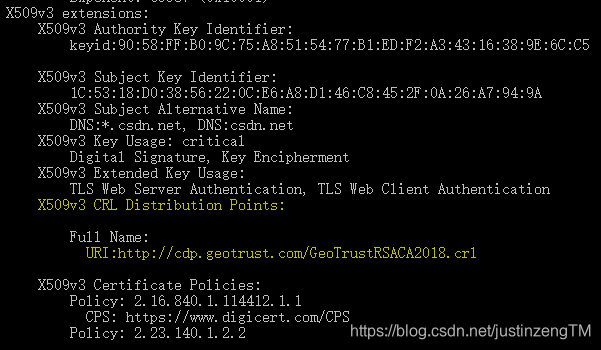

手动校验的方式需要我们从证书中找到CRL分发点,然后从这个分发点下载CRL文件,从中根据证书序列号查找证书是否存在吊销列表中。

如果你的证书是cer格式的,可以先格式转换成pem格式,然后继续使用openssl命令行,打开这个pem格式的证书。查看证书可以看到很多的信息,如服务器公钥,使用的签名算法等,我们要寻找的是它的CRL分发点,即找到CRL Distribution Points:

本文详细介绍了CRL(证书吊销列表)和OCSP(在线证书状态协议)两种证书校验方式,包括手动和自动校验流程。CRL需要下载吊销列表,而OCSP则是实时在线查询。OCSP套封技术解决了CRL的大小问题和用户隐私,通过服务器发送和接收OCSP请求,提高了校验效率。

本文详细介绍了CRL(证书吊销列表)和OCSP(在线证书状态协议)两种证书校验方式,包括手动和自动校验流程。CRL需要下载吊销列表,而OCSP则是实时在线查询。OCSP套封技术解决了CRL的大小问题和用户隐私,通过服务器发送和接收OCSP请求,提高了校验效率。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2801

2801

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?