三年前,我还是个月薪 8K 的运维工程师,每天盯着服务器日志熬夜,生怕宕机被追责。现在,我成了自由 “漏洞猎人”—— 不用打卡上班,每天花 6 小时挖漏洞,去年全年收入 20.7 万。很多人问我:“挖漏洞真能赚到钱?”“没资源没背景,普通人能复制吗?”

其实我的方法很简单:聚焦合法漏洞挖掘(SRC/CNVD/ 众测),用 “高效工具 + 精准资产 + 优质报告” 形成闭环。这篇文章,我会用第一人称拆解年入 20 万的具体路径,包括收入构成、挖洞方法论、实战案例,甚至踩过的坑,保证新手看完也能上手。

从 “上班焦虑” 到 “漏洞猎人” 的转折点

2021 年,我 30 岁,运维岗做了 5 年,薪资卡在 8K 没动过。有次公司裁员,我看着同组的年轻人拿着更高学历、更懂云运维,突然意识到:“重复的运维工作,迟早会被替代。”

偶然间,我在 优快云 刷到一篇《SRC 漏洞挖掘月入 15K+》的文章,作者靠提交漏洞拿奖金,时间自由。我抱着试试的心态,用下班时间学 Nmap、Burp,第一个月在某厂商 SRC 提交了 2 个低危漏洞,拿到 1200 元奖金 —— 虽然不多,但让我看到了 “不上班赚钱” 的可能。

接下来的一年,我辞掉工作全职挖洞,从 “每月赚几千” 到 “年入 20 万”,核心靠的是 “不盲目扫漏洞,而是用方法论提高‘漏洞变现效率’”。

从图里能看出来,头部厂商 SRC 和企业众测是收入主力,这也是新手最该聚焦的方向 —— 门槛低、规则清晰、回款稳定。

1、年入 20 万的 3 大核心收入来源(附新手入门指南)

很多人以为 “挖漏洞只能靠 SRC 奖金”,其实赚钱的路径有 3 条,且每条都有清晰的 “新手入门姿势”。我会按 “门槛从低到高” 拆解,新手可以从第一条开始,逐步解锁后面的收入。

1.1 收入来源 1:头部厂商 SRC—— 新手的 “第一桶金”

SRC(安全应急响应中心)是企业专门接收漏洞报告的平台,提交有效漏洞就能拿奖金,门槛最低,适合新手起步。我去年从阿里、腾讯、字节等头部厂商 SRC 拿到 8.5 万,核心靠 “高频率提交 + 聚焦中高危漏洞”。

(1)新手怎么选 SRC?避开 “低收益陷阱”

刚开始我踩过坑:盲目提交小厂商 SRC,漏洞审核慢、奖金低(有的低危漏洞只给 50 元),浪费时间。后来我总结出 “3 个选 SRC 的标准”:

- 奖金透明:优先选 “有公开奖金池” 的厂商(如阿里 SRC:高危漏洞 5000-50000 元,中危 1000-5000 元);

- 审核快:头部厂商通常 7-15 天审核,小厂商可能拖 1-3 个月;

- 资产多:选 “业务线广” 的厂商(如电商、社交、云服务),资产多 = 漏洞多。

我常用的 SRC 清单:

| 厂商 SRC | 中高危漏洞奖金范围 | 优势 | 适合挖掘的漏洞类型 |

|---|---|---|---|

| 阿里 SRC | 中危 1000-5000 元,高危 5000-5 万 | 奖金高、审核快 | SQL 注入、文件上传、未授权访问 |

| 腾讯 SRC | 中危 800-3000 元,高危 3000-3 万 | 资产多(微信生态、游戏) | 逻辑漏洞、SSRF、XSS(用户端) |

| 字节 SRC | 中危 1000-4000 元,高危 4000-4 万 | 新兴业务多(短视频、教育) | API 漏洞、数据泄露、权限越权 |

(2)我的 SRC 挖洞效率技巧:每月稳定出 3-5 个中高危

新手挖 SRC 容易 “瞎扫资产”,我用 “精准资产 + 工具联动”,每天花 2 小时就能出结果,具体步骤:

- 资产收集(1 小时 / 天):用 “OneForAll+Fofa” 抓高价值资产

- 用 OneForAll 爬取厂商子域名(命令:

python oneforall.py --target alibaba.com run),筛选出 “存活域名”; - 用 Fofa 缩小范围,比如找 “阿里系的后台管理页面”,语法:

title="管理后台" && domain="alibaba.com" && status_code="200"; - 再用 Nmap 扫端口(命令:

nmap -sV -p 80,443,8080,9090 目标IP),重点看 8080(Tomcat 后台)、9090(监控页面)这些高危端口。

- 用 OneForAll 爬取厂商子域名(命令:

- 漏洞探测(1 小时 / 天):自动扫描 + 手动测试结合

- 用 Xray+Crawlergo 联动扫描(命令:

crawlergo -c 10 -t 5 http://目标域名 | xray webscan --stdin),自动发现 SQL 注入、XSS 等漏洞; - 重点手动测 “逻辑漏洞”(自动工具扫不出来):比如登录页 “短信验证码爆破”、支付页 “价格篡改”、订单页 “越权查看”—— 这些漏洞在 SRC 里常被判定为中高危,奖金高。

- 用 Xray+Crawlergo 联动扫描(命令:

(3)案例:1 个 “支付逻辑漏洞” 拿 3000 元

去年在某电商 SRC,我发现 “下单后修改价格” 的漏洞:

- 步骤 1:选 1 件 1999 元的商品,提交订单,用 Burp 抓 “创建订单” 的请求包;

- 步骤 2:发现请求里有

price=1999参数,尝试改成price=99,发送后订单金额真的变了; - 步骤 3:支付 99 元,成功下单 1999 元的商品,录屏 + 截图,写清楚 “漏洞位置、利用步骤、修复建议”。

提交后 7 天审核通过,判定为中危,拿到 3000 元奖金 —— 整个过程只花了 1.5 小时。

2.1 收入来源 2:CNVD / 企业众测—— 从 “零散赚钱” 到 “稳定收入”

当你能稳定在 SRC 出漏洞后,就可以解锁 “更高收益” 的路径:CNVD(国家信息安全漏洞共享平台)和企业众测。这两个渠道的特点是 “单笔收益高、周期稳定”,我去年靠这两个渠道赚了 11 万(CNVD 4.2 万 + 众测 6.8 万)。

(1)CNVD:挖政府 / 医疗类漏洞,拿 “双重奖励”

CNVD 主要接收 “政府、医疗、教育” 等关键领域的漏洞,不仅有国家奖励(中危 1000-3000 元,高危 3000-10000 元),部分地方政府还会额外给补贴(比如某省对提交高危漏洞的白帽,额外奖励 5000 元)。

新手做 CNVD 的关键:选对资产类型

- 优先挖 “gov.cn、edu.cn、hospital.cn” 域名的网站,这些是 CNVD 重点收录范围;

- 重点测 “未授权访问”(比如后台不用登录就能看数据)、“敏感信息泄露”(比如数据库备份文件泄露)—— 这类漏洞在关键领域判定等级高,奖励多。

我去年在 CNVD 提交了 12 个漏洞,其中 1 个 “某县政务网未授权访问漏洞”(能看所有居民社保数据),被判定为高危,拿到国家奖励 8000 元 + 地方补贴 5000 元,单笔赚 1.3 万。

(2)企业众测:接 “定制化测试”,按项目拿钱

众测是企业委托安全平台(如漏洞盒子、火线安全)发起的 “定向测试”,比如 “某银行 APP 安全测试”“某电商平台双十一前漏洞排查”,项目周期 1-2 周,报酬 5000-50000 元不等。

我接众测的技巧:靠 “SRC 成果背书” 接单

- 刚开始没资源,我把 SRC 的漏洞报告整理成 “作品集”,附在众测平台的个人主页;

- 优先接 “Web 应用测试” 项目(新手容易上手),避开 “二进制、内网渗透” 等复杂项目;

- 项目里重点挖 “业务逻辑漏洞”(比如登录认证、支付流程),这类漏洞企业最重视,容易出成果。

去年双 11 前,我接了某电商平台的众测项目(报酬 3 万元),10 天内发现 3 个中高危漏洞(2 个支付逻辑漏洞、1 个用户数据泄露漏洞),顺利拿到全额报酬 —— 相当于 SRC 里 10 个中危漏洞的收入。

3.1 收入来源 3:漏洞 POC 出售(年入 1.2 万)——“被动收入” 补充

POC(漏洞验证脚本)是用来验证漏洞是否存在的代码,部分安全厂商会收购 “未公开的 0day/1day 漏洞 POC”(合法范围内),适合有一定技术积累的人。我去年卖了 2 个 POC,赚了 1.2 万,主要是 “低风险、已公开漏洞的 POC”(新手别碰 0day,法律风险高)。

新手做 POC 出售的前提:先会写基础 POC

比如用 Python 写 SQL 注入 POC,核心代码就几行:

import requests

def sql_injection_test(url):

payload = "' and 1=2 union select 1,database(),3--+"

test_url = url + "?id=" + payload

response = requests.get(test_url)

if "information_schema" in response.text:

print("存在SQL注入漏洞")

return True

return False

# 测试目标

sql_injection_test("http://test.com/article.php")

我常用的 POC 出售平台:火线安全、漏洞盒子的 “POC 市场”,注意要选 “支持合法交易” 的平台,避免涉及未公开漏洞。

2、高效挖洞的 “黄金方法论”—— 每天 6 小时,月入 1.5 万 +

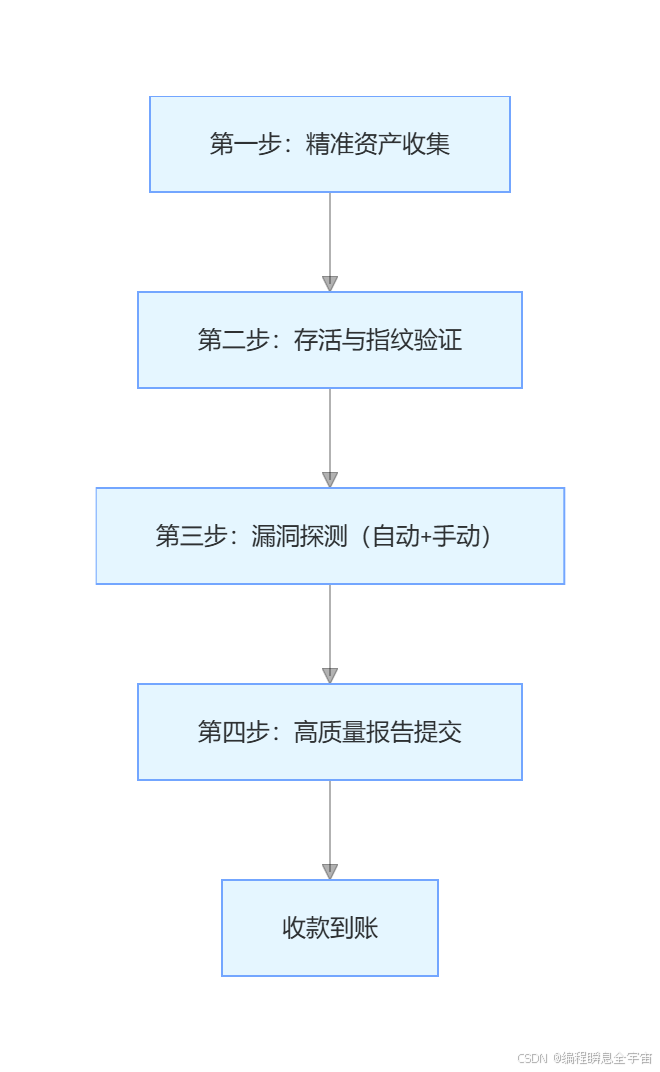

很多人挖漏洞效率低,是因为 “瞎扫资产、乱试漏洞”。我总结出 “四步挖洞法”,从资产收集到报告提交,每一步都有明确的工具和技巧,新手照做就能提高效率。

1.1 第一步:精准资产收集 ——“找对目标,事半功倍”

挖漏洞的核心是 “找有漏洞的资产”,盲目扫整个互联网是浪费时间。我每天花 1 小时收集资产,重点关注 “3 类高漏洞率资产”:

- 老旧系统:如使用 Tomcat 7.0(有远程代码执行漏洞)、Apache Struts2(S2-045 等漏洞)的网站;

- 小众 CMS:如某开源 CMS(织梦、帝国),很多站长不更新,漏洞多;

- 新上线业务:如厂商刚推出的小程序、API 接口,安全测试不充分。

我的资产收集工具组合(新手可直接用):

| 工具名称 | 用途 | 核心命令 / 语法 | 效率技巧 |

|---|---|---|---|

| OneForAll | 子域名收集 | python oneforall.py --target 厂商域名 run | 用 “–filter” 参数筛选存活子域名,减少无效目标 |

| Fofa | 网络空间测绘 | app="Tomcat" && port="8080" && after="2023-01-01" | 加 “after” 筛选新上线资产,漏洞率更高 |

| Nmap | 端口扫描 | nmap -sV -p 80,443,8080,9090,3306 目标IP段 | 重点扫常用高危端口,避免全端口扫描浪费时间 |

| 潮汐库 | 指纹识别 | 上传目标 URL,自动识别 CMS / 服务器版本 | 优先测 “有已知漏洞指纹” 的资产(如织梦 CMS 5.7) |

比如我挖某医疗 SRC 时,用 Fofa 语法domain="hospital.cn" && app="织梦CMS" && status_code="200",10 分钟就收集到 20 个使用老旧织梦 CMS 的医疗网站,其中 3 个测出了 “后台 SQL 注入漏洞”。

2.1 第二步:存活与指纹验证 ——“排除无效目标,节省时间”

收集到资产后,要先验证 “是否存活” 和 “具体技术栈”,避免在死链、无漏洞栈上浪费时间。我用 2 个工具快速验证:

- 存活验证:用 Python 写简单脚本,批量请求 URL,筛选状态码 200/302 的目标;

- 指纹验证:用 Wappalyzer(浏览器插件)或潮汐库,识别目标的 CMS、服务器、编程语言版本 —— 比如识别出 “目标用 PHP 5.4”,就可以重点测 “PHP 5.4 的已知漏洞”。

3.1 第三步:漏洞探测 ——“自动扫 + 手动测,不漏高危”

漏洞探测是核心,我用 “自动工具扫基础漏洞 + 手动测逻辑漏洞” 的组合,每天花 3 小时,效率最高。

(1)自动扫描:用 Xray+Crawlergo 扫 “基础漏洞”

自动工具能快速发现 SQL 注入、XSS、文件包含等漏洞,我常用 “Crawlergo 爬取链接 + Xray 扫描” 的组合,命令如下:

# 先用Crawlergo爬取目标网站的所有链接

crawlergo -c 10 -t 5 http://目标域名 > crawl_result.txt

# 用Xray扫描Crawlergo爬取的链接

cat crawl_result.txt | xray webscan --stdin --html-output xray_report.html

Xray 会生成 HTML 报告,里面有漏洞位置、利用方法,新手可以直接按报告复现漏洞。

(2)手动测试:重点挖 “工具扫不出来的逻辑漏洞”

逻辑漏洞(如支付篡改、权限越权、短信轰炸)是自动工具的盲区,但在 SRC / 众测里常被判定为中高危,奖金高。我手动测试的重点场景:

- 登录 / 注册页:测 “短信验证码是否可爆破”(用 Burp Intruder 跑验证码)、“用户名枚举”(输入存在的用户名提示 “已注册”,不存在的提示 “未注册”);

- 支付 / 订单页:抓包改 “价格、数量、订单 ID” 参数,看是否能低价购买、越权查看他人订单;

- 用户中心:测 “ID 越权”(把 URL 里的

user_id=123改成user_id=124,看是否能看他人信息)。

比如我去年在某外卖平台众测时,手动测试发现 “订单退款逻辑漏洞”:用户申请退款后,在退款成功前取消订单,系统会同时退还 “支付金额 + 优惠券”,相当于 “白嫖优惠券”,这个漏洞被判定为高危,拿了 2 万元奖金。

4.1 第四步:高质量报告提交 ——“提高通过率,拿满奖金”

很多人挖了漏洞却拿不到奖金,是因为报告写得差 —— 审核员看不懂、没复现步骤、缺修复建议。我写报告的 “3 个核心要素”,通过率能达到 90% 以上:

(1)清晰的 “漏洞复现步骤”(附截图 / 录屏)

审核员没时间猜你的测试过程,步骤要 “一步一图”,比如 SQL 注入漏洞的复现步骤:

- 访问目标 URL:

http://test.com/list.php?id=1; - 在 ID 后加单引号:

http://test.com/list.php?id=1',页面报错 “SQL syntax error”(附报错截图); - 用 Union 查询:

http://test.com/list.php?id=1' union select 1,database(),3--+,页面显示数据库名 “test_db”(附结果截图); - 用 SQLMap 导出数据:

python sqlmap.py -u "http://test.com/list.php?id=1" --dbs(附 SQLMap 运行截图)。

(2)明确的 “漏洞影响范围”

说明漏洞能造成什么危害,比如:“该 SQL 注入漏洞可导致攻击者获取数据库中所有用户的手机号、密码哈希,影响约 10 万用户数据安全。”

(3)可行的 “修复建议”(附代码示例)

审核员喜欢 “能解决问题” 的报告,比如 SQL 注入的修复建议:

-

前端:对用户输入的特殊字符(单引号、Union、#)进行过滤;

-

后端:使用参数化查询,替换 SQL 语句拼接,示例代码(PHP):

// 错误写法(拼接SQL)

$sql = "SELECT * FROM user WHERE id=" . $_GET['id'];

// 正确写法(参数化查询)

$stmt = $pdo->prepare("SELECT * FROM user WHERE id=:id");

$stmt->bindParam(':id', $_GET['id'], PDO::PARAM_INT);

$stmt->execute();

按这个标准写报告,不仅通过率高,很多厂商还会给 “报告质量加分”,奖金多拿 10%-20%。

3、避坑指南 —— 我踩过的 3 个 “致命坑”,新手别再犯

这三年挖漏洞,我踩过不少坑,有的差点违法,有的浪费了半年时间。下面 3 个坑,新手一定要避开:

坑 1:“未经授权测试”—— 差点吃官司

刚开始我不懂规则,看到一个网站有漏洞,就直接测试,结果收到网站方的律师函 —— 原来该网站没有 SRC,未经授权测试属于 “非法入侵”。

避坑方法:

- 只测 “有明确授权” 的资产:SRC 平台内的资产、众测项目指定的资产、企业明确发邮件授权的资产;

- 测试前查 “robots.txt”:如果网站禁止爬虫(Disallow: /admin/),就不要爬后台页面;

- 不破坏数据:测试时只看数据,不修改、不删除(比如发现数据库泄露,只看 1 条数据证明漏洞,不下载全部数据)。

坑 2:“依赖单一工具”—— 错过大量高危漏洞

我曾经只靠 Xray 扫描,半年没挖到中高危漏洞,后来才发现:Xray 扫不出逻辑漏洞,而这类漏洞占中高危的 60% 以上。

避坑方法:

- 工具只是 “辅助”,手动测试才是 “核心”:每天留 2 小时手动测登录、支付、订单等核心业务;

- 学 1-2 门编程语言:至少懂 Python(写 POC)、PHP(看 Web 源码找漏洞),比如我学了 PHP 后,能直接看 CMS 源码,发现 “文件上传漏洞的代码逻辑问题”,这是工具扫不出来的。

坑 3:“盲目追求 0day 漏洞”—— 浪费时间没收益

0day 漏洞(未公开的漏洞)奖金高,但挖掘难度大,新手挖 0day 基本是 “吃力不讨好”。我曾经花 3 个月研究 0day,没挖到一个,反而耽误了 SRC 的收入。

避坑方法:

- 新手先挖 “1day 漏洞”(已公开但未修复的漏洞):比如某 CMS 刚曝出文件上传漏洞,很多站长没更新,1-2 周内容易挖到;

- 等技术积累 1-2 年,再尝试挖 0day:那时你对漏洞原理、代码审计更熟悉,效率更高。

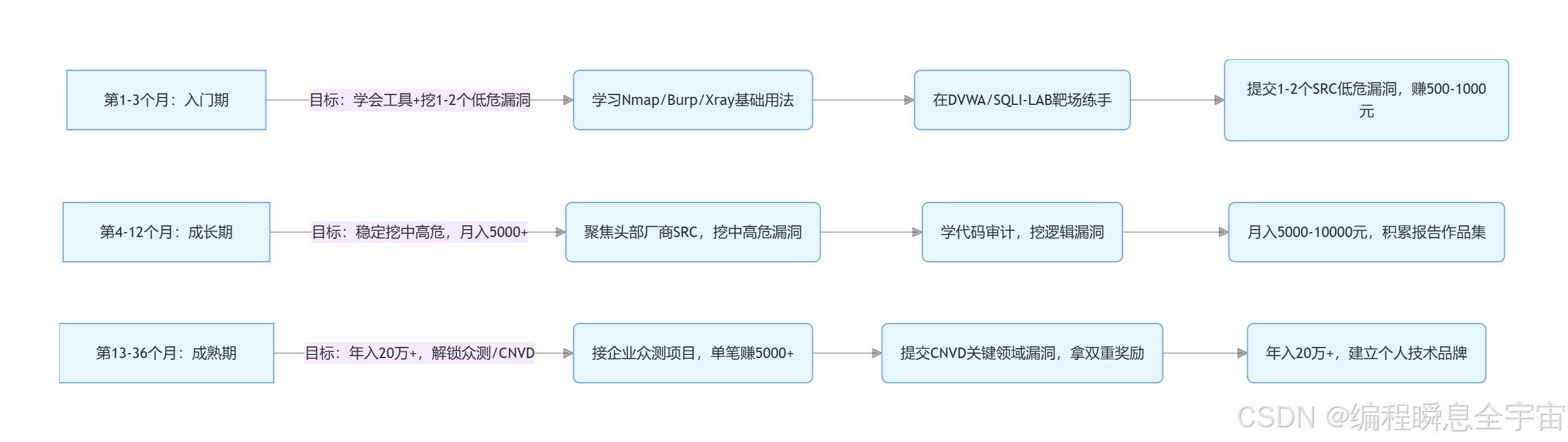

4、给新手的成长路径 —— 从 0 到年入 20 万,我用了 3 年

很多人问我:“新手多久能靠挖漏洞赚钱?” 我整理了自己的成长路径,新手可以参考,按阶段推进,不用急于求成。

新手入门的 “3 个关键动作”(前 3 个月必做):

- 练靶场:先刷完 DVWA(基础漏洞)、SQLI-LAB(SQL 注入)、Upload-Lab(文件上传),每个靶场至少通关 80% 关卡;

- 学工具:B 站搜 “Burp Suite 基础教程”“Xray 扫描教程”,每天学 1 小时,1 个月内熟练使用;

- 提交第一个漏洞:选一个门槛低的 SRC(如腾讯 SRC),挖一个低危漏洞(如反射型 XSS),哪怕只拿 500 元,也要完成 “从 0 到 1” 的突破。

结语:漏洞猎人的核心竞争力 —— 不是 “技术有多牛”,而是 “持续输出 + 合规”

很多人觉得 “挖漏洞要懂高深技术”,其实我身边年入 20 万的漏洞猎人,大多不是 “技术大神”,而是 “能持续输出、懂规则” 的人 —— 他们每天坚持挖漏洞,不碰法律红线,用 “笨办法” 积累收入。

我现在每天的工作很简单:早上 9 点起床,花 1 小时收集资产,下午 2-5 点测漏洞,晚上写报告,其余时间自由安排。这种 “时间自由 + 收入稳定” 的生活,是我做运维时不敢想的。

最后给新手一句话:“挖漏洞赚钱,不是靠‘一夜暴富’,而是靠‘日积月累’—— 今天挖 1 个低危漏洞,明天挖 1 个中危漏洞,一年后,你会发现自己不仅赚了钱,还掌握了一门不会被替代的技术。”

现在,我正在学内网渗透,准备解锁 “更高收益” 的企业安全服务。如果你也想走这条路,从 “今天学一个工具、挖一个漏洞” 开始,坚持下去,你也能实现 “不上班赚钱” 的目标。

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

01 内容涵盖

- 网络安全意识

- Linux操作系统详解

- WEB架构基础与HTTP协议

- 网络数据包分析

- PHP基础知识讲解

- Python编程基础

- Web安全基础

- Web渗透测试

- 常见渗透测试工具详解

- 渗透测试案例分析

- 渗透测试实战技巧

- 代码审计基础

- 木马免杀与WAF绕过

- 攻防对战实战

- CTF基础知识与常用工具

- CTF之MISC实战讲解

- 区块链安全

- 无线安全

- 等级保护

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

02 知识库价值

- 深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

- 广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

- 实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

03 谁需要掌握本知识库

- 负责企业整体安全策略与建设的 CISO/安全总监

- 从事渗透测试、红队行动的 安全研究员/渗透测试工程师

- 负责安全监控、威胁分析、应急响应的 蓝队工程师/SOC分析师

- 设计开发安全产品、自动化工具的 安全开发工程师

- 对网络攻防技术有浓厚兴趣的 高校信息安全专业师生

04 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

832

832

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?