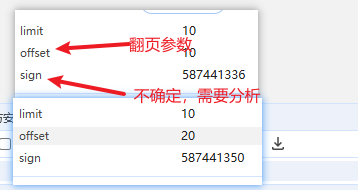

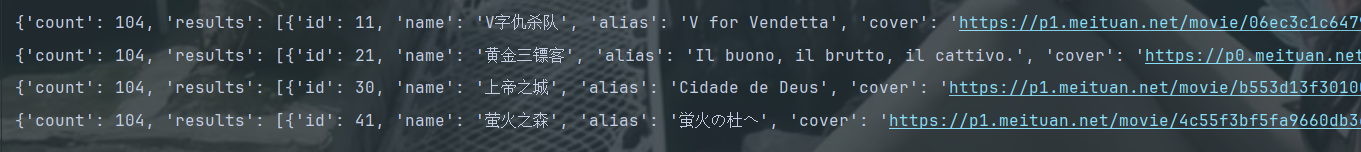

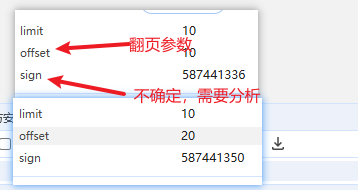

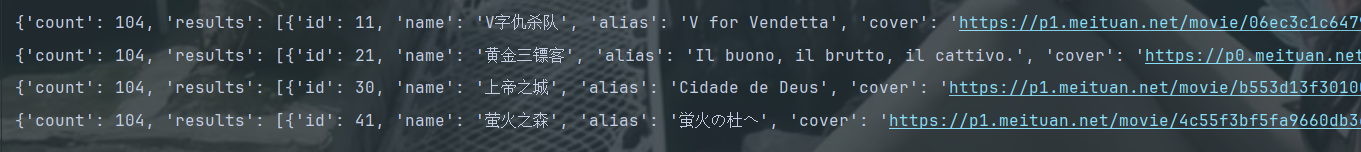

1,先看需要逆向的参数

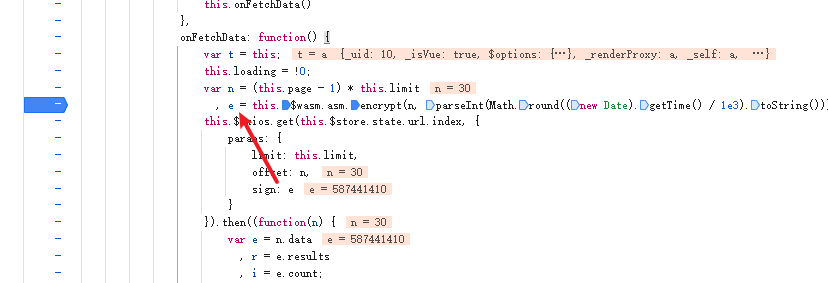

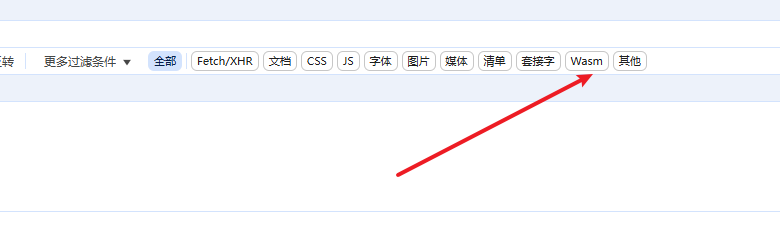

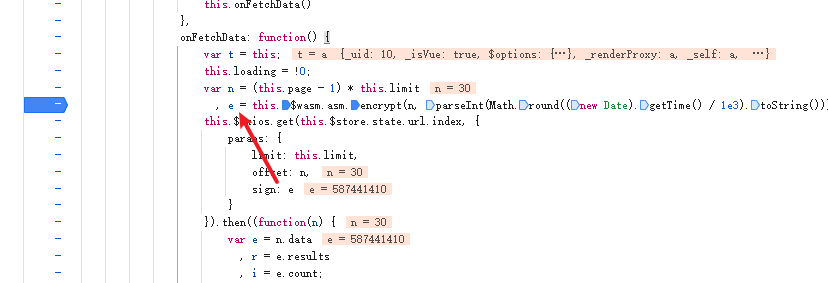

2,这次用关键词搜索sign,搜到后打上断点触发请求就可以确定加密位置,看到这个wasm关键词就可以确定是wasm方式的加密,所以下一步的思路是寻找这个wasm包的,将其下载下来

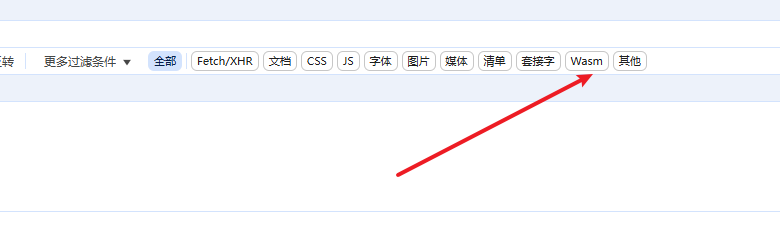

3,先点进去

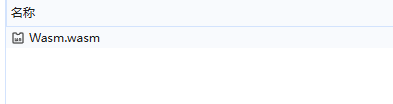

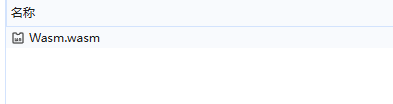

4,需要刷新网页才能加载出来,双击下载下来

、

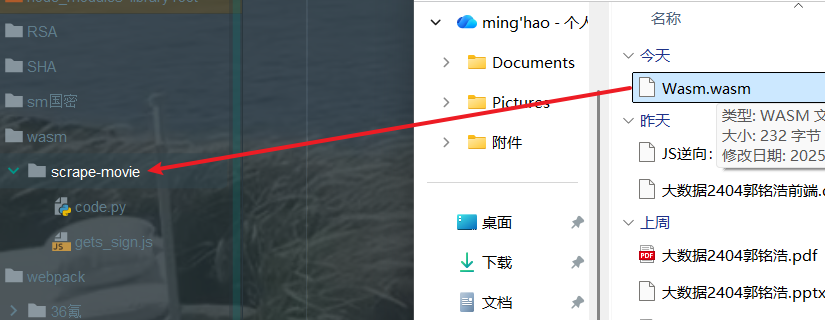

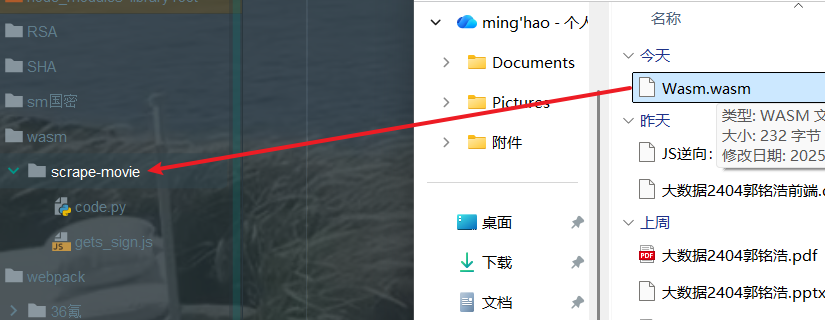

、

5,将这个文件移进来

6,编写py代码

6.1导入标准库

![]()

6.2,将这个包加载进来

![]()

6.3调用encrypt这个函数,然后传入两个参数

![]()

6.4,这个函数名要跟网页的保持一致

![]()

7,运行代码看效果

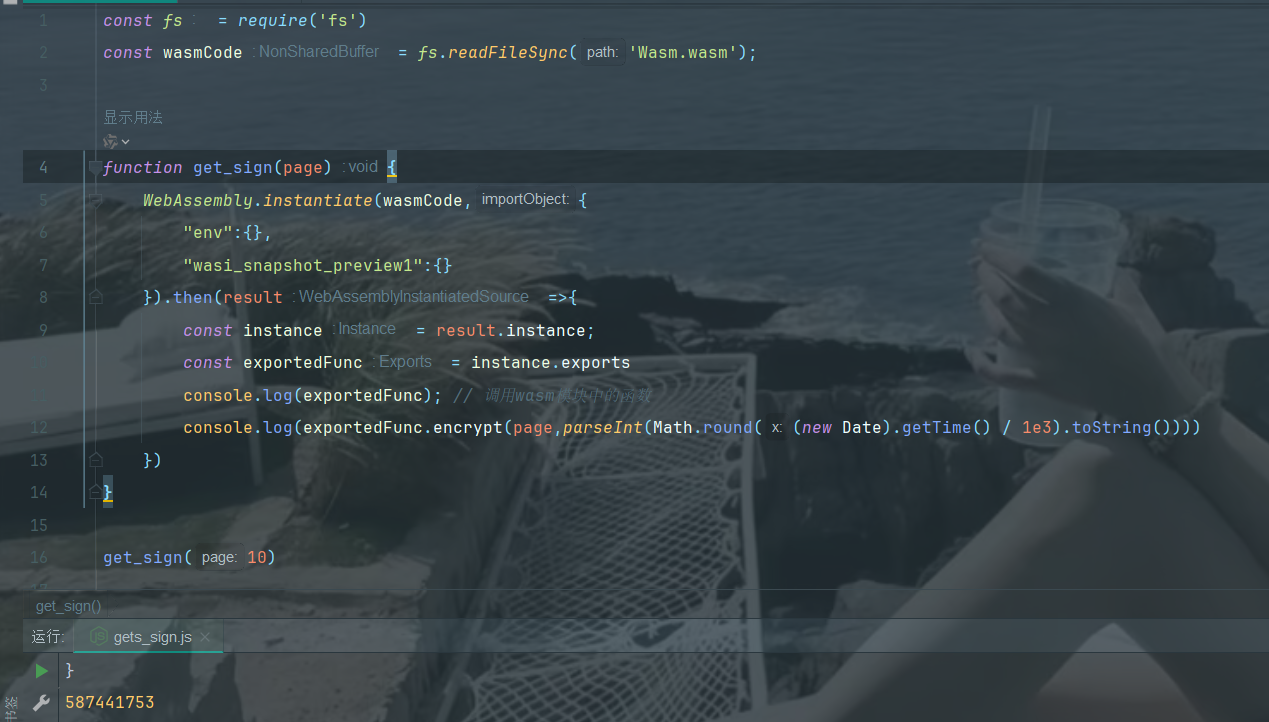

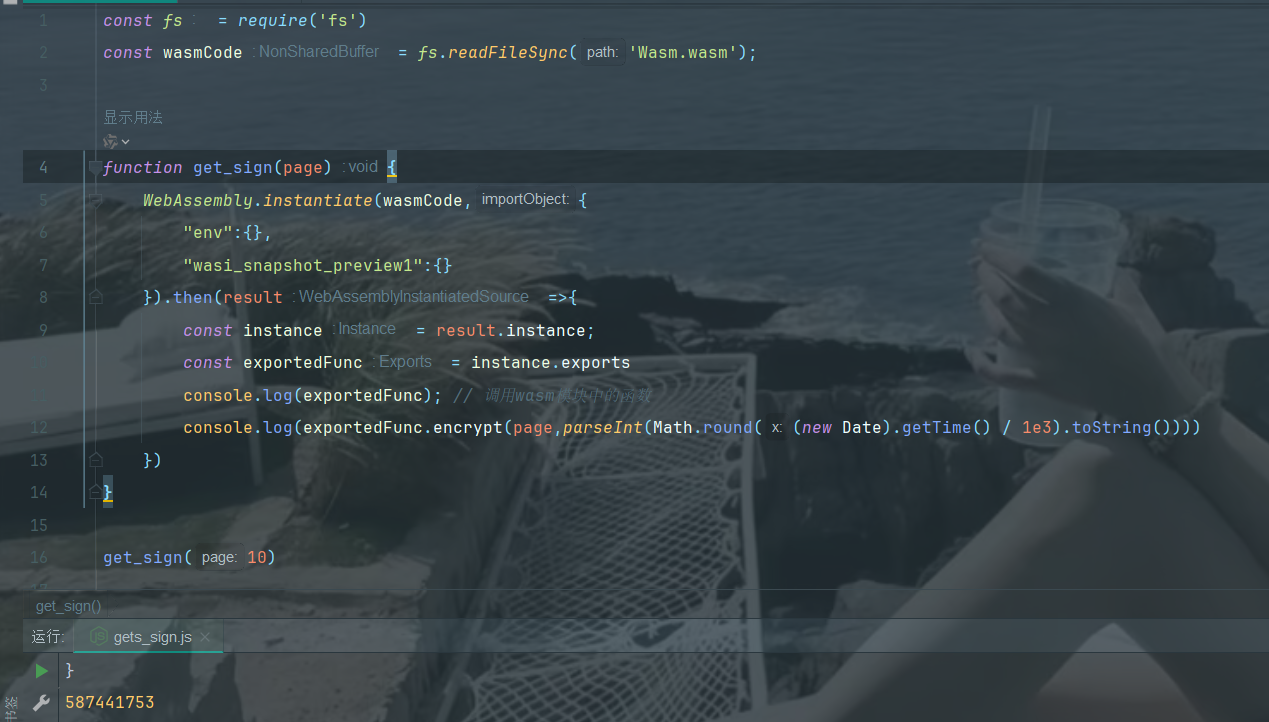

8,node实现也是一样的

Wasm逆向破解实战

Wasm逆向破解实战

1,先看需要逆向的参数

2,这次用关键词搜索sign,搜到后打上断点触发请求就可以确定加密位置,看到这个wasm关键词就可以确定是wasm方式的加密,所以下一步的思路是寻找这个wasm包的,将其下载下来

3,先点进去

4,需要刷新网页才能加载出来,双击下载下来

、

、

5,将这个文件移进来

6,编写py代码

6.1导入标准库

![]()

6.2,将这个包加载进来

![]()

6.3调用encrypt这个函数,然后传入两个参数

![]()

6.4,这个函数名要跟网页的保持一致

![]()

7,运行代码看效果

8,node实现也是一样的

1753

1753

1117

1117

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?