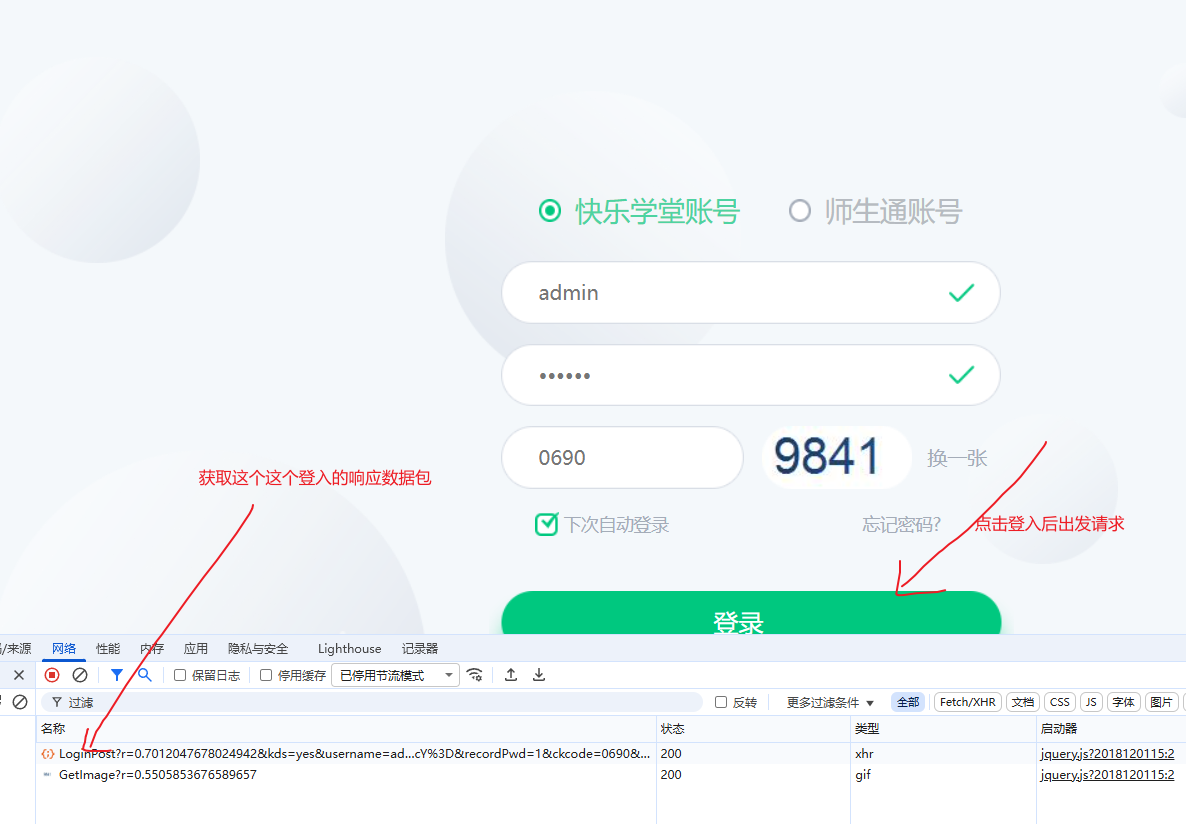

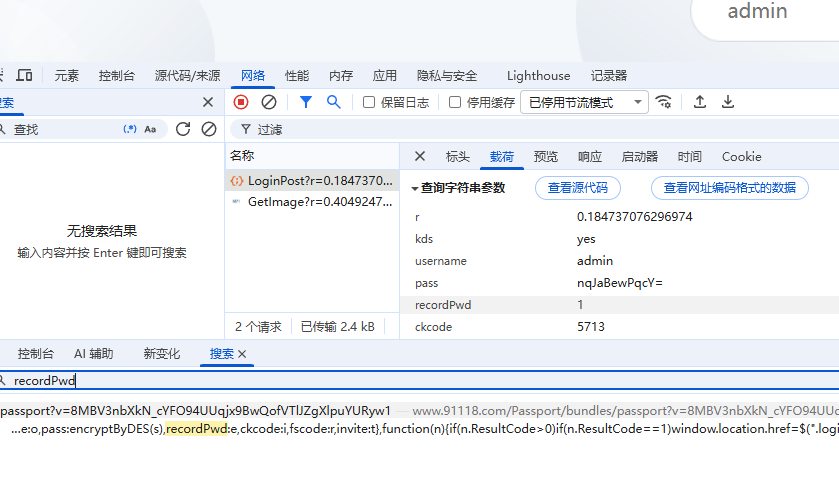

1,点击登入触发请求,得到响应数据包

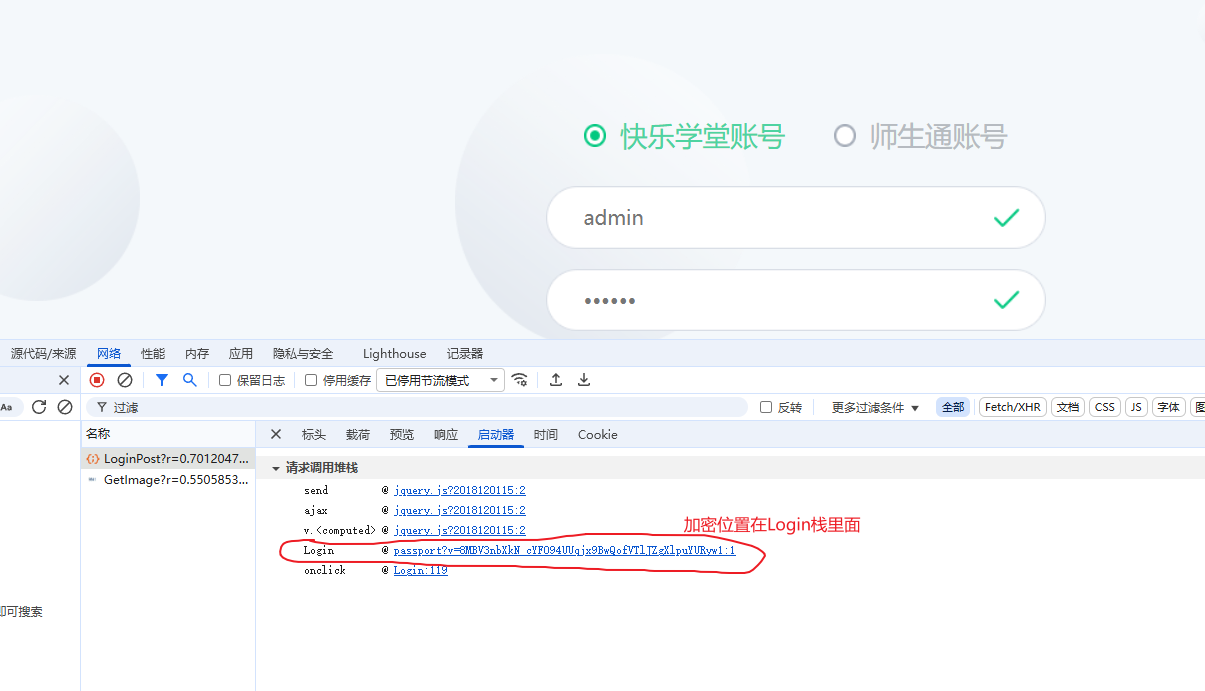

2,第一种定位方式就是,打开启动器这一栏,通过启动器的方式,前提是调用的堆栈不多的情况下,找到Login这个堆栈

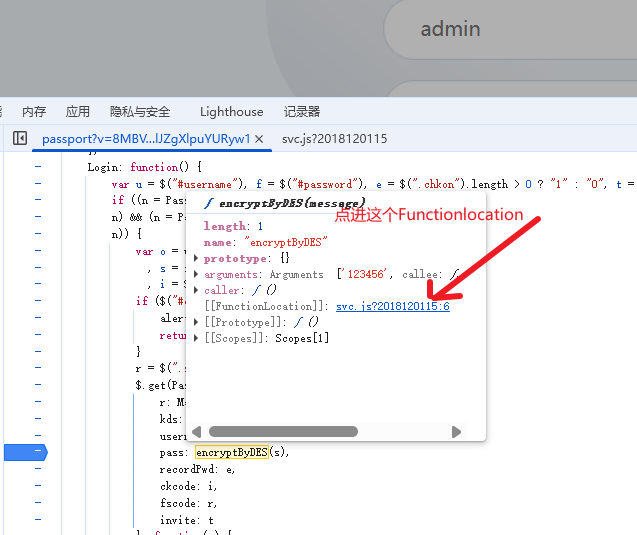

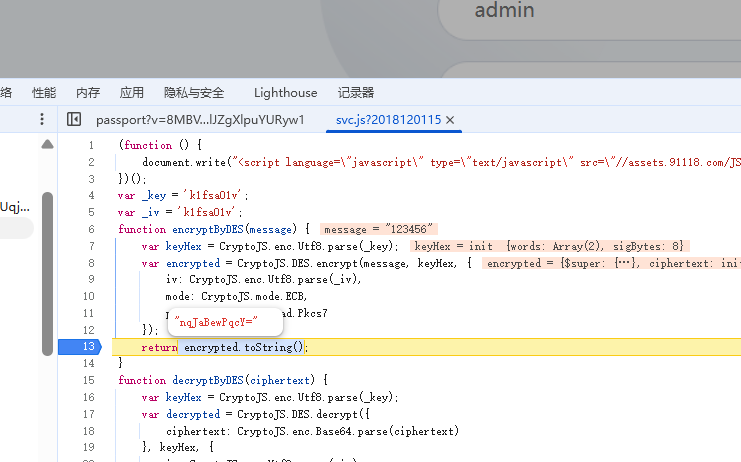

3,点进Login这个栈以后可以很明显的看到pass的加密位置就是这里,给它打上断点,然后重新触发请求,可以看到这个明文数据

4,最后将这个对应的js代码扣下来,然后通过导入标准库的方式,就可以逆向出这个参数

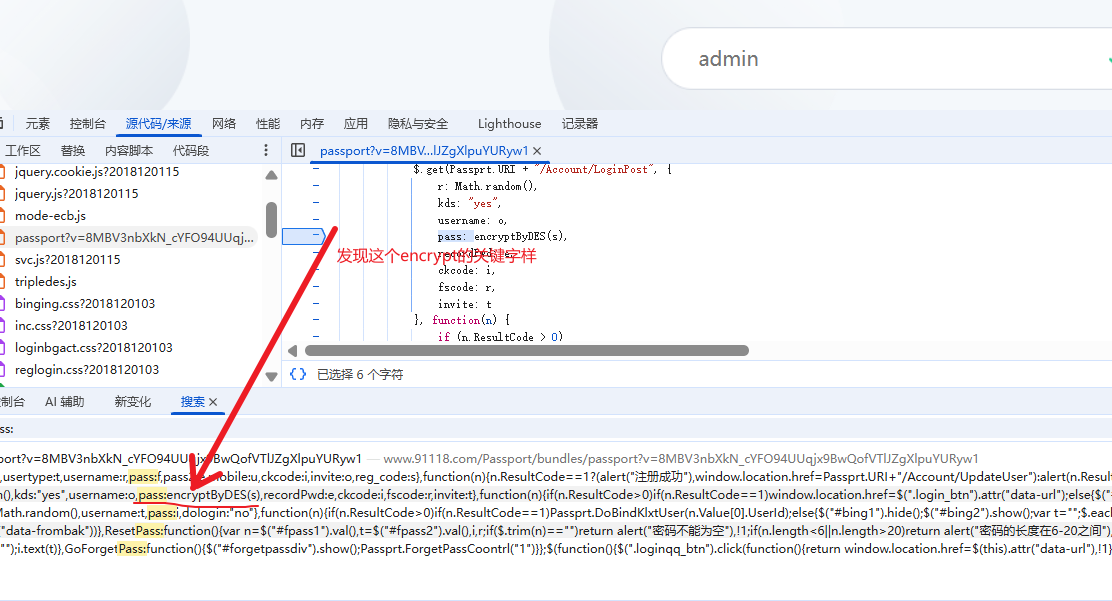

5,定位方式二:关键词搜索

6,点进去之后就和上面的步骤一

我们搜索pass发现有很多个位置,所以我们也可以搜索其他的关键词,因为查询字符串的关键词是批量赋值的

以上就是我个人的一下经验分享,希望能帮助到正在学习的各位小伙伴们,也欢迎相互交流学习

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?