环境:ubuntu 18.04

master节点1个:ks-node

work node节点2个: lily tulip

描述:

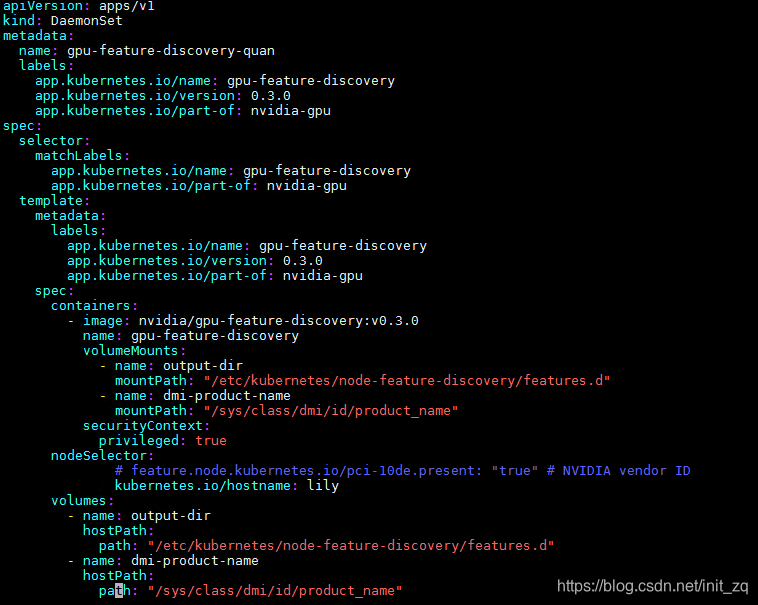

将一个daemonset 分配到指定node lily上运行。yaml name: gpu-feature-discovery-daemonset.yaml

解决:通过修改daemonset 的nodeSelector:实现

1.查看node lily的标签: sudo kubectl get pods --show-labels

或者使用命令:kubectl describe node

2.编辑daemonset的yaml:

添加nodeSelector:

kuberNetes.io/hostname: lily

注意上述冒号:后面需要有个空格。

本文介绍了如何在Ubuntu 18.04环境下,将一个daemonset部署到Kubernetes集群中特定的node节点,如lily。通过设置nodeSelector,将gpu-feature-discovery-daemonset.yaml配置文件更新为指定kubernetes.io/hostname为lily,并应用修改,最后检查pod的部署状态。

本文介绍了如何在Ubuntu 18.04环境下,将一个daemonset部署到Kubernetes集群中特定的node节点,如lily。通过设置nodeSelector,将gpu-feature-discovery-daemonset.yaml配置文件更新为指定kubernetes.io/hostname为lily,并应用修改,最后检查pod的部署状态。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3909

3909