1.背景知识

在实际应用中,键盘监控是一种很常见的技术,它包括按键的记录、按键的过滤、按键的修改(映射)等。比方说,我们想统计用户的击键情况,这个就是按键的记录;我们想屏蔽某些系统键(例如Alt键、Win键),这个是按键的过滤;我们想改变按键的值,例如按下A,出来的是Z,在例如按下A,出来按键的组合SDFG等(貌似这个在游戏中比较多,有些游戏的大绝招都比较难按,用这个一劳永逸),这个是按键的修改。

键盘监控的具体实现,用的是微软的Keyboard Hook API函数。

首先解释下,什么是Hook函数。

WINDOW的消息处理机制为了能在应用程序中监控系统的各种事件消息,提供了挂接各种反调函数(HOOK)的功能。这种挂钩函数(HOOK)类似扩充中断驱动程序,挂钩上可以挂接多个反调函数构成一个挂接函数链。系统产生的各种消息首先被送到各种挂接函数,挂接函数根据各自的功能对消息进行监视、修改和控制等,然后交还控制权或将消息传递给下一个挂接函数以致最终达到窗口函数。WINDOW系统的这种反调函数挂接方法虽然会略加影响到系统的运行效率,但在很多场合下是非常有用的,通过合理有效地利用键盘事件的挂钩函数监控机制可以达到预想不到的良好效果。

简单的说,就是在消息到达Window之前,系统允许你安装Hook函数来拦截消息,并对消息进行处理。Hook函数也是有类别的,不同的函数实现不同的功能。

钩子原理:

https://blog.youkuaiyun.com/ljheee/article/details/52040233

钩子能截获系统并得理发送给其它应用程序的消息,能完成一般程序无法完成的功能。Windows系统是建立在事件驱动的机制上的,也就是整个系统都是通过消息的传递来实现的。而钩子是Windows系统中非常重要的系统接口,用它可以截获并处理送给其他应用程序的消息,来完成普通应用程序难以实现的功能。钩子的种类很多,每种钩子可以截获并处理相应的消息,如键盘钩子可以截获键盘消息,外壳钩子可以截取、启动和关闭应用程序的消息等。

Windows 消息提供了应用程序与应用程序之间、应用程序与Windows 系统之间进行通讯的手段。应用程序要实现的功能由消息来触发,并靠对消息的响应和处理来完成。Windows 系统中有两种消息队列,一种是系统消息队列,另一种是应用程序消息队列。计算机的所有输入设备由 Windows 监控,当一个事件发生时,Windows 先将输入的消息放入系统消息队列中,然后再将输入的消息拷贝到相应的应用程序队列中,应用程序中的消息循环从它的消息队列中检索每一个消息并发送给相应的窗口函数中。一个事件的发生,到达处理它的窗口函数必须经历上述过程。

钩子实际上是一个处理消息的程序段,通过系统调用(安装钩子),把它挂入系统(添加到钩子链表)。每当特定的消息发出,在没有到达目的窗口前,钩子程序就可以先捕获该消息,亦即钩子函数先得到控制权。这时钩子函数即可以加工处理(改变)该消息,也可以不作处理而继续传递该消息[传递到钩子链表中的下一个钩子或应用程序目的窗口],还可以强制结束消息的传递。对每种类型的钩子由系统来维护一个钩子链表,其特点是最近安装的钩子放在链的最开始,而最先安装的钩子放在最后,也就是后加入的钩子先获得控制权,先获得应用程序消息。消息在链表上传递,链表上的每一个钩子都可以修改消息、把消息传给下一个钩子,以及终止消息的传递。

SetWindowsHookEx、UnhookWindowsHookEx详解件下链接,其中Keyboard的HOOK函数分为两种,WH_KEYBOARD_LL和WH_KEYBOARD。

来自 https://www.cnblogs.com/grenet/archive/2010/12/07/1898840.html

2.实验:

参考博客:

https://blog.youkuaiyun.com/qq_39627797/article/details/79495500#commentBox

该博客中,,,,

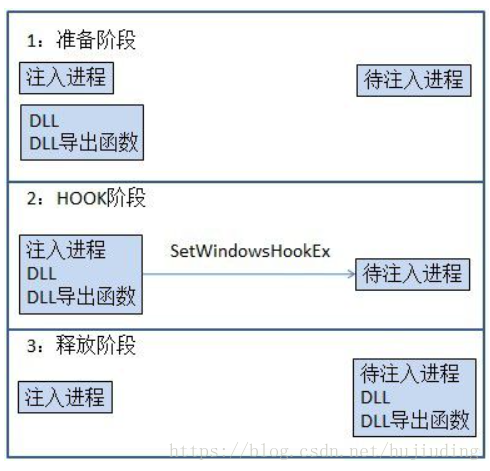

思路:先写一个dll(就是要被注入的dll),再写一个windows控制台程序(用于将dll注入到我们想要注入的进程)。

控制台程序框架:

FindProcessByEnumProcess()函数是输入进程名,返回进程id

DoInject()函数是执行注入的过程,需要知道被注入的线程的id

EnumWindowsProc()函数是回调函数,对于每个已存在的窗口,判断其进程id是否与目标进程id相同,如果是,就锁定了目标线程id,再调用DoInject()函数执行注入的过程

int main()

{

1、得到目标进程id

2、设置回调函数,等待其执行

}

来自 https://blog.youkuaiyun.com/qq_39627797/article/details/79495500

回调函数可以查查

以上就当总结一波把——————–

附上:

Pchunter win10:

https://www.52pojie.cn/forum.php?mod=viewthread&tid=487305

这是搞到的教程,链接:http://pan.baidu.com/s/1o8o1pGI 密码:n6ja

这是游戏hook的。

这个是一个消息hook好教程,有兴趣可以看看,

https://download.youkuaiyun.com/download/hujiuding/10521186

这张图很形象 哈哈

本文介绍了键盘监控技术的基本原理,包括按键记录、过滤和修改的方法。详细解析了Windows系统中的Hook函数及其工作流程,并提供了一个使用DLL注入技术实现键盘监控的实验示例。

本文介绍了键盘监控技术的基本原理,包括按键记录、过滤和修改的方法。详细解析了Windows系统中的Hook函数及其工作流程,并提供了一个使用DLL注入技术实现键盘监控的实验示例。

1762

1762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?