windows逆向破解:

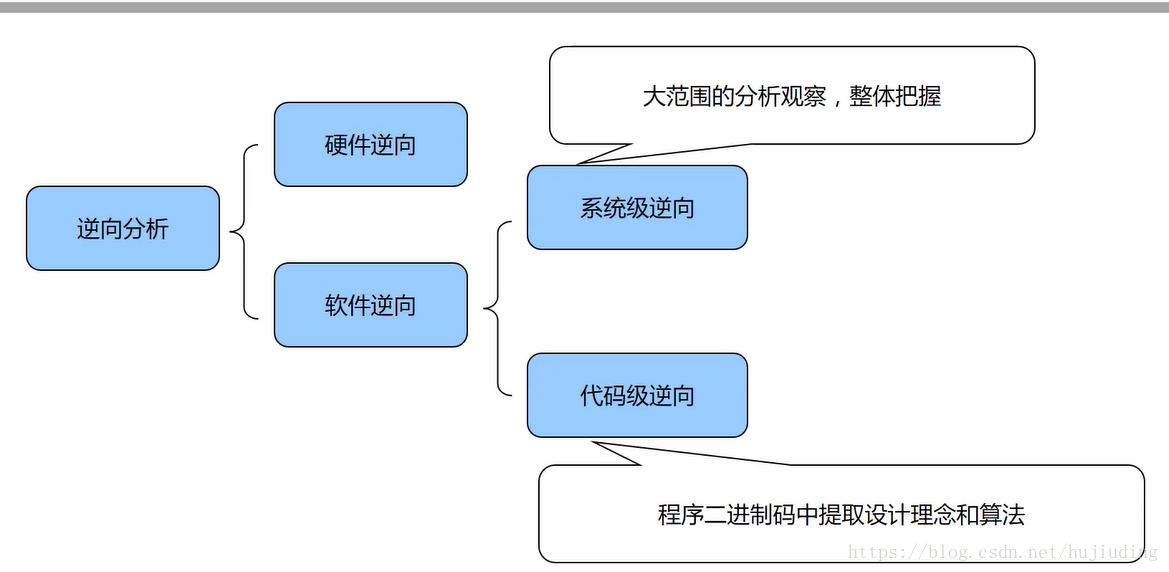

0.基本概念

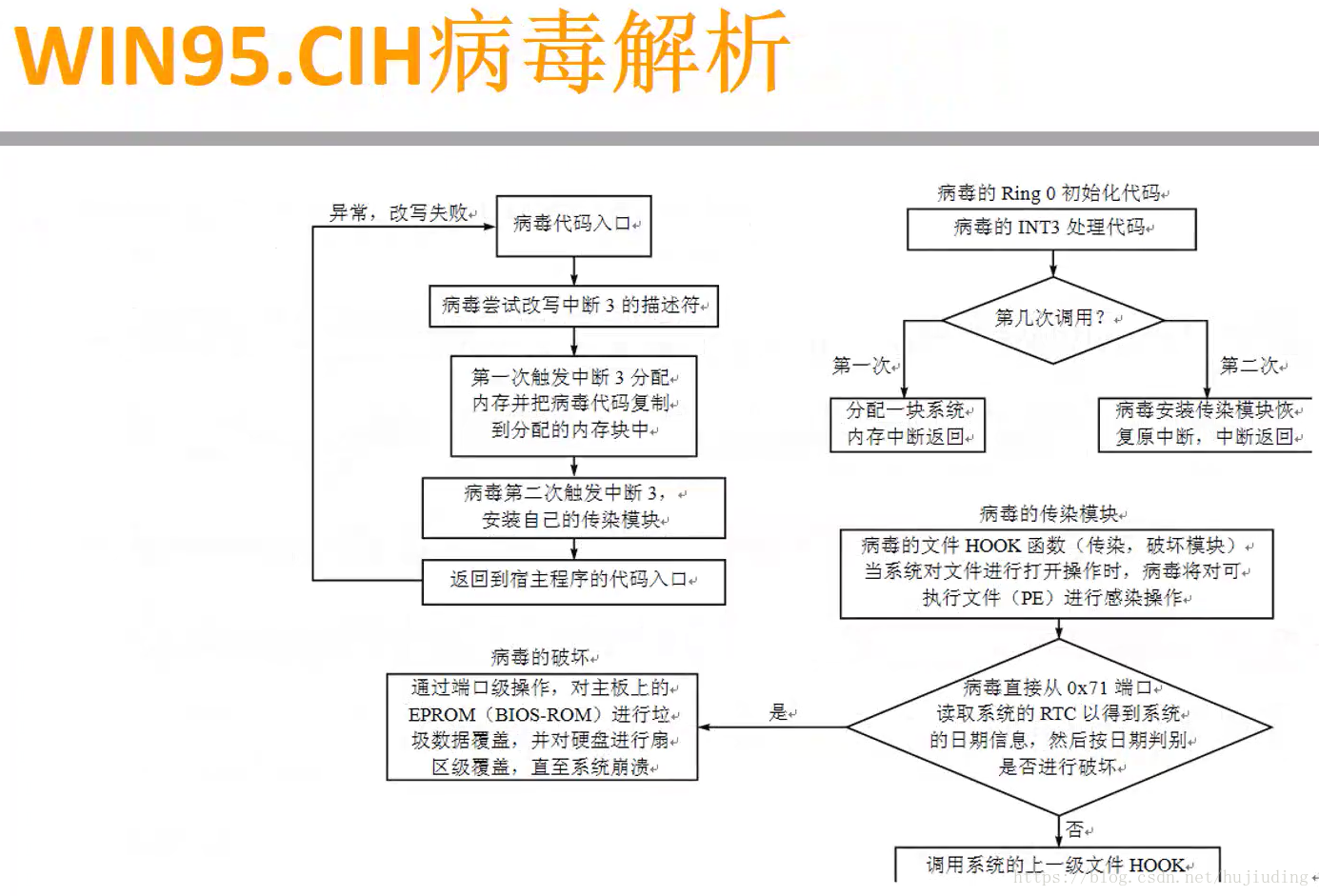

Intel的CPU将特权级别分为4个级别:RING0,RING1,RING2,RING3。Windows只使用其中的两个级别RING0和RING3,RING0只给操作系统用,RING3谁都能用。

1.软件逆向应用:

1) 软件破解

2) 病毒和恶意程序分析

3) 系统漏洞分析(Exploit)

4) 其他

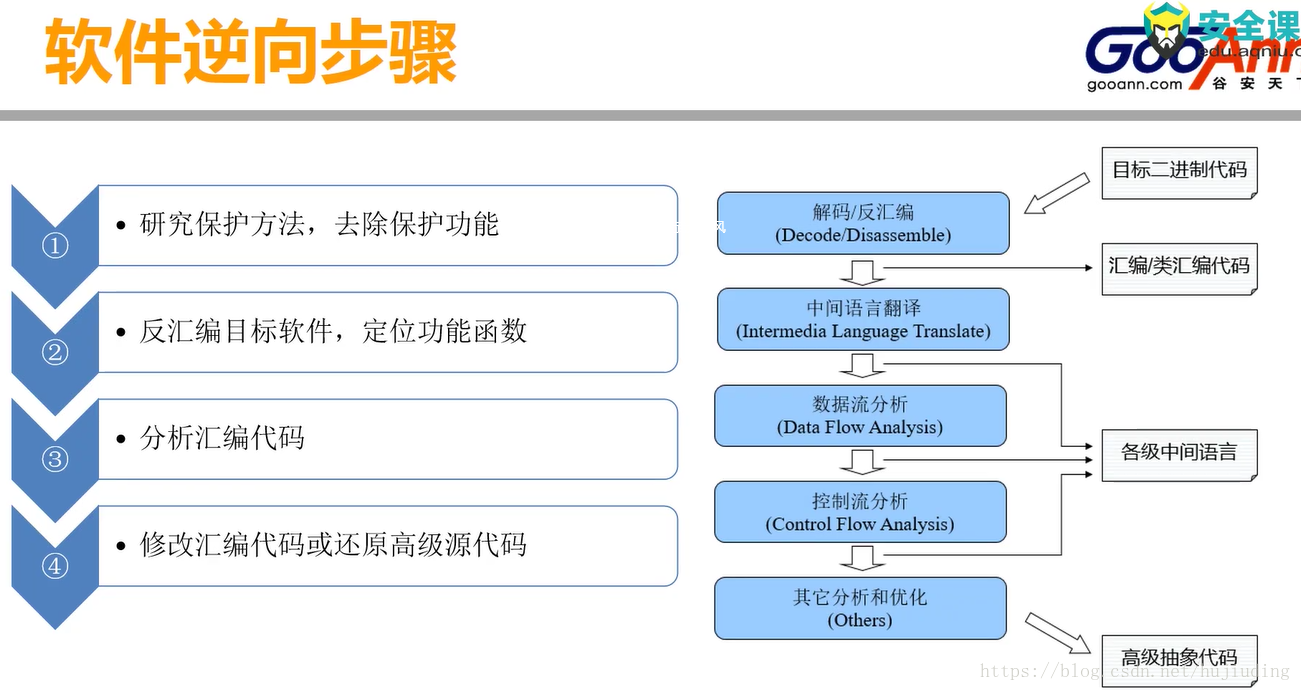

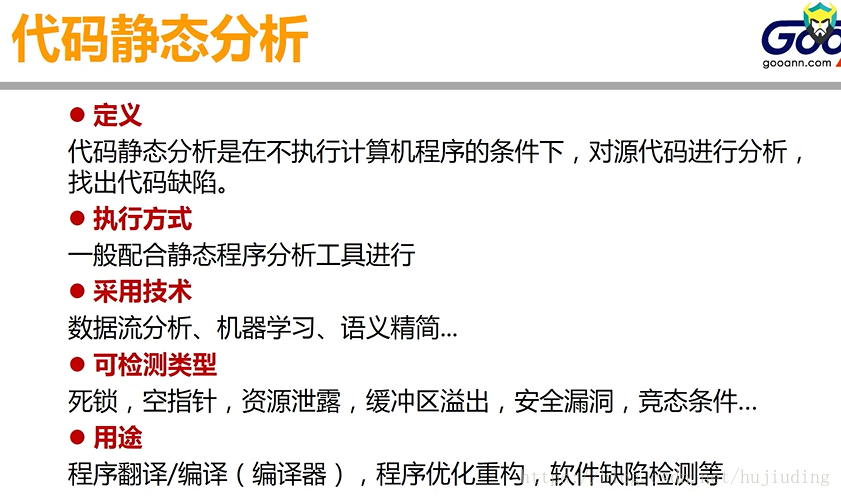

2.代码分析技术

1)代码静态分析

二进制对比技术 (补丁漏洞分析)

2)代码动态分析:代码流、数据流

内核调试:采用硬件调试器;bain写用于调用调试的驱动程序和中断处理函数;微软在windows内核中添加了支持调试的相关服务(主要)。

单步压缩壳:地址有很大变动;遇到向上跳的是坑,f4跳过,直接下一条;入口点一般是push ebp或pop;找到入口点,直接右键OD默认脱;验证是否成功,peid先看看是否显示语言,再运行下

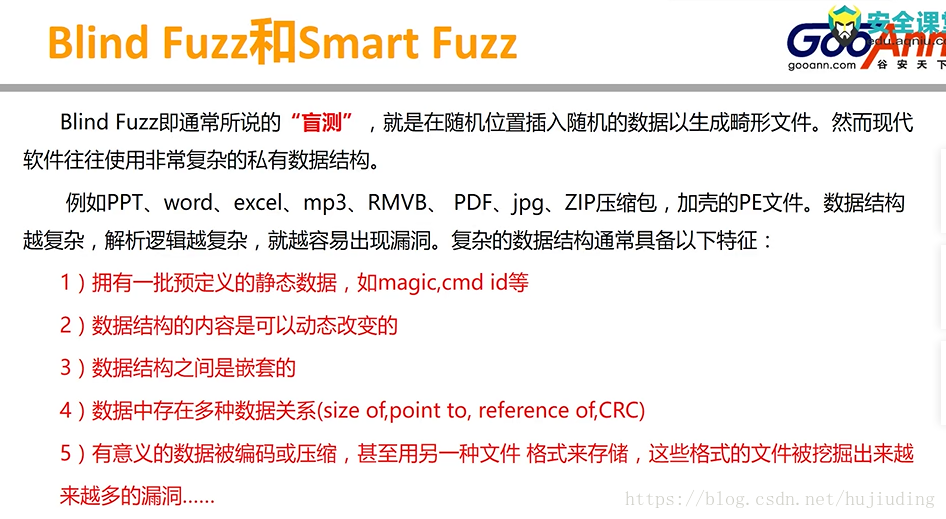

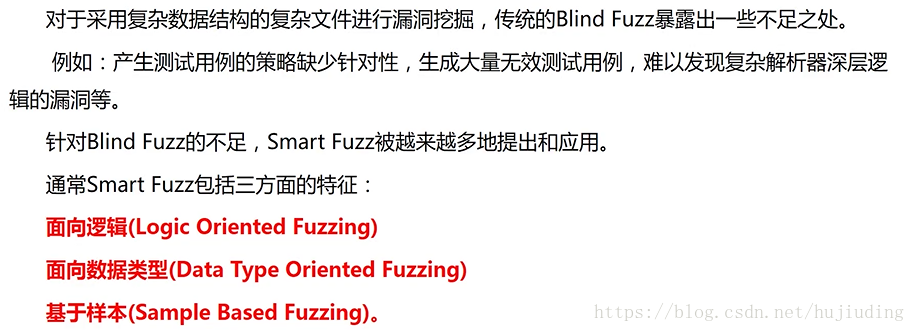

3)Fuzzing分析

模糊测试

文件、协议、组件、web Fuzz测试

攻击性的畸形数据

Fuzz目的:崩溃crash、中断break、销毁destroy

捕获异常信息深入分析

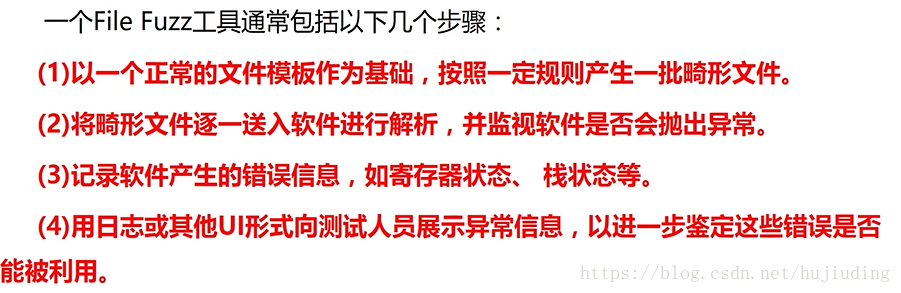

FileFuzz软件(测试打开文件的软件)

FTPFuzz测试FTP协议安全的工具 崩溃时用OD调试 附加

程序插桩技术是在被测程序中插入探针,然后通过探针的执行来获得程序的控制流和数据流信息,以此来实现测试的目的;

符号执行,即使用符号值代替真实值执行。

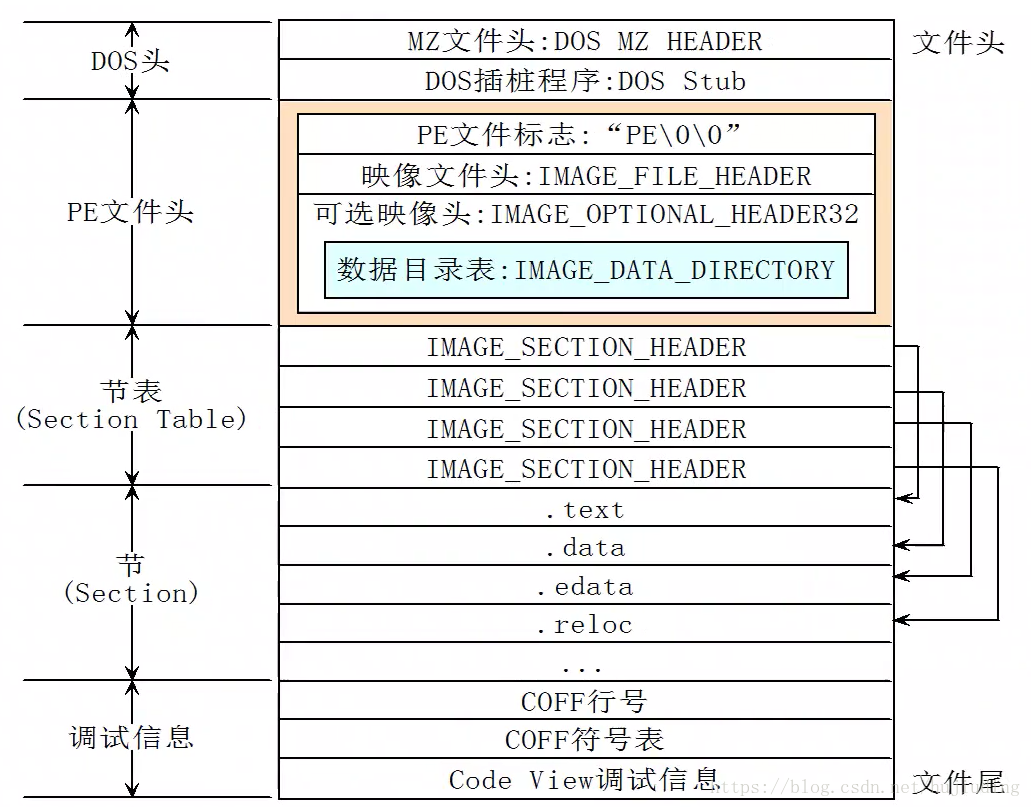

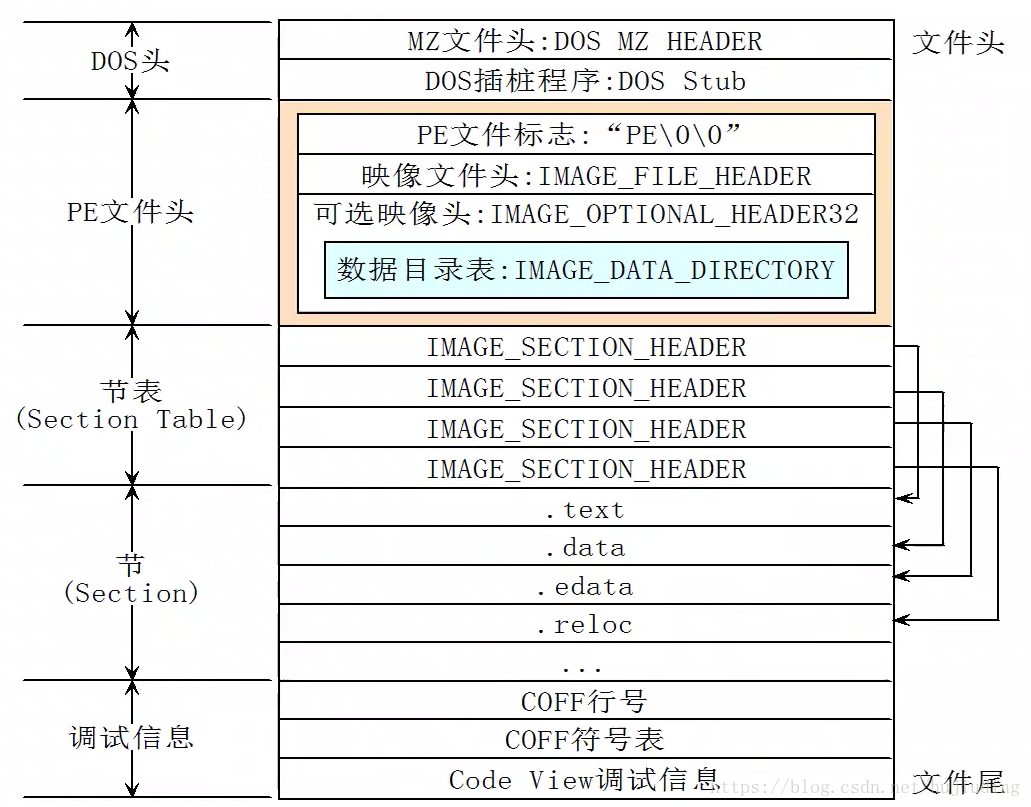

3.PE文件

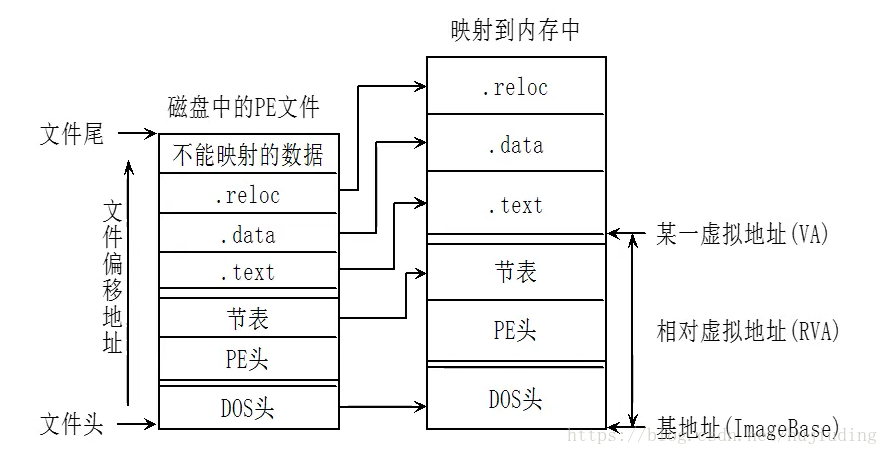

文件偏移地址,起始值为0

入口点、

基地址

相对虚拟地址是内存中的地址,虚拟地址是程序访问存储器的逻辑地址

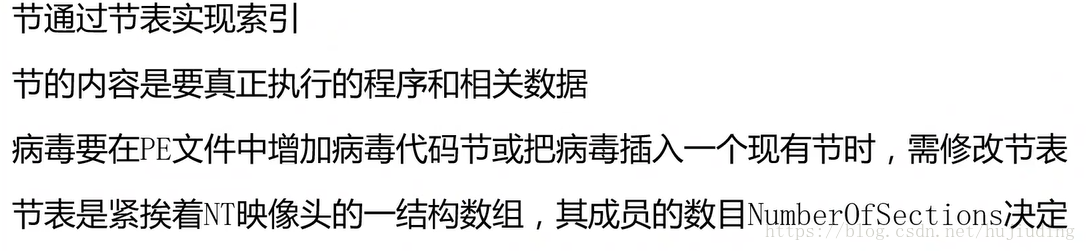

节都是通过节表实现索引

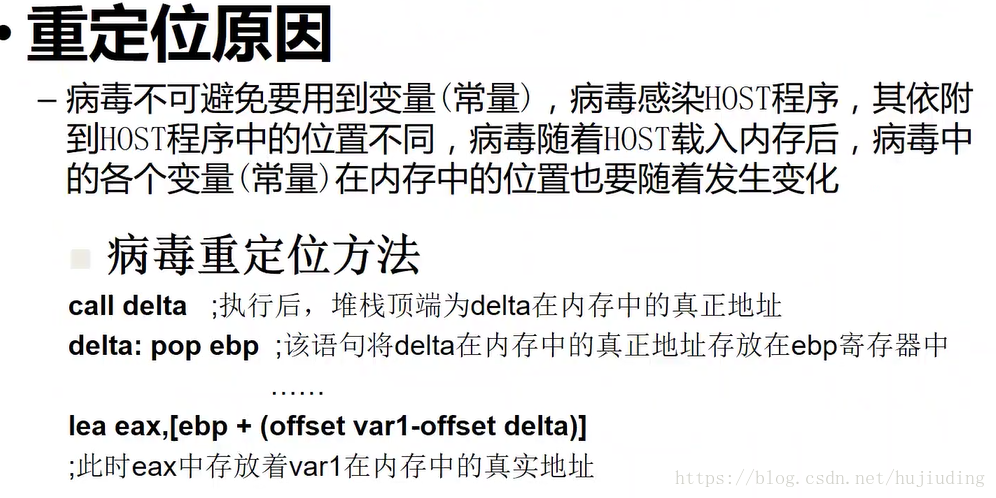

病毒要修改节表再把节给修改了,添加时节属性要要可写可读可执行

Section 代码/数据 读/写

重点

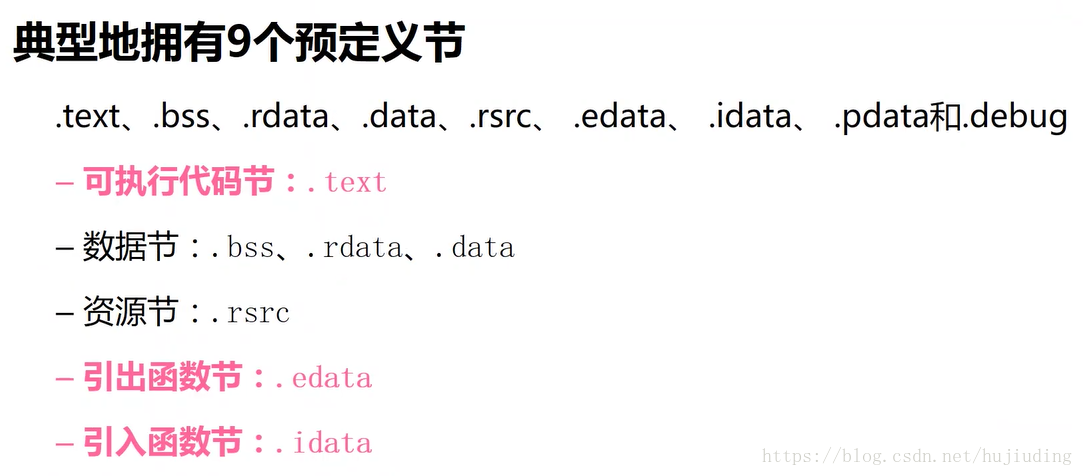

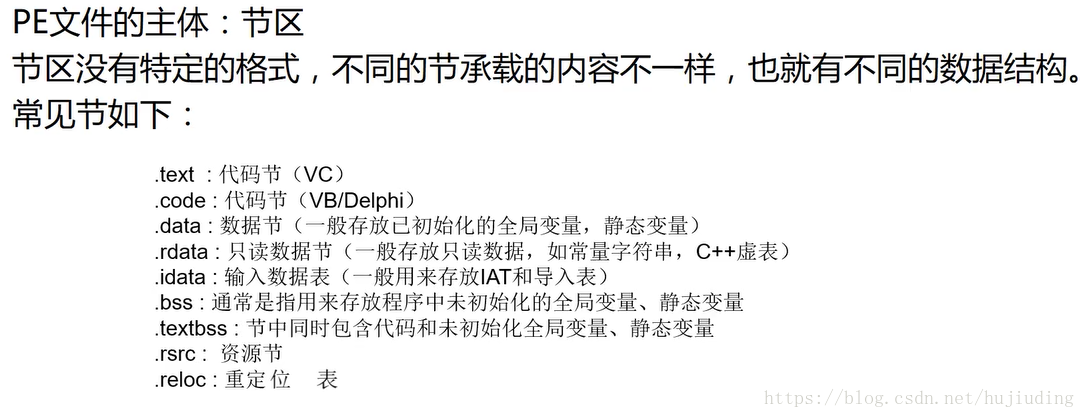

节

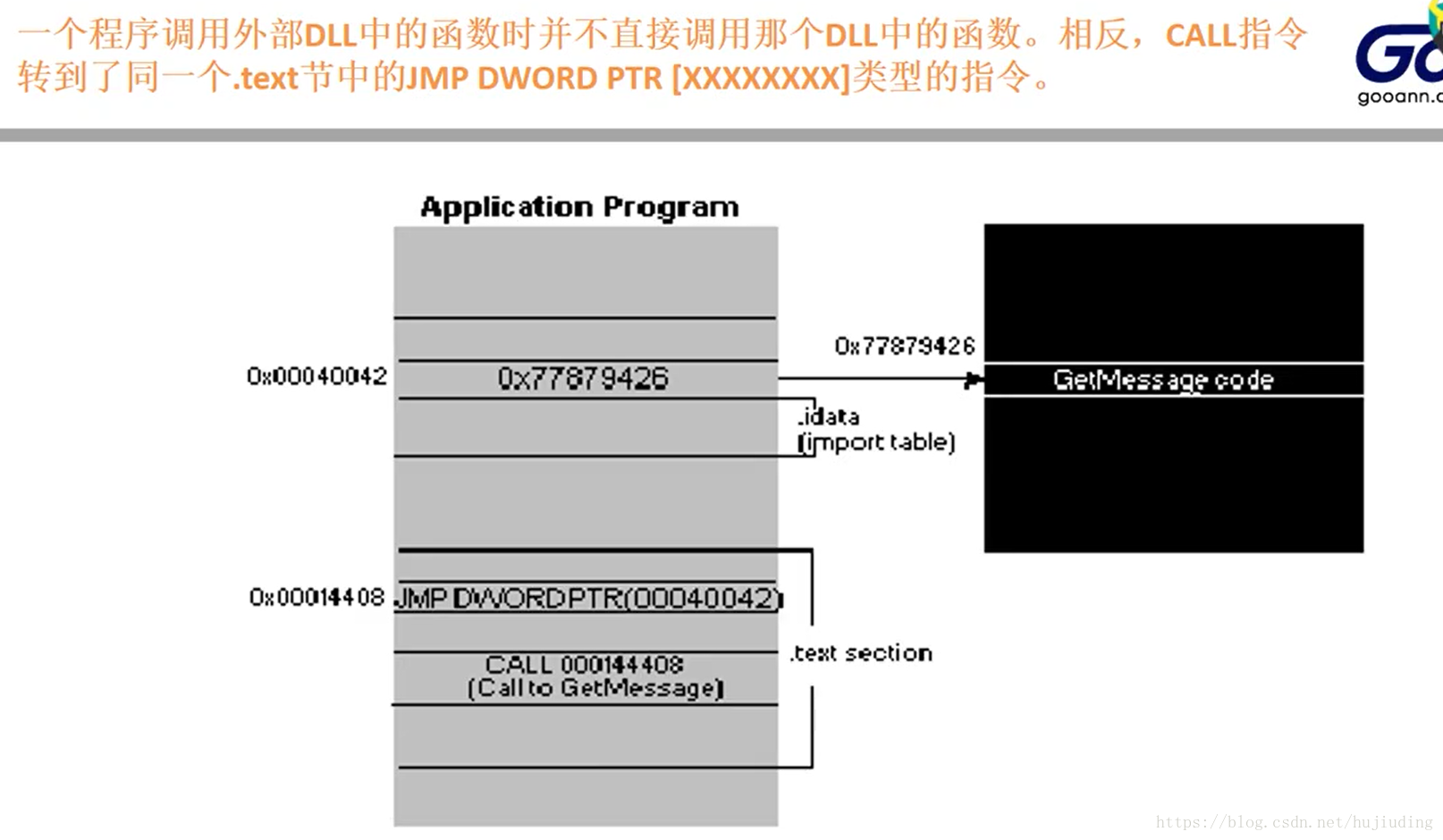

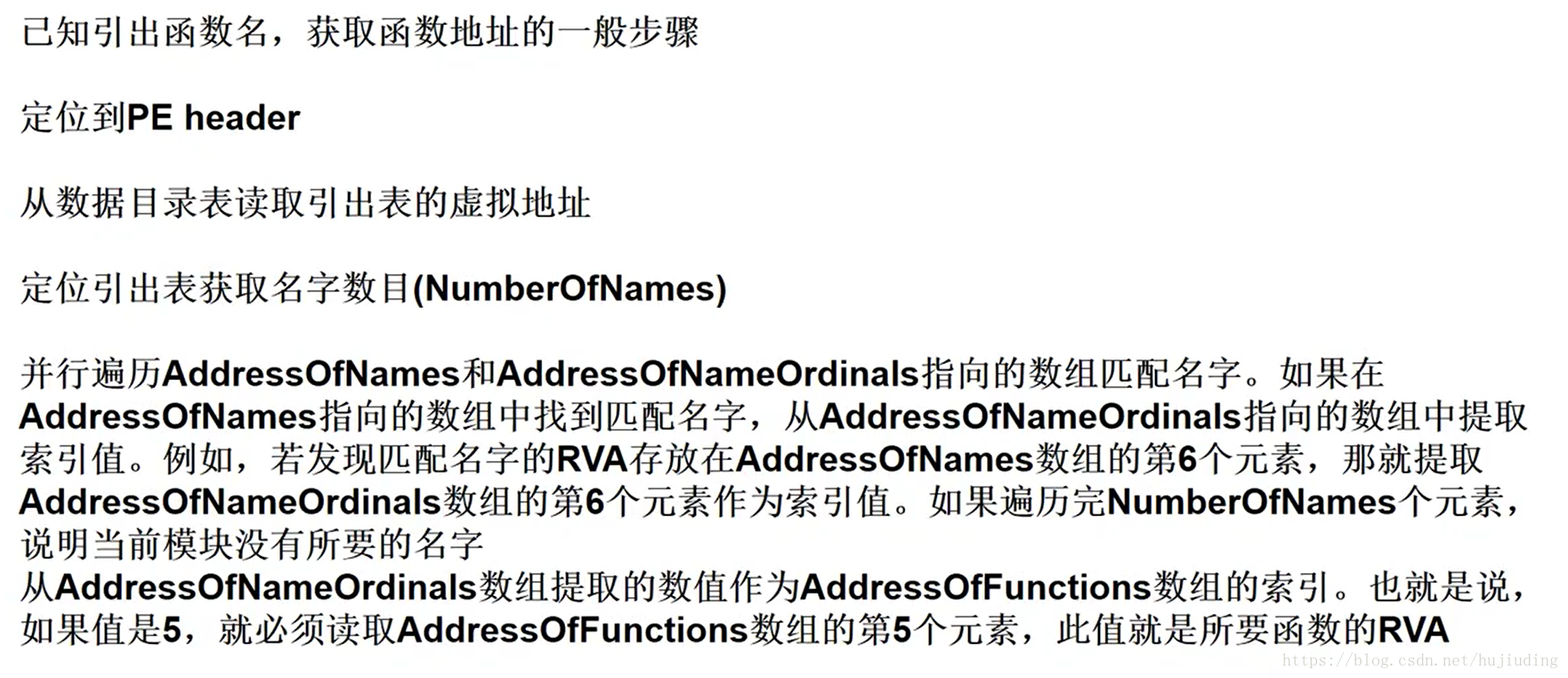

调用dll 可以调用函数名或其索引值

PE文件中的数/代码拥有相同属性,就会列入同一节

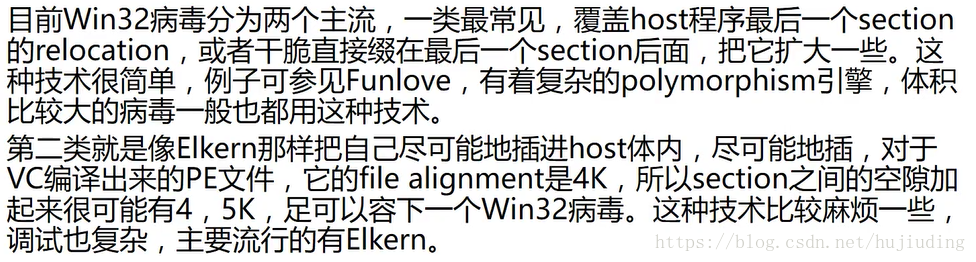

4.Win32 PE病毒原理

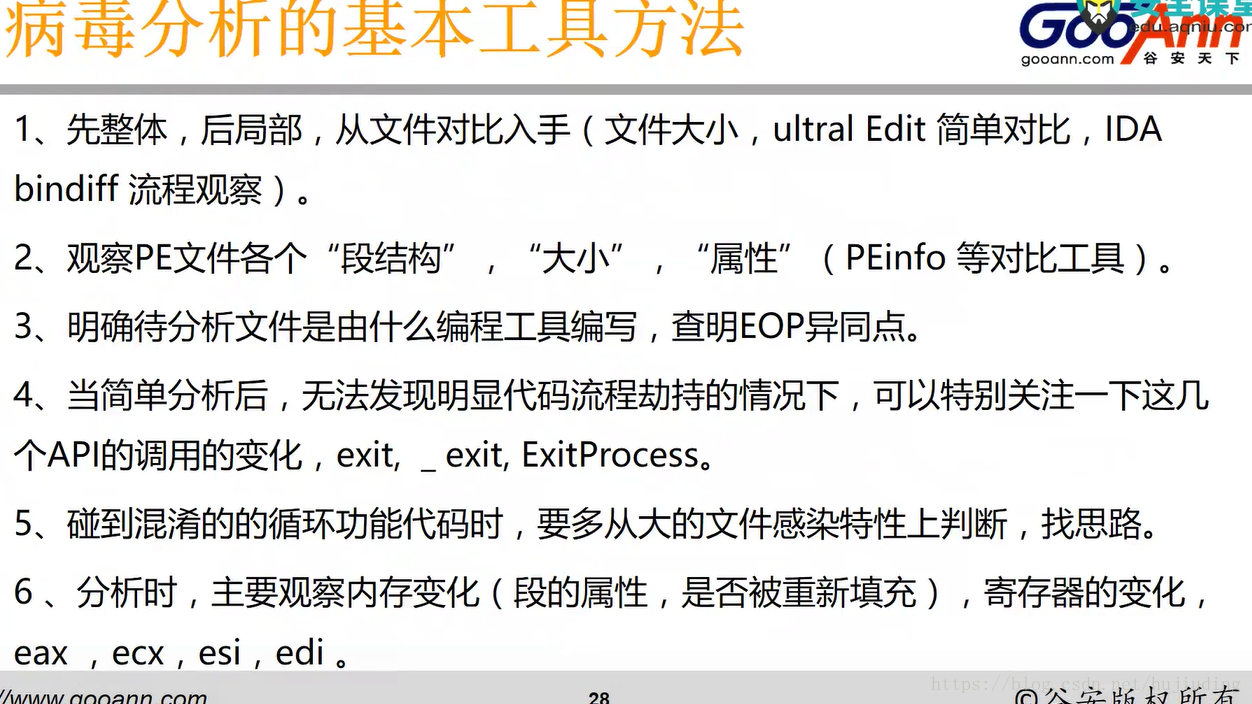

PE文件对比分析类工具:PEinfo

分析win32.virus.sality病毒

病毒只添有一个代码节,无法调用API函数,所以应先知道dll中API函数地址,

搜索感染目标文件常用API:FindFirstFile、FindNextFile、FindClose

病毒分析常用工具:

Peid、OD、IDA

下载监视器、抓包工具(WsocketExpert用的比较少,MiniSniffer)、

Regmon查看进程操作注册表的行为、Filemon文件监视器、

IceSword查看系统,权限高

3309

3309

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?