1、《入门示例和流程分析》

2、《未认证的请求是如何重定向到登录地址的》

3、《应用A是如何重定向到授权服务器的授权地址呢?》

4、《授权服务器是如何实现授权的呢?》

5、《登录访问应用A后再访问应用B会发生什么呢?》

1、前言

在上一篇《入门示例和流程分析》的流程分析过程中,当第一次(未认证的情况下)访问应用A(http://localhost:8082/index)时,会重定向到应用A的登录http://localhost:8082/login地址(Get请求),从浏览器这个视角我们看到的是这样的情况,那么在应用A的服务端又经历了什么呢?我们通过代码进行分析。

2、SpringSecurity过滤器链

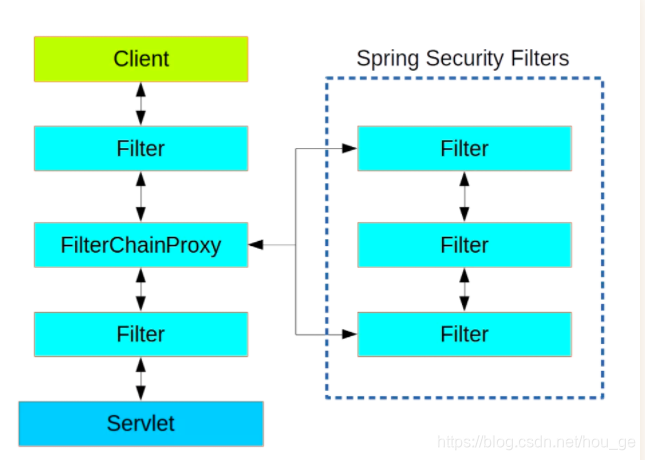

这节分析的问题,其实就是SpringSecurity关于认证过程的逻辑。SpringSecurity实现认证逻辑,就是通过SpringSecurity 过滤器链实现的,我们先了解一下SpringSecurity过滤器链中的核心类FilterChainProxy。

2.1、FilterChainProxy

在SpringSecurity中,SpringSecurity 的过滤器并不是直接内嵌到Servlet Filter中的,而是通过FilterChainProxy来统一管理的,即所有的Spring Security Filter的执行,都在FilterChainProxy中进行管理的,所以我们选择从FilterChainProxy类入手进行分析。

为了实现上述描述的功能,SpringSecurity 过滤器由FilterChainProxy统一管理,然后在在内部定义了一个VirtualFilterChain内部类,用于表示SpringScurity内部的过滤器链,其中doFilter()方法用于执行过滤器链中的过滤器。如下所示:

//FilterChainProxy#VirtualFilterChain,省略了Debug相关信息

@Override

public void doFilter(ServletRequest request, ServletResponse response)

throws IOException, ServletException {

if (currentPosition == size) {

// Deactivate path stripping as we exit the security filter chain

this.firewalledRequest.reset();

//执行Web中的过滤器

originalChain.doFilter(request, response);

}

else {

//执行SpringSecurity过滤器链中的过滤器

currentPosition++;

//additionalFilters中定义了SpringSecurity过滤器链中的所有过滤器

Filter nextFilter = additionalFilters.get(currentPosition - 1);

nextFilter.doFilter(request, response, this);

}

}

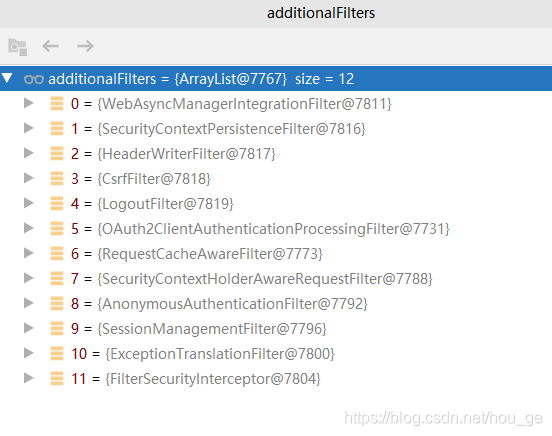

我们通过断点,可以查看additionalFilters变量中的过滤器集合,即SpringSecurity过滤器链中所有过滤器,下面是应用A中的SpringSecurity 过滤器,如下所示:

3、FilterSecurityInterceptor过滤器

通过Debug执行代码,我们发现,在执行完FilterSecurityInterceptor过滤器时,前端页面重定向到了应用A的登录http://localhost:8082/login地址(Get请求)。在执行过滤器FilterSecurityInterceptor过滤器时,发生了什么呢?我们通过Debug方式,进行逐步的分析。

首先,我们进入FilterSecurityInterceptor过滤器的doFilter()方法,在doFilter()方法中又调用了invoke()方法,而在invoke()方法中,又调用了父类AbstractSecurityInterceptor的beforeInvocation()方法,如下所示:

//FilterSecurityInterceptor.java

public void doFilter(ServletRequest request, ServletResponse response,

FilterChain chain) throws IOException, ServletException {

FilterInvocation fi = new FilterInvocation(request, response, chain);

invoke(fi);

}

public void invoke(FilterInvocation fi) throws IOException, ServletException {

if ((fi.getRequest(

本文深入剖析了SpringSecurity框架中未认证请求如何被重定向到登录页面的过程。通过FilterChainProxy和FilterSecurityInterceptor等关键组件的分析,揭示了从触发AccessDeniedException异常到调用LoginUrlAuthenticationEntryPoint完成重定向的完整逻辑。

本文深入剖析了SpringSecurity框架中未认证请求如何被重定向到登录页面的过程。通过FilterChainProxy和FilterSecurityInterceptor等关键组件的分析,揭示了从触发AccessDeniedException异常到调用LoginUrlAuthenticationEntryPoint完成重定向的完整逻辑。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2571

2571

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?