用友U8 crm客户关系管理存在任意文件上传漏洞

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

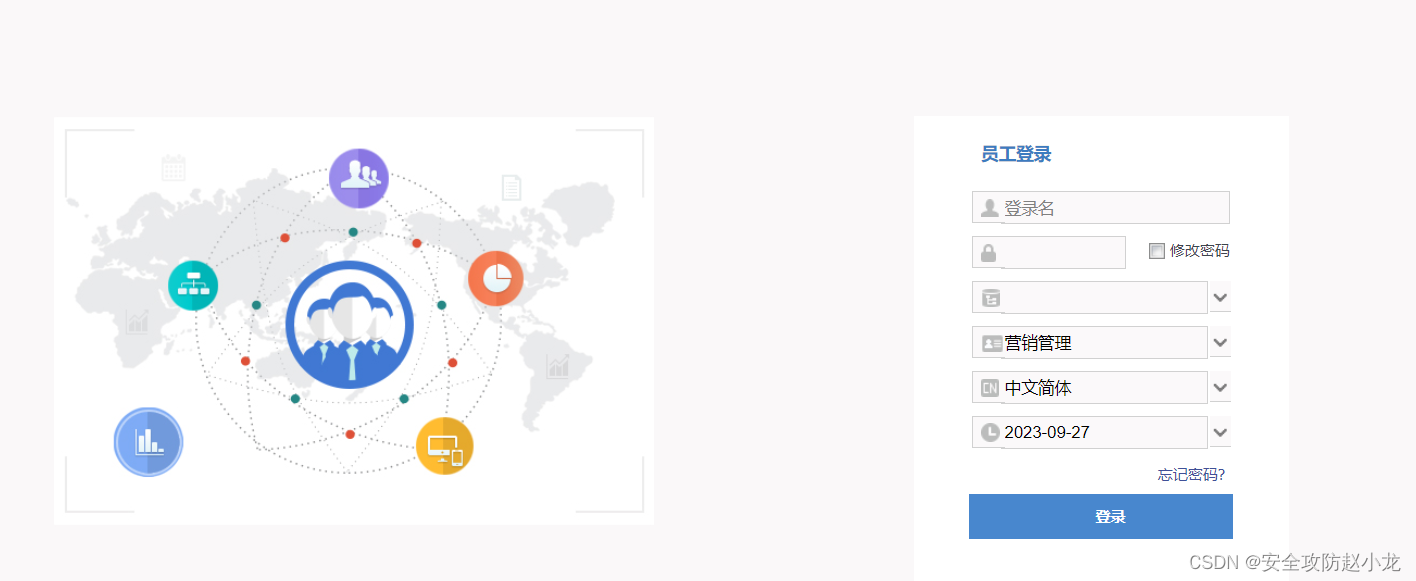

一、 用友U8 crm客户关系管理简介

用友U8客户关系管理全面解决方案是基于中国企业最佳营销管理实践,更符合中国企业营销管理特点,客户关系管理的整合营销平台。产品融合数年来积累的知识、方法和经验,目标是帮助企业有效获取商机、提升营销能力。

二、漏洞描述

用友U8 crm客户关系管理 ajax/getemaildata.php任意文件上传漏洞

三、影响版本

用友U8 CRM

三、fofa查询语句

body=“用友U8CRM”

五、漏洞复现

漏洞链接:http://127.0.0.1/ajax/getemaildata.php?DontCheckLogin=1

漏洞数据包:

订阅专栏 解锁全文

订阅专栏 解锁全文

3013

3013

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?