U8 CRM是用友公司推出的一款客户关系管理(CRM)软件,旨在帮助企业提升客户服务和销售管理效率。该软件功能强大、使用方便,受到很多企业客户的青睐。

国家信息安全漏洞共享平台于2024-12-20公布该软件存在SQL注入漏洞。这并不是说开发团队实力不行,而是只要稍微复杂点的系统,漏洞就不可避免,就连微软这样的巨无霸公司,漏洞也从来没有停止过。

漏洞编号:CNVD-2024-47765

漏洞级别:高

公布时间:2024-12-20

漏洞描述:国家信息安全漏洞共享平台并未给出漏洞详细位置,只笼统的说U8CRM存在SQL注入漏洞。黑客可利用该漏洞传递非法SQL命令,执行篡改数据、拖库或获取数据库敏感信息等危险操作。

解决办法:

用友官方已经发布补丁,详情:https://www.cnvd.org.cn/patchInfo/show/639521

你也可以使用《护卫神·防入侵系统》的“SQL注入防护”模块来解决此威胁,同时该防护系统还能对U8CRM所有的SQL注入漏洞进行防护。

1、SQL注入攻击防护

《护卫神·防入侵系统》的SQL注入防护模块(如图一),拦截效果如图二。

(图二:SQL注入拦截效果)

(图二:SQL注入拦截效果)

2、访问区域保护

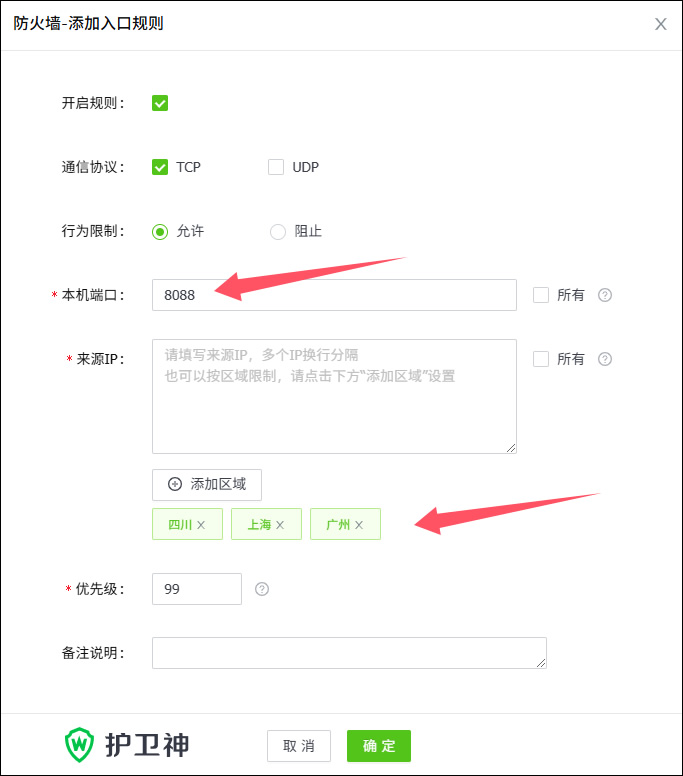

如果访问U8CRM的人员固定在某些区域(例如国内、省市等),还可以使用《护卫神·防入侵系统》的“防火墙”模块,限制只允许指定区域才能访问该软件,大幅提升系统安全能力。因为黑客一般使用国外IP发动攻击,防止被溯源。

如下图三所示,设置8088端口(配置时改为实际使用的端口),只对“四川、上海、广州”三地开放,其他地方无法连接上8088端口,更无从入侵了。

(图三:限制8088端口授权访问区域)

3020

3020

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?