目录

第一章 计算机网络概论

1.关于链表操作中,说法正确的是( )。

A.新增一个头结点需要遍历链表

B.新增一个尾结点需要遍历链表

C、删除最后一个节点需要遍历链表

D、删除第一个节点需要遍历链表

13.在计算机系统中,CPU中跟踪后继指令地址的寄存器是( )

A.指令寄存器 B.状态条件寄存器 C.程序计数器 D.主存地址寄存器

14.在CPU调度中,( )不可能的。(第一章计算机网络概论)

A.放权等待 B.资源等待 C.无限等待 D.定时等待

硬盘所属的存储类别是( )

A.寄存器 B.缓存 C.主存 D.辅存

在微型计算机中,管理键盘最适合采用的 I/O控制方式是( )方式。

A.DMA B.无条件传送 C.程序查询 D.中断

17.FAT文件系统用的( )文件管理结构。

A.索引 B.基于文件的簇状链式结构 C.链式结构 D.顺序结构

某文件管理系统在磁盘上建立了位示图(bitmap),记录磁盘的使用情况。若计算机系统的字长为128位,磁盘的容量为1024 GB,物理块的大小为8MB,那么该位示图的大小为( )

A.4096

B.1024

C.2048

D.4098

52.下列算法属于 Hash 算法的是( )。

A.SHA B.DES C.IDEA D.RSA

53.下列()属于哈希算法。

A.SHA-1

C.DES

B.AES

D.RSA

利用报文摘要算法生成报文摘要的目的是()。

A.防止发送的报文被篡改

B.对传输数据进行加密,防止数据被窃听

C.验证通信对方的身份,防止假冒

D.防止发送方否认发送过的数据

若浮点数用补码表示,则判断运算结果为规格化数的方法是()。

A.阶符与数符相同为规格化数

B.阶符与数符相异为规格化数

C、数符与尾数小数点后第一位数字相异为规格化数.

D、数符与尾数小数点后第一位数字相同为规格化数

在采用定点二进制的运算器中,减法运算一般是通过( )来实现的。

A补码运算的二进制加法器

B原码运算的二进制加法器

C补码运算的二进制减法器

D原码运算的二进制减法器

对于定点纯小数的数据编码,下述说法正确的是()。

A、仅原码能表示-1

B.仅反码能表示-1

C.原码和反码均能表示-1

D.仅补码能表示-1

58.循环冗余校验码(CRC)利用生成多项式进行编码。设数据位为n位,校验位为k位,则 CRC码的格式为( )。

A.k个校验位按照指定间隔位与n个数据位混淆

B.K个校验位之后跟n个数据位

c.n个数据位之后跟k个校验位

D.K个校验位等间隔地放入n个数据位中

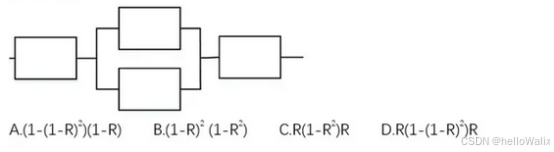

59.某系统由下图所示的冗余部件构成。若每个部件的千小时可靠度都为 R,则该系统的千小时可靠度为( )。

第二章 程序设计语言基础知识

8. 算术表达式b*(a+c)-d的后缀式是( )。(+、-、*表示算术的加、减、乘运算,运算符的优先级和结合性遵循惯例。)

A.ba+cd*- B.bacd+*- C.ba*c+d*- D.bac + *d-

10、计算符号入栈顺序似乎是后缀式部分考点 /+(*_*

9.10.正规集(ab|c)(1|2|3),可以识别的字符种类有( )个,下列( )可被匹配

A.1 B.2 C.3 D.6

A.ab2 B.abc C.a2 D.123

以下不属于函数依赖的 Armstrong 公理系统的是()。

A、自反规则 B.传递规则C.合并规则 D.增广规律

11.以下关于通过解释器运行程序的叙述中,错误的是()。

A、可以由解释器直接分析并执行高级语言源程序代码

B、与直接运行编译后的机器码相比,通过解释器运行程序的速度更慢

C、解释器运行程序比运行编译和链接方式产生的机器代码效率更高

D、可以先将高级语言程序转换为字节码,再由解释器运行字节码

12.进行面向对象设计时,以下()不能作为继承的类型,

A多重继承

B分布式继承

C单重继承

D层次继承

第三章 数据结构

2.某队列允许在其两端进行入队操作,但仅允许在一端进行出队操作。若元素a、b、c、d依次全部入队列,之后进行出队列操作,则不能得到的出队序列是( )。(第三章数据结构)

A.dbac B.cabd C.acdb D.bacd

3.对于一棵树,每个结点的孩子结点个数称为结点的度,结点度数的最大值称为树的度。某树T的度为4,其中有5个度为4的结点,8个度为3的结点,6个度为2的结点,10个度为1的结点,则T中的叶子结点个数为

A.38 B.29 C.66 D.57

4.森林的叶子节点是( )

A.二叉树中没有左孩子的节点

B.二叉树中没有右孩子的节点

C.森林中度为0的节点

D.二叉树中度为1的节点

5.已知二维数组A按行优先方式存储,每个元素占用2个存储单元,第一个元素A[0][0]的地址为100,元素A[3][3]的存储地址是220,则元素A[5][5]的地址是( )。

A.300 B.310 C.306 D.296

6. 采用简单选择排序算法对序列(49,38,65,97,76,13,27,49)进行非降序排序,两趟后的序列为( )。 每次选最小的

A.(13,27,65,97,76,49,38,49)

B.(38,49,65,76,13,27,49,97)

C.(13,38,65,97,76,49,27,49)

D.(38,49,65,13,27,49,76,97)

7. 在29个元素构成的査找表中查找任意一个元素时,可保证最多与表中5个元素进行比较即可确定查找结果,则采用的查找表及查找方法是( )。

A.二叉排序树上的查找 B.顺序表上的顺序查找

C.有序顺序表上的二分查找 D.散列表上的哈希查找

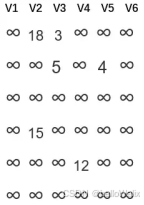

11.对下列有向图的邻接矩阵,进行深度遍历的次序是( )。

A.v1-v2-v3-v4-v5-v6 B.v1-v4-v2-v3-v5-v6

C.v1-v2-v3-v5-v4-V6 D.v1-V2-v5-V4-v3-v6

12.当一棵非空二叉树的( )时,对该二叉树进行中序遍历和后序遍历所得的序列相同。(第三章数据结构)

A.每个非叶子结点都只有左子树

B.每个非叶子结点都只有右子树

C.每个非叶子结点的度都为1

D.每个非叶子结点的度都为2

第四章 操作系统知识

60.某个程序所有者拥有所有权限,组成员有读取和运行的权限,其他用户只有运行的权限该程序的权限为()。

A.742 B.741 C.751 D.752

第五章 软件工程基础知识

软件测试过程中的系统测试主要是为了发现()阶段的问题

A.软件实现B.概要设计C详细设计D.需求分析

40.下列测试方法中,( )程度最高。D.条件覆盖

A.语句覆盖B.判定覆盖C.路径覆盖

面向对象软件从不同层次进行测试。( )层测试类中定义的每个方法,相当于传统软件测试中的单元测试。

A.模板 B.系统 C.类 D.算法

软件交付之后,由于软硬件环境发生变化而对软件进行修改的行为属于()维护。

A.改善性 B.适应性C预防性D.改正性

以下哪个活动可以提高软件质量()

A.需求分析 B.软件开发C软件测试D.技术评审

以下关于甘特图的叙述中,不正确的是()。

A一种进度管理的工具

B易于看出每个子任务的持续时间

C易于看出目前项目的实际进度情况

D易于看出子任务之间的衔接关系

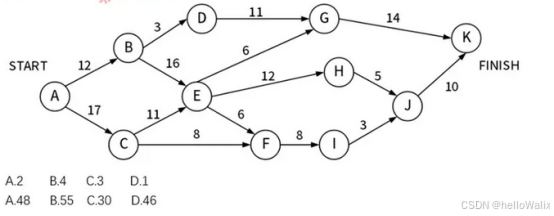

65.66.下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示包含的活动,则一共有(上)条关键路径,关键路径长度为()。

软件文档在软件生存期中起着重要的作用,其作用不包括()。

A.提高软件运行效率

B作为开发过程的阶段工作成果和结束标记

C提高开发过程的能见度

D.提高开发效率

64.某个软件,不符合公司的战略决策,属于()风险

A.商业风险B.项目风险 C.开发风险D.人员风,险

27.瀑布模型的主要特点是()。

A.用户容易参与到开发活动中

C.缺乏灵活性

B.易于处理可变需求

D.用户与开发者沟通容易

第六章 结构化开发方法

28.结构化分析方法的基本思想是()。

A.自底向上逐步分解

B.自顶向下逐步分解

C.自底向上逐步抽象

D.自顶向下逐步抽象

在面向数据流的软件设计方法中,一般将信息流分为()

A变换流和事务流

B变换流和控制流

C事务流和控制流

D数据流和控制流

第七章面向对象技术

进行面向对象系统设计时,若存在包A依赖于包 B,包B依赖于包 C,包C依赖于包 A则此设计违反了()原则。

A.稳定抽象C.依赖倒置D.无环依赖B.稳定依赖

UML类图在软件建模时,给出软件系统的一种静态设计视图,用()关系可明确表示两类事物之间存在的特殊/一般关系。

A、聚合 B.依赖C.泛化D.实现

机器人问题用了什么图

对象图

Robot类的对象r移动到某-时刻与World、Area、Wall类型的对象及其之间关系的静态快照

视频播放器使用了什么模式

设计模式 外观

为子系统中的一组接口提供一个一致的界面,定义了一个高层接口,这个接口使得这-子系统更加容易使用

VodeoConverter

结构型设计模式

第八章 算法设计与分析

算法复杂度

时间复杂度和空间复杂度

第九章 数据库技术基础

在关系表中选出若干属性列组成新的关系表,可以使用()操作实现。

A.投影(Π) B.笛卡儿积 C.选择 D.差

下面()范式包含多值依赖。

A.1NF B.NF C.3NF D.4NF

1nf:所有表都符合

2nf:所有非主属性都依赖于主键

3nf:不存在传递依赖

4nf:多值依赖(两张表之间)

22.用于收回 SQL访问控制权限的操作是

A.GRANT

B.DELETE

C.REVOKE

D.DROP

数据库的基本表、存储文件和视图的结构分别对应( )。

基本表对应模式 存储文件对应内模式 视图对应外模式(用户)

A.用户视图、内部视图和概念视图

B.用户视图、概念视图和内部视图

C.概念视图、用户视图和内部视图

D.概念视图、内部视图和用户视图

从外到内结构

用户视图 -》概念视图-》内部视图

外模式-》模式-》内模式

第十章 网络与信息安全基础知识

TCP 的序号单位是()。

A赫兹B.字节 C.比特D.报文

在计算机网络协议5层体系结构中,()工作在数据链路层。

A、路由器D.集线器B.以太网交换机 C.防火墙

网络层:三层交换机、路由器

数据链路层:网桥、交换机、网卡

物理层:中继器、集线器

46.以太网交换机属于网络模型中()管理的是()。

A.网络层 B.传输层 C.数据链路层 D.物理层

A.IP 地址 B.mac地址 C报文 D.帧

WWW 服务器与客户机之间主要采用()安全协议进行网页的发送和接收

A、HTTP B.HTTPS C.HTML D.SMTP

VLAN 不能隔绝()

A.广播域 (可划分多个广播域)

B.内网互访(不同网段不可访问)

C.内外网(内网ip和外网ip不一致)

D.攻击和漏洞利用(无法隔绝)

下面()命令可以查看网络配置

A、Ping B.netstat C.ipconfig D.telnet

50.下列措施中,( )可以保证数据的可靠性。

A.访问控制

B.数据加密

C.鉴别

D.异地数据备份

51.黑客获取整个用户资料信息属于()。

A.撞库 (如口令爆破)

B社工库 (社会工程学类库)

C拖库(复制库中的内容)

D.洗库(数据清洗,获得有用的信息)

52.目的mac地址

第十一章 标准化和知识产权基础知识

25.由于知识技术可以同时被多个人使用,所以知识专利具有()。

C.地域性(只在授予其权利的国家或确认其权利的国家产生,并且只能在该国范围内发生法律效力受法律保护)

D.实践性 (是指知识产权必须能够被生产制造及投入使用,并且能够带来积极的经济效益,从而真正满足人们的需求)

A.双重性(知识产权的双重性指的是知识产权中的人身权与财产权、独占性与公用性、排他性与共享性、私人性与社会性等多种形式的双重性特征。)

B.独占性(自己独有,同时在本人授权的情况下知识可共享多人使用)

26.程序员甲将其编写完成的软件程序发给同事乙并进行讨论,之后由于甲对该程序极不满意,因此甲决定放弃该程序,后来乙将该程序稍加修改并署自己名在某技术论坛发布。下列说法中,正确的是()。

A.乙对该程序进行了修改,因此乙享有该程序的软件著作权

B.乙的行为没有侵犯甲的软件著作权,因为甲己放弃程序

C.乙的行为未侵权,因其发布的场合是以交流学习为目的的技术论坛

D.乙的行为侵犯了甲对该程序享有的软件著作权

24.在撰写学术论文时,通常需要引用某些文献资料。以下叙述中,()是不正确的。

A.既可引用发表的作品,也可引用未发表的作品

B.不必征得原作者的同意,不需要向他支付报酬.

C.只能限于介绍、评论作品

D.只要不构成自己作品的主要部分,可适当引用资料

python题

37.执行以下 Python 语句之后,列表y为( )。x=[1,2,3]

y=x+[4,5,6]

A出错 B[1,2.3,4,5,6] C.[5,7,9] D.[1,2,3,[4,5,6]]

38.关于 Python,下列说法正确的是()。

A、用 try 捕获异常,有 except,无需执行 finally

B、可以使用 raise 关键字来手动抛出异常

D、可以用 switch...case 语句表示选择结构 (python没有switch ...case)

6931

6931

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?