渗透测试即模拟黑客入侵的手段对目标网络进修安全测试,从而发现目标网络的漏洞,对目标网络进行安全加固与漏洞修复。

Kali 是一个基于 debian 的渗透测试平台,其中集成了很多常见的和不常见的渗透测试工具,如下图:

工具实在是太多,下面就以平时比较常用的一些东西来做演示,感兴趣的朋友可以自己下去研究,类似 kali 的渗透测试系统有很多,但是我们要学习的是渗透的思路而不是工具的使用,有一个好的的思路对渗透的成功与否是非常重要的,还有弄清楚工具的原理也是关键。

首先介绍一下渗透测试流程大体的归纳:

1. 信息收集

2. 漏洞发现

3. 漏洞利用

4. 维持访问

这是我对于网络渗透常规手段的总结

1. 信息收集

信息收集又分为 被动信息收集 和 主动信息收集。很多人不重视信息收集这一环节,其实信息收集对于渗透来说是非常重要的一步,收集的信息越详细对以后渗透测试的影响越大,毫不夸张的说,信息的收集决定着渗透的成功与否。

1.1 被动信息收集

被动信息收集也就是说不会与目标服务器做直接的交互、在不被目标系统察觉的情况下,通过搜索引擎、社交媒体等方式对目标外围的信息进行收集,例如:网站的 whois 信息、 DNS 信息、管理员以及工作人员的个人信息等等。

1.1.1 IP 查询

想得到一个域名对应的 IP 地址,只要用 ping 命令 ping 一下域名就可以了:

当然,淘宝也使用了 CDN ,所以上面图片中得到的 IP 不是真实 web 服务器的 IP 地址,那么如何得到真实服务器的 IP 呢?

告诉大家个小窍门:不妨把“ www ”去掉,只 ping 下 taobao.com 试试

结果不一样了吧?因为一级域名没有被解析到 cdn 服务器上,很多使用了 cdn 服务器的站点都是这样。

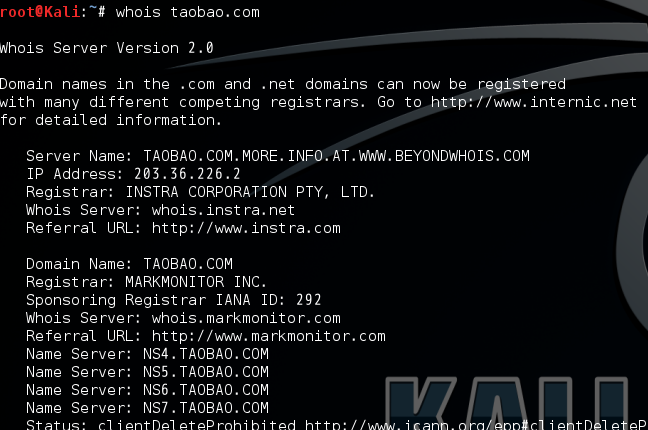

1.1.2 whois 信息收集

在 linux 系统下有一个命令:whois ,可以查询目标域名的 whois 信息,用法很简单,如下图所示:

可以查询到域名以及域名注册人的相关信息,例如:域名注册商、 DNS 服务器地址、联系电话、邮箱、姓名、地址等。

也可以使用一些在线工具,如:http://whois.chinaz.com/

Kali Linux进行信息收集实战指南

Kali Linux进行信息收集实战指南

本文介绍了如何使用Kali Linux进行信息收集,包括被动和主动信息收集的方法。被动信息收集涉及IP查询、whois、DNS、旁站查询、C段网站查询和Google Hack。主动信息收集则涵盖主机发现、端口扫描、指纹探测和Web敏感目录扫描。强调信息收集在渗透测试中的重要性,它是成功渗透的关键步骤。

本文介绍了如何使用Kali Linux进行信息收集,包括被动和主动信息收集的方法。被动信息收集涉及IP查询、whois、DNS、旁站查询、C段网站查询和Google Hack。主动信息收集则涵盖主机发现、端口扫描、指纹探测和Web敏感目录扫描。强调信息收集在渗透测试中的重要性,它是成功渗透的关键步骤。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5544

5544

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?