【】WEB漏洞 48 代码审计 PHP无框架 SQL注入挖掘

最新推荐文章于 2024-08-15 13:49:52 发布

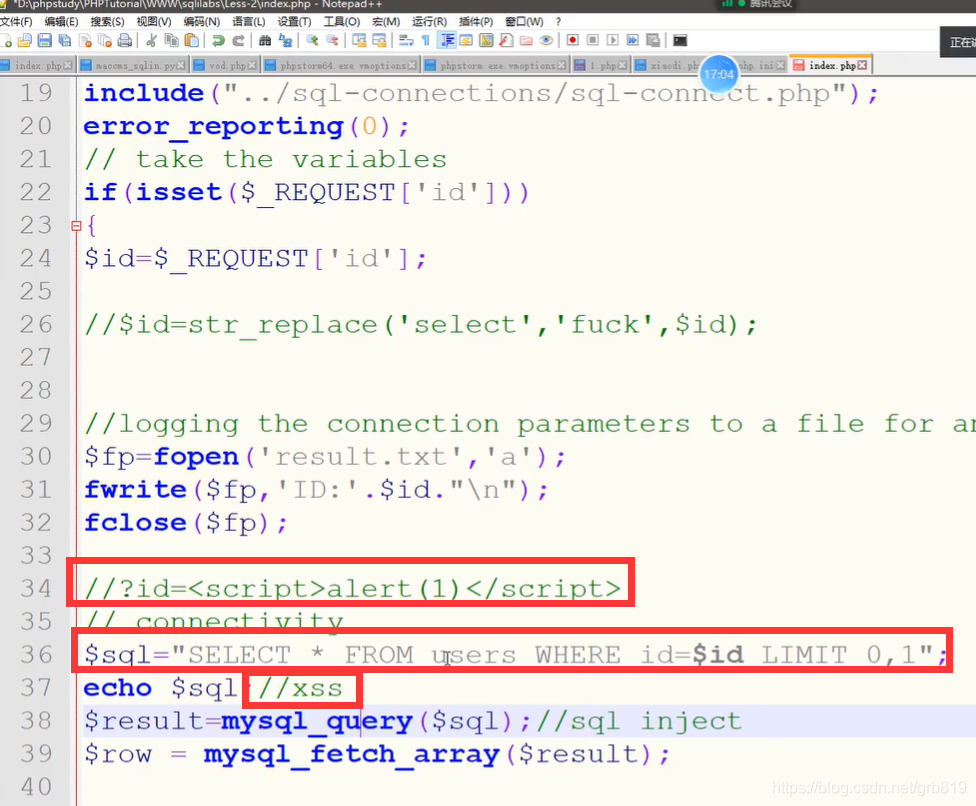

本文主要介绍了在WEB安全领域中如何进行代码审计以发现PHP应用中的SQL注入漏洞。首先,建议使用工具进行初步检查和环境熟悉。接着,通过定点挖掘关键字,关注可控变量、特定函数和数据库操作。例如,搜索打印函数以定位可能的XSS漏洞,而SQL执行语句则可能涉及SQL注入。此外,使用数据库监控工具跟踪页面与数据库的交互,并通过断点调试深入理解代码执行流程。文章还提到了Seay源代码审计系统在审计过程中的应用。最后,讨论了二次注入的概念,特别是如何利用双重编码绕过过滤机制。

本文主要介绍了在WEB安全领域中如何进行代码审计以发现PHP应用中的SQL注入漏洞。首先,建议使用工具进行初步检查和环境熟悉。接着,通过定点挖掘关键字,关注可控变量、特定函数和数据库操作。例如,搜索打印函数以定位可能的XSS漏洞,而SQL执行语句则可能涉及SQL注入。此外,使用数据库监控工具跟踪页面与数据库的交互,并通过断点调试深入理解代码执行流程。文章还提到了Seay源代码审计系统在审计过程中的应用。最后,讨论了二次注入的概念,特别是如何利用双重编码绕过过滤机制。

订阅专栏 解锁全文

订阅专栏 解锁全文

2372

2372