寻找CloudFlare和TOR背后的真实源IP

使用TOR或者CloudFlare都会将真实IP隐藏。

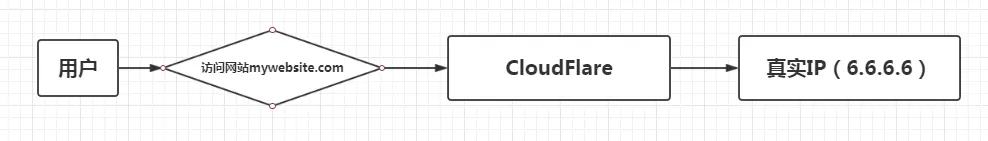

例如: 你搭建一个网站mywebsite.com,真实IP是6.6.6.6,使用的隐匿IP的保护服务CloudFlare,这样你访问这个域名,他访问的IP却不是6.6.6.6,而是CloudFlare提供的中间IP,然后CloudFlare会连接真实IP然后将请求发过去

SSL证书

但是如果这个站点使用了HTTPS协议,那么他就需要证书认证了,那么这个站点就会在证书的里,记录下这个证书,你可以全网扫描443端口,查询哪些IP拥有这个证书,从而过滤出真实IP

-

根据网站域名,获取其使用的证书

parsed.names:需要解析的域名tags.raw: trusted:显示有效的内容Certificates:搜索证书

parsed.names: 360.net AND tags.raw: trusted 2018-09-24_142511.png

2018-09-24_142511.png -

使用

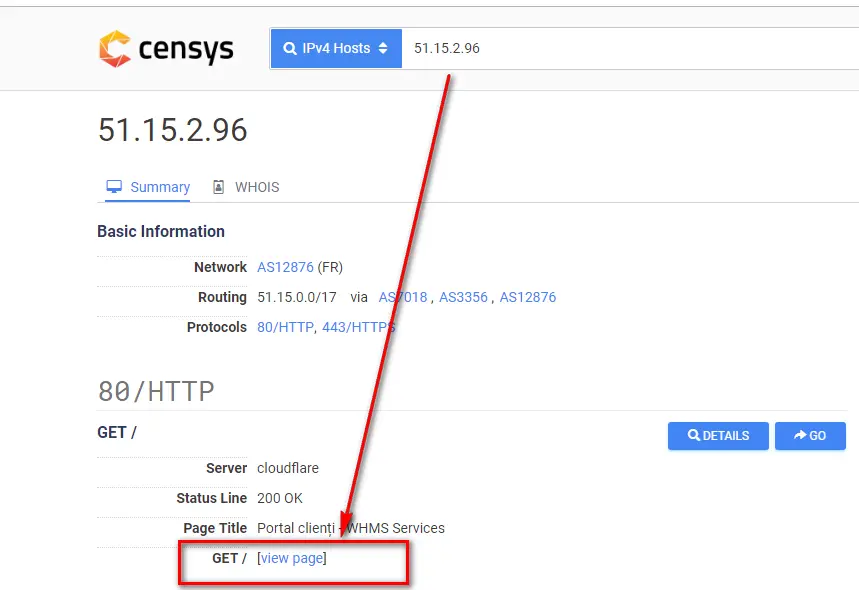

What's using this certificate?>IPv4 Hosts,查找使用这个证书的IP,进而得出真实IP 2018-09-24_142511.png

2018-09-24_142511.png

根据证书的指纹SHA-256,在IPv4库里查

- 可以通过访问可疑IP地址的443端口,看是否直接打开正在探测的网站,来确定真实IP

DNS记录

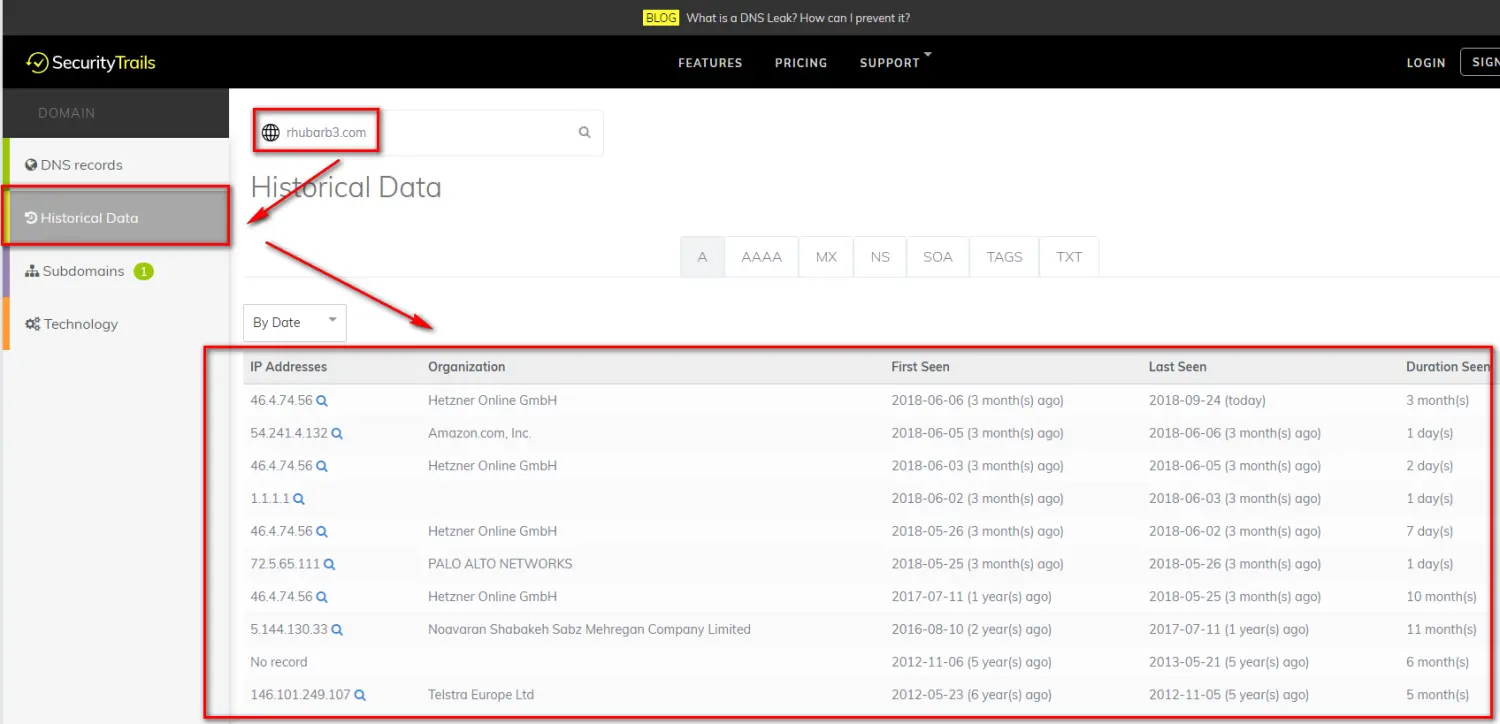

如果在使用类似隐匿IP的保护之前,已经上线过,有DNS历史记录,就有可以在历史DNS历史记录里找到真实IP

使用https://securitytrails.com/查询

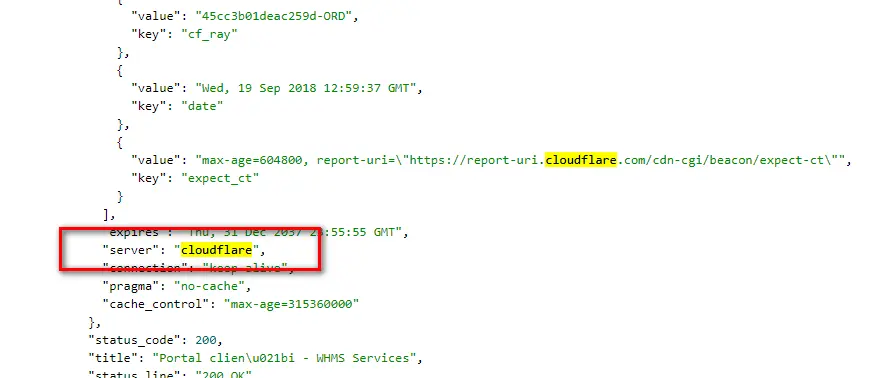

HTTP头

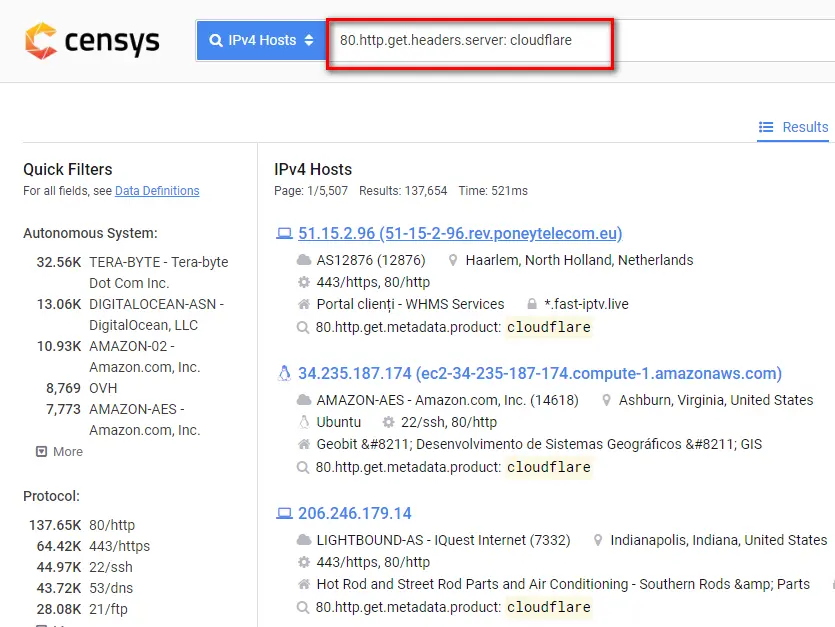

独有的信息会暴露真实IP,如HTTP头中包含各种软件包括子版本等,会所缩小范围。

使用https://censys.io/的语法:80.http.get.headers.server: cloudflare:80端口 & HTTP的GET的请求,响应中存在server字段值为cloudflare的数据

应用及服务

这些信息可以只是IP本身,也可以是任何可以用作此处描述的其他方法的参数的信息。 这些尝试是具有创造性的,可以进行侦察和组合使用。

每一个测试都应在侦察阶段运行gobuster来查找文件和目录。您可以找到的是日志、数据库转储/备份等等。

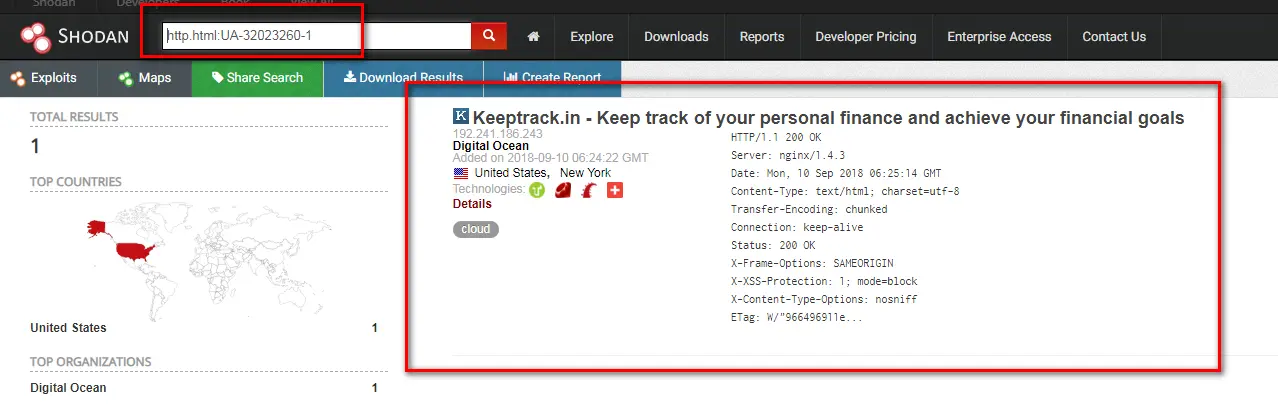

内容

使用https://www.shodan.io/home,类似Censys的网站,可以根据搜索网页内容,来定位IP

参数:http.html:http请求,返回的html文件中包含给定的字符串

本文探讨了如何透过CloudFlare和TOR服务,揭示网站的真实IP地址。介绍了利用SSL证书、DNS记录、HTTP头信息及应用服务等手段,进行深入的网络侦察与定位。适合网络安全研究人员和技术爱好者阅读。

本文探讨了如何透过CloudFlare和TOR服务,揭示网站的真实IP地址。介绍了利用SSL证书、DNS记录、HTTP头信息及应用服务等手段,进行深入的网络侦察与定位。适合网络安全研究人员和技术爱好者阅读。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?