注:仅供交流学习使用,请勿用于非法用途

一、测试条件

1. 安装和配置wazuh

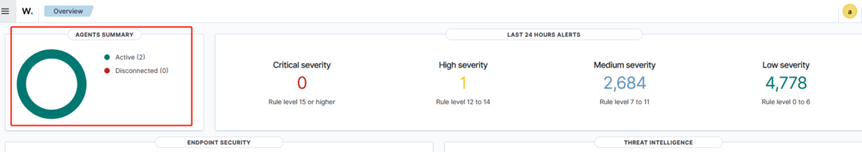

1.1安装wazuh:按照官方文档指导在你的系统上安装wazuh。它是一个功能强大且高度灵活的开源安全平台,旨在为企业和组织提供全面的威胁预防和检测能力。

1.2安装Wazuh代理:在需要监控的设备上安装Wazuh代理。这些设备可以包括但不限于服务器、工作站和其他重要资产。

2. 安装和部署suricata和java

2.1配置相关环境:在渗透虚机上部署suricata,java等相关环境。

2.2定义安全策略:利用Wazuh和suricata的规则库来进行定义合适的安全策略,以检测可能存在的Log4j漏洞。

3. 测试环境

Log4j供应链攻击方案和计划虽然是一个可控范围的攻击,但建议还是尽可能在本地断网测试。

-

二、测试信息

| 攻击机 |

192.168.31.29 |

利用相关shell |

| Wazuh |

192.168.31.218 |

配置安全策略 |

| Ubuntu |

192.168.31.9 |

配置相关环境 |

-

三、部署wazuh服务器

略

-

四、Ubuntu上部署安装suricata

略

-

五、Ubuntu中suricata项目联动wazuh服务器

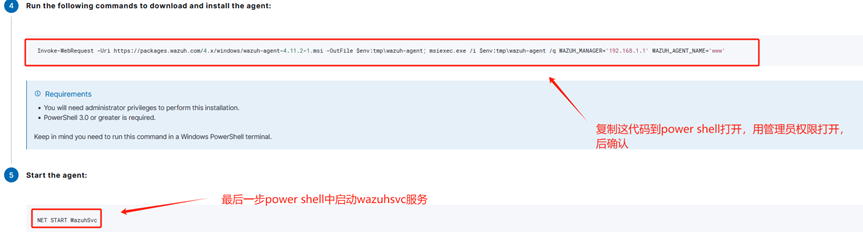

1、在suricata部署wazuh

在wazuh服务器的wazuh网站上点击这里

点击deploy生成

![]()

填写相关数据,分组我默认defalut

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

914

914

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?