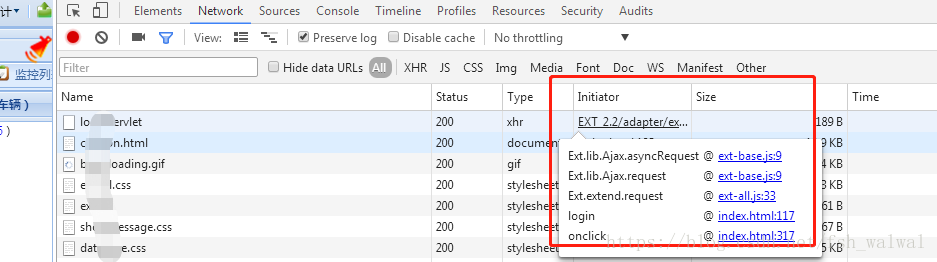

这次不在使用fiddler抓包,直接使用浏览器的F12调试工具,这样可以使用Network面板里的Initiator查看到登陆请求是由那个对象或请求发出的,从而更快定位到加密的js代码。

登陆前按F12打开调试窗口,勾选 Preserve log,这样可以保留登陆跳转前的请求记录,然后找到提交账号信息的请求,鼠标移到该请求的Initiator列就可以看到触发该请求方法所在的行:

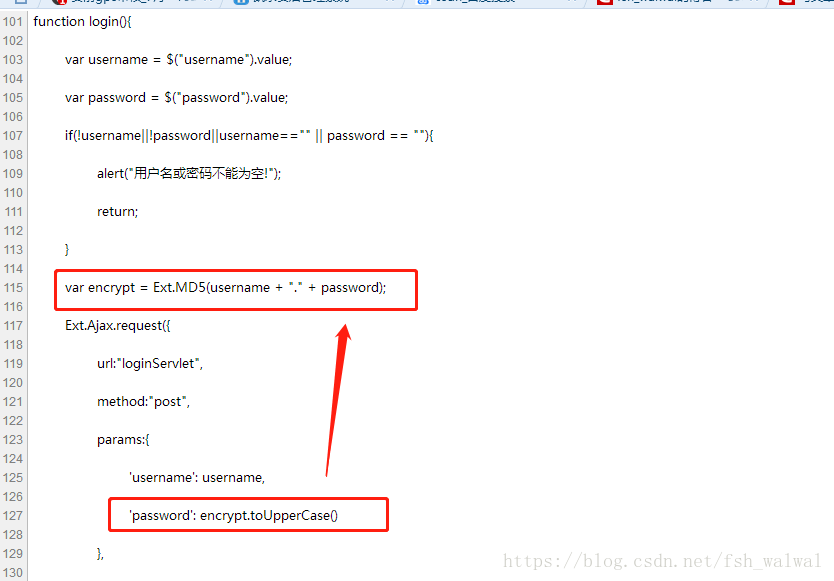

一般情况下,加密的步骤在登陆主页上,查看login的117行查找加密部分:

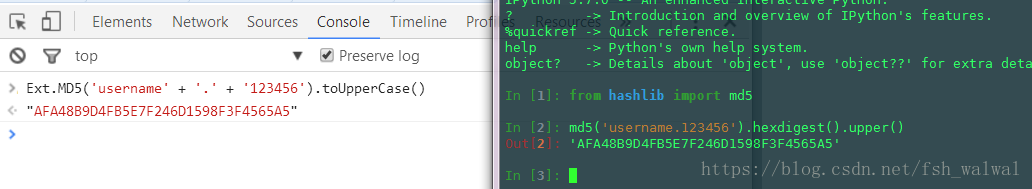

逆向查找可以发现加密部分,虽说写着MD5,但不一定就是正常的md5加密,在测试验证一下:

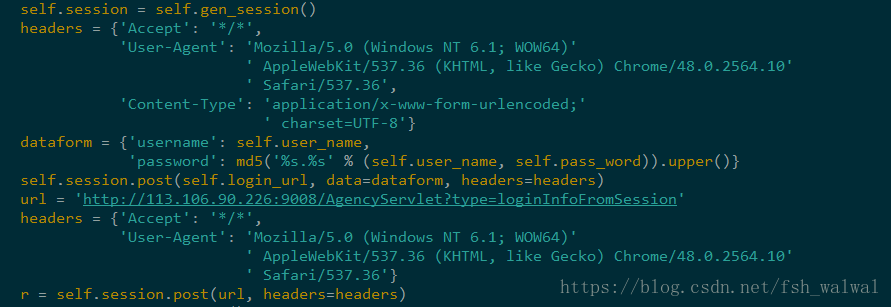

发现加密结果相同,就可以写代码了:

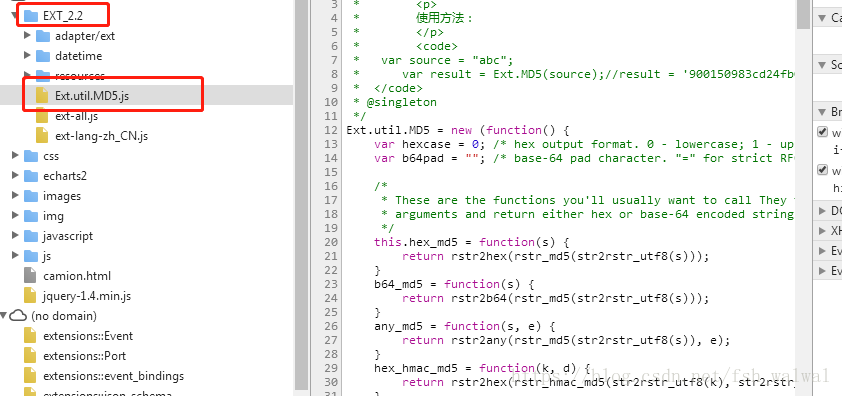

代码里的md5是封装后的

如果遇到看不出来什么加密的时候就只能看代码用python实现,或者用pyexecjs运行了,首先找到加密方法:

然后你就可以慢慢分析了

927

927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?