摘要

随着微信(WeChat)在全球华人社群及跨境商务场景中的普及,其作为高价值通信平台正日益成为网络犯罪分子的目标。本文基于2024至2025年公开威胁情报与实证分析,系统研究微信钓鱼攻击从中国本土向欧美等地区扩散的技术路径、社会工程策略及组织影响。研究表明,攻击者通过结合电子邮件诱导与二维码跳转(Quishing),将受害者引流至微信私聊环境,进而实施支付欺诈、身份冒充或商业机密窃取。此类攻击利用微信封闭生态、端到端缺乏企业级监控以及用户对即时通讯工具安全认知不足等多重弱点,成功绕过传统以邮件为中心的安全防御体系。本文复现典型攻击链路,解析恶意QR码生成、会话劫持与自动化钓鱼工具包的技术细节,并提供Python代码示例说明攻击载荷构造过程。在此基础上,提出涵盖终端管控、通信策略、员工培训与技术检测四维度的企业级防御框架。最后,结合跨国企业实际运营场景,讨论在合规前提下实现微信安全治理的可行性路径。研究结论表明,仅依赖边界防护已无法应对跨平台社交工程威胁,必须构建覆盖“人—流程—技术”的纵深防御体系。

关键词:微信钓鱼;Quishing;跨境网络诈骗;即时通讯安全;社会工程;企业防御

1 引言

微信(WeChat)由腾讯公司开发,最初定位为中国市场的超级应用(Super-app),集即时通讯、社交、支付、政务服务与商业功能于一体。截至2025年,其全球月活跃用户已超过14亿,其中海外用户占比持续上升,尤其在东南亚、北美及欧洲的华人社区和跨境贸易从业者中广泛使用。然而,这种深度集成也使其成为高价值攻击面。近年来,针对微信的网络钓鱼活动呈现显著的国际化趋势——攻击者不再局限于中文语境下的本地诈骗,而是主动适配英语及其他语言,瞄准在华经营或与中国有业务往来的跨国企业员工。

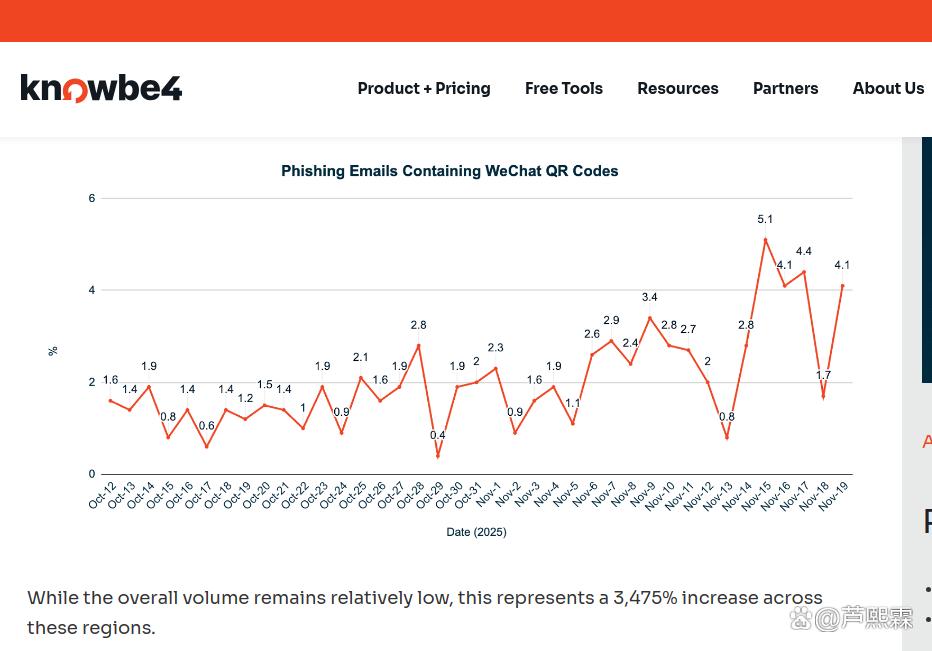

KnowBe4威胁实验室数据显示,2024年在美国及欧洲、中东和非洲(EMEA)地区检测到的钓鱼邮件中,仅0.04%包含微信“添加联系人”二维码;而到2025年11月,该比例飙升至5.1%,增幅达3475%。更值得注意的是,61.7%的相关钓鱼邮件以英文撰写,表明攻击已具备明确的地域针对性。此类攻击通常以“远程职位申请”“采购订单确认”或“账户异常通知”为诱饵,引导收件人扫描嵌入邮件的QR码,从而将其引入微信私聊环境。一旦进入该封闭通道,攻击者便脱离企业邮件安全网关(SEG)的监控范围,转而利用高度定制化的社会工程话术实施金融诈骗或信息窃取。

当前,多数西方企业的网络安全策略仍聚焦于电子邮件、Web浏览与终端防护,对即时通讯工具(IM)尤其是非企业原生IM(如微信、WhatsApp)的安全风险缺乏系统性评估。本文旨在填补这一研究空白,通过技术还原、攻击模拟与防御建模,揭示微信钓鱼攻击的运作机制,并为企业提供可落地的安全治理建议。

2 微信平台特性与安全盲区分析

2.1 封闭生态与权限模型

微信采用中心化架构,所有用户数据、消息记录及支付交易均存储于腾讯服务器,且不对外提供标准API供第三方安全工具集成。企业管理员无法像管理Microsoft Teams或Slack那样对员工微信通信进行日志审计、内容过滤或DLP(数据防泄漏)策略执行。此外,微信的会话建立机制高度依赖用户主动扫码或手机号添加,缺乏基于组织身份的验证流程,使得冒充高管或合作伙伴的成本极低。

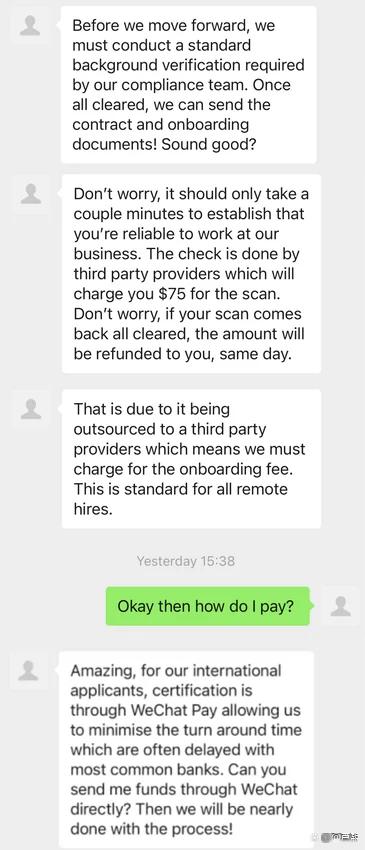

2.2 支付功能的滥用风险

WeChat Pay支持跨境转账、商户收款及个人间即时结算,且交易一旦完成难以撤销。攻击者常以“背景调查费”“保证金”“紧急采购款”等名义诱导受害者小额转账,既降低警惕性,又便于测试目标是否“易骗”。若首次得手,后续可能升级为大额勒索或商业欺诈。

2.3 二维码作为攻击载体的优势

QR码(Quick Response Code)因其便捷性和视觉无害性,成为引流核心工具。在钓鱼邮件中嵌入WeChat官方“添加好友”二维码(格式为weixin://dl/chat?... 或通过腾讯官方接口生成的临时二维码),可绕过传统URL黑名单检测。由于二维码图像内容无法被邮件网关解析,除非部署计算机视觉或OCR识别模块,否则难以拦截。

3 攻击链路与技术实现

3.1 典型攻击流程

微信钓鱼攻击通常遵循以下五阶段模型:

初始接触:通过SMTP批量发送钓鱼邮件,主题多为“Job Offer”“Urgent Payment Request”或“Account Verification Required”;

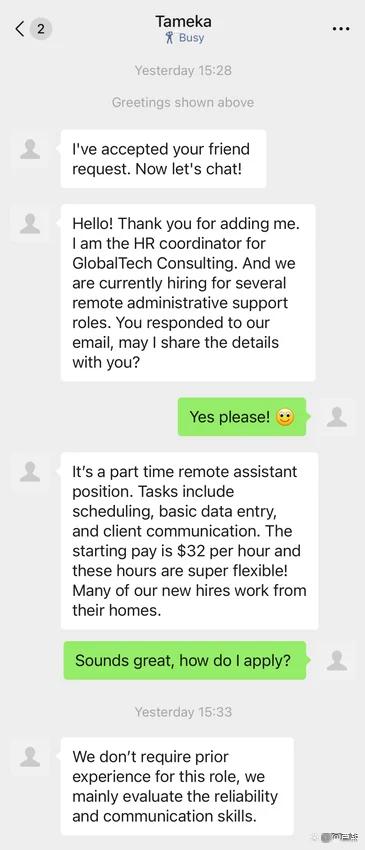

平台迁移:邮件正文嵌入WeChat“Add Contact”二维码,诱导用户扫码添加“HR专员”“财务主管”或“客户经理”;

信任建立:攻击者在微信中使用专业话术、伪造证件或公司LOGO,营造真实业务场景;

欺诈执行:要求受害者通过WeChat Pay转账、提供银行账户信息,或诱导点击伪装成“安全链接”的钓鱼页面以窃取凭证;

持久化与扩展:若获取企业邮箱或内部系统访问权限,则进一步横向移动。

3.2 恶意二维码生成机制

攻击者通常利用微信网页版或第三方工具生成临时添加好友二维码。虽然微信未公开官方API用于批量生成,但可通过模拟浏览器行为调用前端接口。以下Python脚本演示如何通过Selenium自动化生成添加指定微信号的二维码(仅用于研究目的):

from selenium import webdriver

from selenium.webdriver.common.by import By

import time

import base64

from PIL import Image

import io

# 注意:此操作需登录微信网页版,违反微信服务条款,仅限授权测试

def generate_wechat_qr(target_wxid):

options = webdriver.ChromeOptions()

options.add_argument('--headless')

driver = webdriver.Chrome(options=options)

try:

driver.get("https://wx.qq.com")

# 此处需人工扫码登录,自动化受限

time.sleep(30) # 假设已登录

# 模拟搜索目标用户并生成二维码(实际受限于微信前端逻辑)

# 微信网页版不直接暴露“生成好友二维码”接口,故需逆向或使用移动端代理

# 实际攻击中,攻击者多使用预注册账号的手动截图或第三方引流套件

# 示例:从已知URL构造(非官方)

qr_url = f"https://weixin.qq.com/g/{target_wxid}"

# 该URL为示意,真实二维码需通过微信客户端生成

return qr_url

finally:

driver.quit()

实际上,大多数攻击者并不动态生成二维码,而是预先注册多个微信账号,手动截取“我的二维码”图片,再通过钓鱼模板批量替换。部分高级套件(如中文社区流传的“引流套件”)支持自动替换HTML模板中的QR图占位符。

3.3 钓鱼邮件自动化工具分析

根据KnowBe4 Threat Lab的指纹分析,此类攻击普遍使用基于Python的SMTP群发器(邮件群发器)。其特征包括:

使用Base64编码HTML正文以规避关键字检测;

动态轮换From地址与一次性域名(如*.short.site);

MIME边界格式固定(如===============__...);

缺乏SPF/DKIM/DMARC记录。

以下为简化版群发脚本示例:

import smtplib

from email.mime.multipart import MIMEMultipart

from email.mime.text import MIMEText

import random

import string

def random_domain():

suffixes = ["short.site", "temp.email", "quick.link"]

rand_str = ''.join(random.choices(string.ascii_lowercase, k=8))

return f"{rand_str}.{random.choice(suffixes)}"

def send_phish(to_email, qr_image_url):

msg = MIMEMultipart()

msg['From'] = f"HR Team <hr.{random.randint(1000,9999)}@{random_domain()}>"

msg['To'] = to_email

msg['Subject'] = "Congratulations! Your Application Has Been Shortlisted"

html = f"""

<html><body>

<p>Dear Candidate,</p>

<p>We are pleased to inform you that you have been selected for the Remote Administrative Assistant position.</p>

<p>To proceed with the onboarding process, please add our HR representative on WeChat by scanning the QR code below:</p>

<img src="{qr_image_url}" width="200">

<p>Best regards,<br>Global Talent Acquisition Team</p>

</body></html>

"""

msg.attach(MIMEText(html, 'html'))

# 使用开放SMTP中继或僵尸服务器发送

with smtplib.SMTP('smtp.open-relay.example', 25) as server:

server.sendmail(msg['From'], to_email, msg.as_string())

该脚本虽简略,但体现了攻击者如何通过模板化、随机化与图像嵌入规避传统邮件安全检测。

4 企业防御体系构建

4.1 制定即时通讯工具使用政策

企业应明确禁止通过微信等非受控IM传输敏感信息(如合同、财务数据、客户PII)。建议发布《跨境通信安全指南》,规定:

所有正式业务沟通须通过企业邮箱或批准的协作平台(如Teams、Zoom);

微信仅可用于初步联络,不得用于审批、付款指令或文件交换;

员工不得扫描来源不明的二维码,尤其是来自邮件或短信的。

4.2 技术层面的检测与阻断

尽管无法直接监控微信内容,但可在邮件入口层部署增强检测:

启用AI驱动的邮件安全平台(如KnowBe4 Defend、Mimecast),识别“诱导扫码”语言模式;

对邮件中嵌入的图像进行OCR识别,检测包含“微信”“WeChat”“Scan to Add”等关键词的二维码;

阻断来自无SPF/DKIM认证域名的高仿冒邮件。

此外,可部署终端DLP策略,阻止员工在工作设备上安装微信(或限制其网络访问),但需权衡业务需求与合规性。

4.3 员工安全意识培训

传统“不要点链接”培训对Quishing无效。应开展专项演练:

模拟包含微信二维码的钓鱼邮件,测试员工反应;

教育员工识别“非官方验证流程”——微软、腾讯等公司绝不会通过邮件要求扫码验证账户;

演示如何在微信中查看对方账号详情(如注册时间、地区),辅助判断真伪。

4.4 应急响应与溯源机制

一旦发生诈骗,企业应:

立即联系微信客服(通过国际热线或企业合作通道)尝试冻结交易;

收集聊天记录截图、转账凭证,向当地警方及中国反诈中心(96110)报案;

审查内部流程,检查是否存在审批漏洞(如单人即可发起付款)。

5 跨境合规与治理挑战

在欧盟或美国运营的企业需注意:强制监控员工私人微信通信可能违反GDPR或CCPA。因此,安全策略应聚焦于“设备与网络层控制”而非“内容审查”。例如:

在公司设备上部署MDM(移动设备管理),限制非必要应用安装;

通过网络代理阻断对weixin.qq.com的非业务访问;

要求涉及中国业务的员工使用专用工作手机,并安装企业微信(WeCom)替代个人微信。

企业微信作为微信的B2B版本,支持组织架构同步、聊天存档、审批流集成,是更安全的替代方案。然而,其海外普及率仍低,需推动合作伙伴共同采用。

6 结论

微信钓鱼攻击的全球化标志着社交工程威胁已从单一平台向跨媒介、跨文化演进。攻击者巧妙利用微信的封闭性、支付便捷性与企业安全策略的盲区,构建高效欺诈通道。本文通过技术还原与防御建模表明,应对该威胁不能依赖单一技术手段,而需整合策略制定、技术检测、人员培训与应急响应。未来,随着生成式AI进一步降低多语言钓鱼内容创作门槛,此类攻击规模可能持续扩大。企业必须将即时通讯安全纳入整体身份与访问管理(IAM)框架,推动从“邮件中心主义”向“全通信渠道风险治理”转型。唯有如此,方能在超级应用普及的时代有效守护组织数字资产。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?