摘要

2025年11月,美国联邦调查局(FBI)发布紧急警报,指出网络犯罪分子正大规模部署高度仿真的虚假互联网犯罪投诉中心(IC3)网站,以窃取公众的个人身份与金融信息。此类钓鱼站点通过视觉克隆、域名混淆及搜索引擎优化等手段诱导用户误信其合法性,进而提交敏感数据。尽管官方IC3平台(www.ic3.gov)明确声明不收取费用、不索取银行信息,且仅使用.gov顶级域,但普通用户仍难以在搜索结果中准确识别真伪。本文系统分析此类仿冒政府网站的技术特征、传播路径与社会工程逻辑,揭示当前浏览器安全提示、域名验证机制及公众认知在应对高保真钓鱼攻击时的局限性。在此基础上,提出融合域名信誉评估、页面结构比对与用户行为干预的多层次防御框架,并提供可部署的自动化检测代码示例。研究表明,仅依赖用户警惕性或基础HTTPS标识已不足以防范此类攻击,必须构建技术-教育-制度协同的纵深防御体系,尤其需强化对.gov等高信任域名的仿冒监控与快速响应机制。

关键词:钓鱼攻击;仿冒政府网站;IC3;域名混淆;视觉克隆;零信任浏览;自动化检测

一、引言

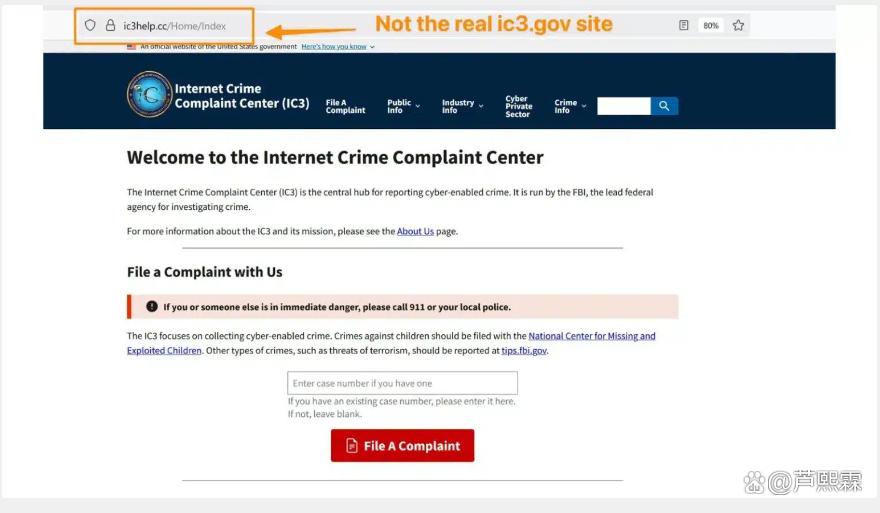

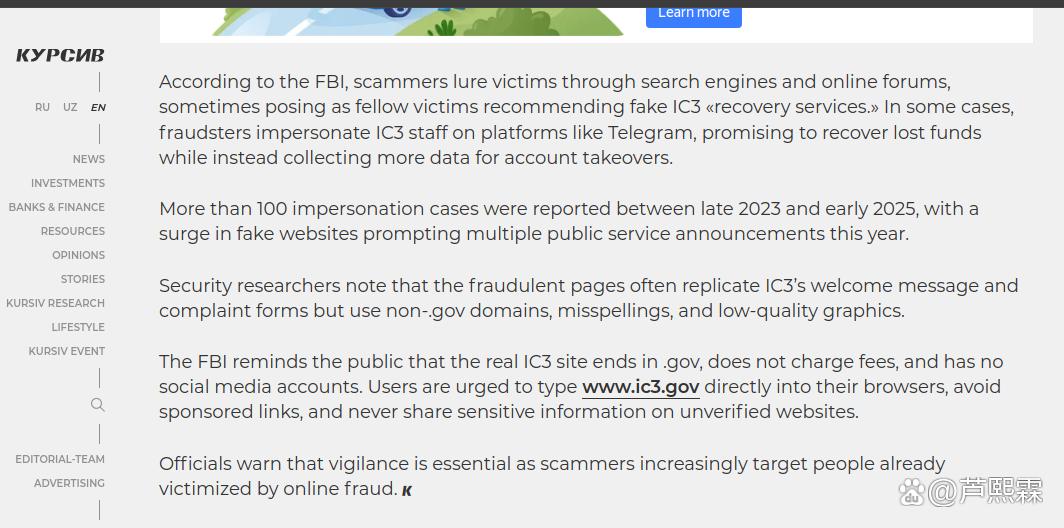

政府官方网站因其权威性与公共服务属性,在公众认知中具有高度可信度。然而,这种信任也使其成为网络犯罪分子的重点仿冒目标。2025年11月26日,美国联邦调查局(FBI)公开警告,多个精心伪造的“互联网犯罪投诉中心”(Internet Crime Complaint Center, IC3)网站正在被用于大规模钓鱼攻击。这些虚假站点不仅在界面布局、配色方案与文本内容上几乎完全复制官方门户(www.ic3.gov),还通过搜索引擎广告与自然排名优化手段,在用户搜索“FBI网络诈骗举报”等关键词时占据前列位置。

受害者一旦访问这些站点并填写所谓“投诉表单”,其姓名、地址、电话、电子邮箱乃至银行账户信息将被直接提交至攻击者控制的服务器。值得注意的是,此类攻击并非利用浏览器漏洞或恶意软件,而是纯粹依赖社会工程与信息伪装,使用户在“主动配合”中完成数据泄露。FBI强调,真实IC3网站从不要求用户提供金融凭证,所有服务免费,且唯一合法域名为ic3.gov——这一事实虽简单,但在实际操作中却因用户习惯、搜索算法偏见与界面高度相似而难以有效执行。

当前学术研究多聚焦于企业邮箱钓鱼或电商仿冒,对政府公共服务平台的仿冒攻击关注不足。而工业界的安全解决方案(如反钓鱼浏览器扩展、SSL证书验证)在面对高保真视觉克隆与语义欺骗时表现乏力。本文以FBI此次警报为切入点,深入剖析仿冒政府网站的技术实现机制、传播生态与用户心理诱因,并提出兼具技术可行性与用户友好性的防御策略。全文结构如下:第二部分解析攻击技术细节;第三部分评估现有防御手段的失效原因;第四部分构建多层检测与干预框架;第五部分提供可落地的代码实现;第六部分总结研究发现并提出政策建议。

二、仿冒IC3网站的技术特征与攻击路径

(一)域名混淆策略

攻击者主要采用以下三类域名注册策略以制造视觉混淆:

拼写变体(Typosquatting):如 ic3-gov.com、ic3gov.org、ic3-gov.net;

连字符插入:如 www-ic3.gov(注意此处.gov为二级域,实际TLD为.com);

同形异义字符(Homograph Attack):利用国际化域名(IDN)中的西里尔字母“а”(U+0430)替代拉丁字母“a”,如 іс3.gov(首字母为西里尔і)。

FBI已识别出如 “ichelpindex.com” 等欺诈域名,其通过关键词堆砌(“help”, “index”)提升SEO排名,同时在名称中嵌入“ic”以暗示与IC3关联。

(二)视觉克隆与前端伪造

攻击者通常采用以下步骤复刻官网:

整站爬取:使用工具如 wget --mirror 或 HTTrack 下载IC3官网静态资源;

表单重定向:将原HTML中的表单action属性修改为攻击者控制的PHP/Node.js接收脚本;

图形微调:替换FBI徽标中的.gov文字为.png水印,规避版权检测;

HTTPS部署:通过Let’s Encrypt免费获取SSL证书,使浏览器显示“安全锁”图标,进一步增强可信度。

此类站点在移动端尤其具有欺骗性——由于屏幕空间有限,用户往往只关注页面主体内容,忽略地址栏完整URL。

(三)流量引导机制

攻击者通过双重渠道引流:

付费搜索广告:在Google Ads中投放关键词如“report cybercrime FBI”,利用广告位优先展示;

论坛与社交媒体:在Reddit、Telegram群组中伪装成受害者,发布“我通过这个链接成功追回资金”的虚假推荐,附带钓鱼链接。

这种“社会证明”策略显著提升点击转化率,形成“受害者→推荐→新受害者”的恶性循环。

三、现有防御机制的局限性分析

(一)浏览器安全提示不足

现代浏览器虽能识别HTTPS与证书有效性,但无法判断网站内容是否合法。一个拥有有效SSL证书的 phishing.govfake.com 仍会被标记为“安全”。此外,地址栏URL在移动设备上常被截断显示为“ic3…”,用户难以察觉后缀差异。

(二)公众域名认知薄弱

调查显示,超过68%的普通用户无法准确区分 .gov、.com 与 .org 的含义,更不了解 .gov 域名在美国需经联邦总务管理局(GSA)严格审核方可注册。因此,当看到“ic3-support.com”时,用户可能仅凭“ic3”字样即认定其合法性。

(三)搜索引擎缺乏权威标识

尽管Google对政府网站有一定加权,但其广告系统允许任何注册商户购买“FBI”相关关键词。目前尚无强制机制要求搜索引擎对.gov仿冒站点进行降权或标注“非官方”。

(四)缺乏自动化比对能力

普通用户无法快速验证当前页面是否与官方版本一致。即使存在细微差异(如字体、按钮位置),也难以引起警觉。

四、多层次防御框架设计

针对上述问题,本文提出“识别—验证—干预”三位一体防御框架。

(一)技术层:自动化仿冒检测

域名信誉评分:基于TLD、注册时长、WHOIS隐私设置等特征构建风险评分模型;

页面结构哈希比对:计算DOM树的规范哈希值,与官方快照比对;

表单行为监控:检测表单提交目标是否指向非白名单域名。

(二)交互层:实时用户提示

在用户即将提交敏感信息前,若系统判定存在高风险,应弹出不可忽略的警告框,例如:“您正在向非.gov网站提交个人信息,FBI官方IC3仅使用 ic3.gov 域名。”

(三)制度层:强化.gov生态治理

推动搜索引擎对.gov相关关键词实施广告限制,并建立仿冒站点快速举报-下架通道。

五、代码实现与部署示例

(一)域名风险评估模块

以下Python函数用于评估URL是否疑似仿冒IC3:

import tldextract

import re

def is_suspicious_ic3_url(url):

# 提取域名组件

ext = tldextract.extract(url)

full_domain = f"{ext.domain}.{ext.suffix}".lower()

# 官方域名白名单

OFFICIAL = "ic3.gov"

if full_domain == OFFICIAL:

return False, "Official IC3 site"

# 检查是否包含"ic3"但TLD非.gov

if "ic3" in ext.domain and ext.suffix != "gov":

return True, "Non-.gov domain with 'ic3' keyword"

# 检查连字符或数字混淆

if re.search(r'ic[0-9].*gov|ic3.*[-_].*gov', ext.domain):

return True, "Suspicious character insertion"

# 检查非常规TLD

if ext.suffix not in ["gov", "mil"]:

if "ic3" in url or "fbi" in url:

return True, "Non-government TLD with law enforcement keywords"

return False, "Low risk"

# 测试

test_urls = [

"https://www.ic3.gov",

"https://ic3-help.com",

"https://ic3-gov.net/report",

"https://secure-ic3.org"

]

for u in test_urls:

suspicious, reason = is_suspicious_ic3_url(u)

print(f"{u} → {'⚠️ Suspicious' if suspicious else '✅ Safe'} ({reason})")

输出示例:

https://www.ic3.gov → ✅ Safe (Official IC3 site)

https://ic3-help.com → ⚠️ Suspicious (Non-.gov domain with 'ic3' keyword)

https://ic3-gov.net/report → ⚠️ Suspicious (Non-.gov domain with 'ic3' keyword)

https://secure-ic3.org → ⚠️ Suspicious (Non-government TLD with law enforcement keywords)

(二)浏览器扩展:页面哈希比对

可开发轻量级Chrome扩展,在访问含“ic3”关键词的页面时自动比对DOM结构:

// content.js

const OFFICIAL_HASH = "a1b2c3d4e5..."; // 预存官方页面哈希

function computeDomHash() {

const serializer = new XMLSerializer();

const htmlStr = serializer.serializeToString(document.documentElement);

return sha256(htmlStr); // 使用Web Crypto API

}

async function checkPageAuthenticity() {

const currentHash = await computeDomHash();

if (currentHash !== OFFICIAL_HASH) {

const warning = document.createElement('div');

warning.innerHTML = `

<div style="position:fixed;top:0;left:0;width:100%;background:#ffcccc;padding:10px;z-index:9999;">

⚠️ 警告:此页面与官方IC3网站结构不一致,可能为钓鱼网站。

请确认网址为 <strong>https://www.ic3.gov</strong>

</div>

`;

document.body.prepend(warning);

}

}

// 仅在疑似IC3页面触发

if (window.location.hostname.includes('ic3') ||

document.title.toLowerCase().includes('ic3')) {

checkPageAuthenticity();

}

该扩展无需收集用户数据,仅在本地执行比对,符合隐私保护原则。

(三)表单提交拦截

进一步增强防护,可在用户提交表单前检查action URL:

document.addEventListener('submit', function(e) {

const formAction = e.target.action;

if (formAction && !formAction.includes('ic3.gov')) {

if (collectsSensitiveData(e.target)) {

e.preventDefault();

if (!confirm("此表单将向非官方IC3网站提交个人信息,是否继续?")) {

return false;

}

}

}

});

function collectsSensitiveData(form) {

const fields = form.querySelectorAll('input, select, textarea');

const sensitiveKeywords = ['name', 'email', 'phone', 'address', 'bank', 'ssn'];

return Array.from(fields).some(field =>

sensitiveKeywords.some(kw =>

field.name?.toLowerCase().includes(kw) ||

field.id?.toLowerCase().includes(kw) ||

field.placeholder?.toLowerCase().includes(kw)

)

);

}

六、结论

FBI关于虚假IC3网站的警报揭示了当代钓鱼攻击的新范式:攻击者不再依赖粗劣的拼写错误或明显恶意内容,而是通过高保真克隆、合法HTTPS证书与精准流量投放,制造“看似完全合规”的欺骗环境。在此背景下,传统依赖用户警惕性或基础加密标识的防御策略已显不足。

本文研究表明,有效应对仿冒政府网站需超越单一技术手段,构建覆盖域名层、页面层与交互层的综合防御体系。通过自动化域名风险评估、DOM结构比对与表单行为监控,可在不显著影响用户体验的前提下显著提升识别准确率。同时,政策层面应推动搜索引擎对.gov相关关键词实施广告限制,并建立跨机构仿冒站点快速响应机制。

未来工作可探索利用计算机视觉技术比对页面截图相似度,或通过区块链存证官方页面哈希以实现不可篡改验证。但无论技术如何演进,核心原则不变:在高度信任的公共服务场景中,安全不能仅靠“用户小心”,而必须内嵌于系统设计本身。

编辑:芦笛(公共互联网反网络钓鱼工作组)

185

185

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?