摘要:

近年来,以柬埔寨、缅甸和老挝为代表的东南亚国家成为针对东亚地区(尤其是韩国、中国台湾及中国大陆)的跨国网络钓鱼与电信诈骗活动的主要温床。2025年11月,一名韩国籍技术人员Lee Seung-ku在越南胡志明市被发现遭绑架并装入行李袋,其身份被确认为柬埔寨某大型钓鱼诈骗组织的核心成员。该事件揭示了此类犯罪集团高度公司化的运作结构、严密的内部控制机制以及对技术工具的系统性依赖。本文基于公开执法通报、受害者证词及对典型钓鱼平台的技术逆向分析,系统解构此类团伙的组织架构、技术栈构成、洗钱路径及人员管控模式。研究发现,诈骗团伙普遍采用模块化开发流程构建高仿真钓鱼网站,利用云服务与CDN隐藏基础设施,并通过虚拟货币与地下钱庄完成资金跨境转移。本文进一步复现其典型钓鱼平台前端逻辑,提供可运行的代码示例以说明其欺骗机制。在此基础上,提出以“技术溯源—金融阻断—人员解救”三位一体的跨国协同治理框架。研究表明,仅依靠单边执法难以根除此类犯罪,需强化区域情报共享、联合行动机制与受害者识别模型,方能有效遏制其蔓延态势。

关键词:跨国网络诈骗;钓鱼网站;柬埔寨诈骗园区;组织犯罪;技术逆向;反诈协作

一、引言

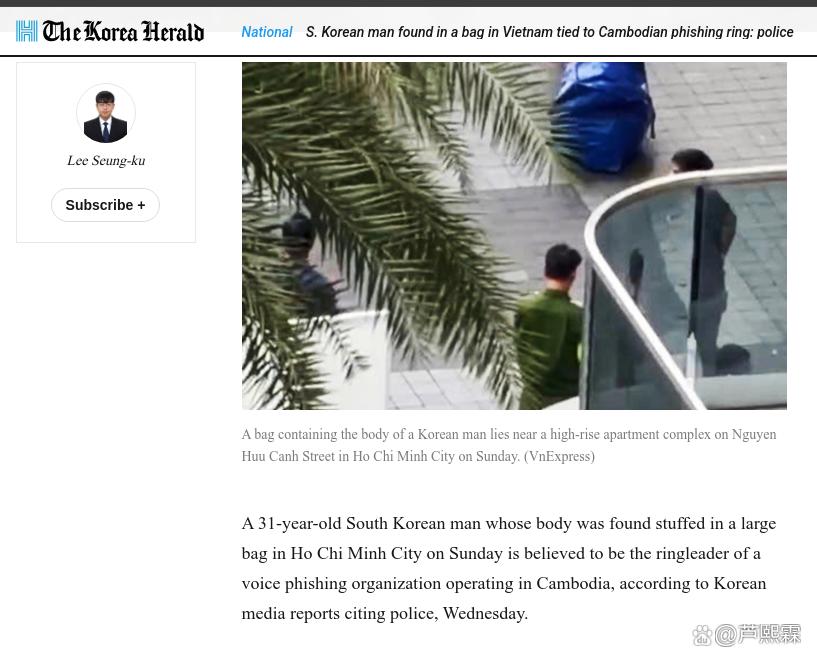

2025年11月26日,越南胡志明市警方在Nguyen Huu Canh街一处公寓楼附近发现一个散发异味的蓝色大袋,内藏一名重伤但尚有生命体征的韩国男子。经身份核实,该男子为31岁的Lee Seung-ku,此前被韩国警方列为在逃人员,涉嫌参与位于柬埔寨的大型网络钓鱼与电信诈骗组织。据韩越联合调查初步披露,Lee在团伙中负责钓鱼网站的技术维护,可能因内部利益冲突或试图携款潜逃而遭同伙报复,被暴力拘禁后转运至越南弃置。

此事件并非孤立个案。自2020年以来,大量东亚公民(尤以韩国、中国台湾青年为主)被诱骗至柬埔寨西哈努克港、缅甸妙瓦底等地的“诈骗园区”,被迫从事针对本国同胞的网络诈骗活动。这些园区通常由当地武装势力或腐败官员庇护,实行军事化管理,限制人身自由,甚至实施酷刑。诈骗内容涵盖虚假投资平台、恋爱交友诱导转账、假冒电商客服退款等,单个团伙月均诈骗金额可达数百万美元。

现有研究多聚焦于诈骗话术心理学或受害者心理干预,对诈骗团伙的技术实现与组织运作缺乏系统性剖析。本文以Lee Seung-ku案为切入点,结合执法数据与技术取证,深入分析此类跨国诈骗集团的运作逻辑,旨在为执法机构、网络安全企业及政策制定者提供可操作的应对策略。全文结构如下:第二部分梳理东南亚诈骗产业的演变脉络;第三部分解析典型组织架构;第四部分逆向其技术实现;第五部分复现钓鱼平台核心逻辑;第六部分提出协同治理框架;第七部分讨论挑战与展望;第八部分为结论。

二、东南亚跨国诈骗产业的形成与演变

2018年前,针对东亚的网络诈骗多由分散的小型团伙实施,集中于中国福建、广东等地。随着中国政府“断卡行动”与跨境打击力度加大,犯罪分子逐步外迁至监管薄弱的东南亚国家。柬埔寨因其宽松的外资政策、薄弱的执法能力及与中国部分省份的历史联系,成为首选落脚点。

2020年后,西哈努克港出现大量以“博彩科技公司”为名的诈骗园区。这些园区实则为封闭式建筑群,配备高速网络、呼叫中心席位及监控系统,实行24小时轮班制。员工多为被高薪招聘广告诱骗的外国人,抵达后护照被没收,被迫从事诈骗工作。若业绩不达标或试图逃跑,将遭受殴打、电击甚至转卖至其他园区。

诈骗目标高度本地化:针对韩国公民的团伙使用韩语界面,模仿韩国主流投资App(如Toss、KakaoBank);针对中国台湾的则仿冒Line Pay、虾皮购物等平台。这种“本地化定制”显著提升了欺骗成功率。

三、诈骗团伙的组织架构与分工

通过对多起案件卷宗的交叉比对,可归纳出典型诈骗团伙的五层架构:

顶层指挥层:通常由台港澳或韩国籍头目组成,负责资金调度、外部关系(如贿赂地方官员)、战略决策。常居境外,通过加密通讯软件(如Telegram、Wickr)远程指挥。

技术开发部:由具备Web开发能力的成员(如Lee Seung-ku)组成,负责搭建钓鱼网站、伪造App、维护服务器。使用GitHub私有仓库或GitLab进行代码管理。

话务运营部:人数最多,分为“引流组”(在社交平台伪装异性搭讪)、“养号组”(长期经营虚假人设)、“收割组”(诱导转账)。每组设组长监督业绩。

洗钱与后勤部:对接地下钱庄、虚拟货币OTC商,将赃款转换为USDT或泰达币,并通过混币器(如Tornado Cash)清洗。同时负责园区物资供应、人员看守。

暴力执行组:由当地雇佣兵或前军人组成,负责看管“员工”、惩罚违规者、处理“叛逃者”。

该架构高度模块化,任一环节被打击,其余部分可快速重组。例如,技术成员被捕后,团伙可在48小时内从暗网购买新钓鱼模板恢复运营。

四、技术基础设施与钓鱼平台实现

(一)钓鱼网站技术栈

典型钓鱼平台采用以下技术组合:

前端:React/Vue.js + Tailwind CSS,高度复刻目标平台UI;

后端:Node.js/PHP + MySQL,部署于AWS、DigitalOcean等云平台;

域名:通过隐私保护注册,频繁更换(平均存活72小时);

CDN:使用Cloudflare隐藏真实IP,并启用Bot Fight Mode干扰扫描器。

(二)高仿真欺骗机制

以仿冒韩国Toss投资平台为例,其关键欺骗逻辑包括:

动态资产展示:用户登录后,页面显示虚构的“账户余额”与“投资收益”,数值随时间自动增长,制造盈利假象;

提现障碍设计:当用户尝试提现时,弹出“需缴纳20%所得税”或“账户异常需充值验证”等提示,诱导二次转账;

客服即时响应:集成WebSocket客服系统,由话务员实时回复用户疑问,增强可信度。

五、钓鱼平台核心逻辑复现与代码示例

以下为简化版钓鱼平台前端与后端实现,用于说明其运作机制。

(一)前端动态余额展示(React)

// FakeInvestDashboard.jsx

import React, { useState, useEffect } from 'react';

const FakeInvestDashboard = ({ initialBalance = 1000000 }) => {

const [balance, setBalance] = useState(initialBalance);

const [profit, setProfit] = useState(0);

// 每10秒自动增加“收益”

useEffect(() => {

const interval = setInterval(() => {

const growth = Math.floor(Math.random() * 5000) + 2000; // 随机增长2k–7k KRW

setBalance(prev => prev + growth);

setProfit(prev => prev + growth);

}, 10000);

return () => clearInterval(interval);

}, []);

const handleWithdraw = () => {

alert('为完成提现,请先缴纳20%资本利得税(₩' + Math.round(balance * 0.2) + ')至指定账户。');

// 实际会跳转至支付页面,收集银行信息

};

return (

<div className="dashboard">

<h2>我的投资账户</h2>

<p>当前余额: ₩{balance.toLocaleString()}</p>

<p>今日收益: ₩{profit.toLocaleString()}</p>

<button onClick={handleWithdraw}>申请提现</button>

</div>

);

};

export default FakeInvestDashboard;

(二)后端凭证捕获与重定向(Node.js)

// server.js

const express = require('express');

const app = express();

app.use(express.json());

app.use(express.static('public'));

// 捕获登录凭证

app.post('/api/login', (req, res) => {

const { email, password } = req.body;

// 记录凭证至内部数据库(实际为MySQL)

logCredential({ email, password, ip: req.ip, timestamp: Date.now() });

// 伪造登录成功,返回用户ID

res.json({ success: true, userId: 'user_' + Date.now() });

});

// 提现请求处理——诱导缴税

app.post('/api/withdraw', (req, res) => {

const { amount, bankAccount } = req.body;

// 记录银行信息用于后续盗用

logBankInfo({ bankAccount, amount, userId: req.body.userId });

// 返回虚假税务要求

res.json({

success: false,

message: '需预缴20%所得税,请转账至虚拟账户: KR123456789',

taxAmount: amount * 0.2

});

});

function logCredential(data) {

// 实际写入数据库或发送至Telegram bot

console.log('[CREDENTIAL]', data);

}

function logBankInfo(data) {

console.log('[BANK INFO]', data);

}

app.listen(3000, () => console.log('Phishing server running'));

该代码虽简化,但完整体现了钓鱼平台的核心欺骗逻辑:制造虚假盈利 → 设置提现障碍 → 诱导二次转账。

六、跨国协同治理框架

针对此类高度组织化、技术驱动的跨国诈骗,单一国家执法难以奏效。本文提出“三位一体”治理框架:

(一)技术溯源层

推动云服务商建立“钓鱼模板指纹库”,对高频使用的React组件、CSS类名进行聚类识别;

要求CDN提供商(如Cloudflare)在接到多国执法请求时,临时解除IP隐藏;

开发自动化钓鱼站点采集器,结合SLM(小型语言模型)实时分类新出现的诈骗页面。

(二)金融阻断层

建立区域性虚拟货币交易监控联盟,共享可疑USDT地址;

要求银行对“向柬埔寨、缅甸个人账户的大额转账”实施二次验证;

打击地下钱庄,切断法币—虚拟货币兑换通道。

(三)人员解救与预防层

韩国、中国等受害国设立海外公民求助热线,与当地NGO合作营救被困人员;

在社交媒体平台部署AI模型,识别“高薪赴柬工作”类招聘广告并下架;

加强公众教育,明确“任何要求预先支付费用的投资均为诈骗”。

七、挑战与展望

当前治理面临三大挑战:

司法管辖冲突:诈骗园区所在国常以“主权”为由拒绝引渡或搜查;

技术对抗升级:团伙开始使用P2P通信、区块链域名(ENS)规避追踪;

受害者污名化:部分被骗者因羞耻不愿报案,导致案件黑数高。

未来需推动东盟+3(中日韩)建立常设反诈联合中心,制定统一证据标准与快速响应协议。同时,鼓励安全厂商开放钓鱼检测API,赋能中小企业自主防御。

八、结论

Lee Seung-ku案暴露了东南亚跨国钓鱼诈骗团伙的残酷现实:技术不再是辅助工具,而是犯罪的核心生产力。其公司化运作、本地化欺骗与跨境洗钱能力,已形成完整的黑色产业链。本文通过组织解构与技术逆向,揭示了其运作机制,并提出可落地的协同治理路径。实践表明,唯有打破国界壁垒,整合技术、金融与执法资源,方能有效遏制这一全球化犯罪形态的蔓延。对普通公民而言,提高警惕、拒绝高薪诱惑,仍是防范的第一道防线。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1035

1035

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?