最近越来越感觉菜了,又把各种漏洞基础原理深入理解玩了玩,巩固一下。然后找到一个不错的上传漏洞汇总的靶场,记录一下。

靶场源码地址:github.com/c0ny1/upload-labs

我这里为了方便,就下载了靶主已经集成配置好的环境进行本地搭建。地址:github.com/c0ny1/upload-labs/releases

本地搭建好是下面这个页面:

考察点:

直接开始

第一关

查看提示

直接利用Burp Suite代理改后缀 ,或者利用插件禁用js。

成功上传

第二关

查看提示

利用Burp Suite修改Content-Type类型为 image/jpeg

成功上传

第三关

查看提示

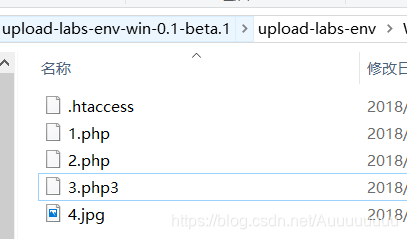

修改后缀为php3依然会被解析

成功上传

第四关

查看提示

是基于黑名单的方式,这一关利用重写文件解析规则绕过 上传.htaccess文件(基于黑名单)

大概原理:

Apache中当上传到文件全部被解析为.jpg的后缀时。可以尝试一下后缀为.htaccess的文件。

<FilesMatch "4.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

代码的含义 是 将上传的文件后缀名为.jpg格式的文件以 php格式来解析文件成功绕过

上传

本文详述了一位安全研究员在upload-labs靶场上复现各种文件上传漏洞的过程,涵盖从修改文件后缀、Content-Type,到利用.htaccess、Windows文件特性、PHP截断等方法绕过防护,涉及多种绕过策略和技术细节。

本文详述了一位安全研究员在upload-labs靶场上复现各种文件上传漏洞的过程,涵盖从修改文件后缀、Content-Type,到利用.htaccess、Windows文件特性、PHP截断等方法绕过防护,涉及多种绕过策略和技术细节。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4900

4900

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?