在数字化转型的浪潮中,许多企业的IT资产中,都潜伏着一个“灰色地带”——那些仍在服役却年事已高的老旧终端设备。它们可能是系统停止更新的电脑,或是无法升级的移动设备。这些设备“退而不休”,看似物尽其用,实则暗藏危机:安全漏洞成为攻击入口、运维效率低下、合规风险高企。

如何系统化地管理这些设备,实现安全、平稳、高效的过渡与替代,是IT管理者必须面对的课题。一套清晰的老旧终端过渡管理办法,不仅能化解风险,更能为IT现代化铺平道路。

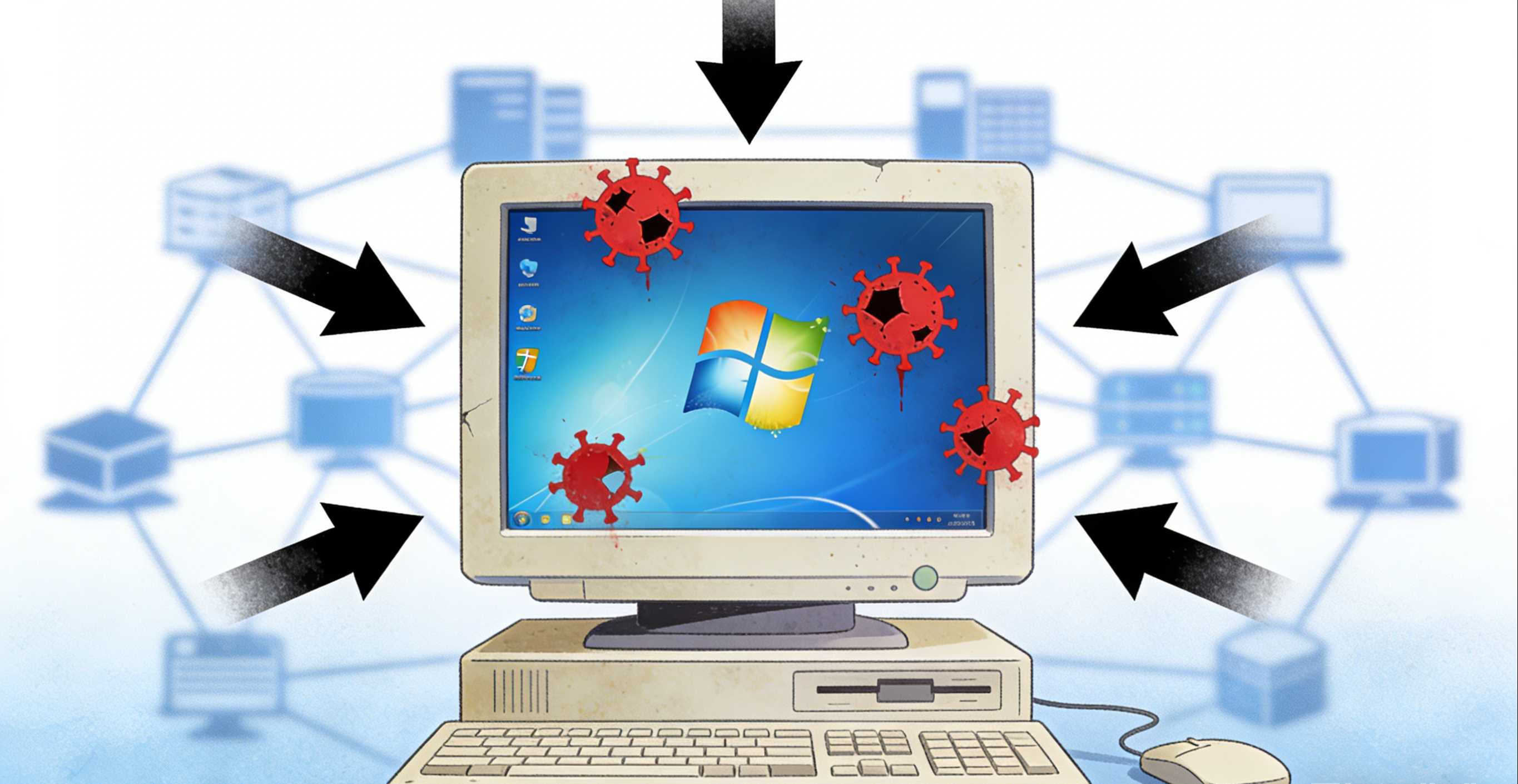

老旧终端:企业安全的“阿喀琉斯之踵”

老旧终端的管理挑战,远非性能不足那么简单,它直接威胁企业核心安全与运营效率:

- 安全防护形同虚设:操作系统(如Windows 7、旧版Android)已停止安全更新,大量已知漏洞无法修补,极易成为数据泄露和勒索软件入侵的突破口。

- 运维管理事倍功半:设备品牌、系统版本碎片化严重,IT人员需要投入大量时间进行手动维护、故障排查和软件分发,效率低下且易出错。

- 合规审计难以通过:各类安全法规(如等保2.0、GDPR)要求严格的终端策略执行与审计。老旧终端无法满足最新安全基线,让企业面临合规处罚风险。

- 员工体验与生产力受损:应用兼容性问题与系统卡顿,直接影响员工工作效率与满意度,拖累业务发展。

显然,“一刀切”的强制淘汰并不现实。企业需要一套兼顾成本、业务连续性与安全性的精细化过渡策略。

四步构建老旧终端平滑过渡管理体系

一套有效的过渡管理办法,应遵循“发现-管控-优化-替代”的闭环逻辑。

第一步:全面盘点,建立资产“健康档案”

管理始于可见性。首先,你需要一个能够自动发现并盘点网络内所有终端(无论新旧、位置)的统一视图。为每台设备建立详细档案,记录其操作系统、补丁级别、安装应用及安全状态。这能帮助你精准识别高风险老旧终端,量化其潜在影响,为决策提供数据支撑。

第二步:严格管控,实施安全“隔离围栏”

在替代前,必须最大限度限制老旧终端的风险暴露。

- 最小权限访问:遵循零信任原则,严格限制其对敏感数据和核心网络的访问。

- 外设与端口管控:禁用非必要的USB、蓝牙等连接,防止数据违规导出和恶意软件传入。

- 基础安全强化:强制执行密码策略、设备加密等基础设置,筑牢第一道防线。

- 应用行为管理:通过黑白名单,禁止运行高风险或非业务必要应用。

第三步:差异化运维,延长有效生命周期

针对老旧终端群体,实施差异化运维策略,缓解压力。

- 关键补丁定向分发:在充分测试后,选择性推送最关键的安全更新。

- 远程协助与维护:借助远程工具快速解决问题,减少现场支持,提升响应效率。

- 性能监控与优化:监控资源使用情况,提供清理或优化建议,尽可能维持其可用性。

第四步:有序迁移,完成安全“新老交替”

当新设备就位,确保迁移过程平稳、安全。

- 新设备自动化部署:新终端开箱后能自动完成企业环境配置、策略加载与应用安装,实现“零接触”交付。

- 标准化数据迁移:安全、规范地将业务数据从旧设备转移至新设备。

- 旧设备安全擦除:迁移完成后,远程安全清除旧设备上的所有企业数据,确保退役过程合规。

实现管理闭环:技术平台赋能精细化运营

以上管理办法的有效执行,离不开一个功能全面、覆盖广泛的统一端点管理(UEM)平台的技术支撑。例如,像ManageEngine卓豪的Mobile Device Manager Plus (MDM Plus) 这样的解决方案,能够为企业提供上述各阶段所需的关键能力:

它不仅能管理移动设备,还能覆盖Windows、macOS等桌面系统,正是处理混合型老旧终端群的理想工具。通过其集中化的控制台,IT管理员可以轻松实现资产自动发现、策略批量下发、远程故障排除以及安全擦除等全生命周期管理操作,将过渡管理办法从理论转化为可落地、可监控、可审计的标准化流程。

结语

老旧终端管理,本质上是一场风险控制与资源优化的博弈。依靠临时性的补救措施或手动管理,已无法应对日益复杂的挑战。企业需要将老旧终端的过渡管理,提升到IT战略的层面,通过建立系统性的方法和借助合适的技术工具,变被动应对为主动治理。

最终,这不仅关乎消除安全隐患,更是提升IT运维成熟度、优化资产投资回报,并为未来全面数字化升级奠定坚实基础的明智之举。

273

273

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?