渗透思路:

nmap扫描端口 ---- gobuster扫描网站目录 ---- 修改hosts文件,并扫描网站目录 ---- 利用OpenSSL 0.9.8c-1可预测伪随机数漏洞爆破ssh私钥 ---- uncompyle6反编译.pyc ---- sudo su提权

环境信息:

靶机:192.168.101.93

攻击机:192.168.101.34

具体步骤:

1、nmap扫描端口

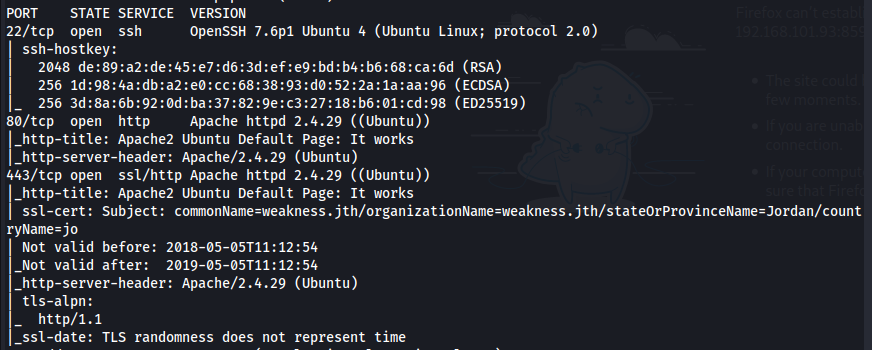

sudo nmap -sV -sC -p- 192.168.101.93扫描到tcp 22、80、443端口

2、gobuster扫描网站目录

gobuster dir -u http://192.168.101.93 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .txt,.php扫描到/blog、/uploads、/upload.php、/test

在浏览器中访问了这些目录,都没啥用

3、修改hosts文件,并扫描网站目录

注意到nmap扫描结果中,443端口ssl-cert中commonName是weakness.jth

在/etc/hosts中增加一条靶机ip和weakness.jth的对应关系

sudo vim /etc/hosts添加

192.168.101.93 weakness.jth

浏览器访问http://weakness.jth/,和直接访问ip地址(出现apache默认页面)是不同的页面。

发现一个兔兔,兔兔尾巴是系统用户名n30(n30也是http://192.168.101.93/upload.php的title,以及上传文件后查看网页源代码也能看到n30)

本文详细记录了一次渗透测试的过程,从使用nmap扫描端口,通过gobuster发现网站目录,利用OpenSSL漏洞爆破SSH私钥,再到反编译.pyc文件及sudo su提权,最终获取root权限。过程中涉及网络扫描、目录枚举、漏洞利用和代码逆向等多个环节,展示了渗透测试的常用技术和步骤。

本文详细记录了一次渗透测试的过程,从使用nmap扫描端口,通过gobuster发现网站目录,利用OpenSSL漏洞爆破SSH私钥,再到反编译.pyc文件及sudo su提权,最终获取root权限。过程中涉及网络扫描、目录枚举、漏洞利用和代码逆向等多个环节,展示了渗透测试的常用技术和步骤。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1472

1472

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?