渗透思路:

nmap扫描----gobuster扫描网站目录----stegseek爆破图片隐写密码,获得网站用户密码----利用qdPM 9.1远程命令执行(任意文件上传)漏洞getshell----awk sudo提权

环境信息:

靶机:192.168.101.61

攻击机:192.168.101.34

具体步骤:

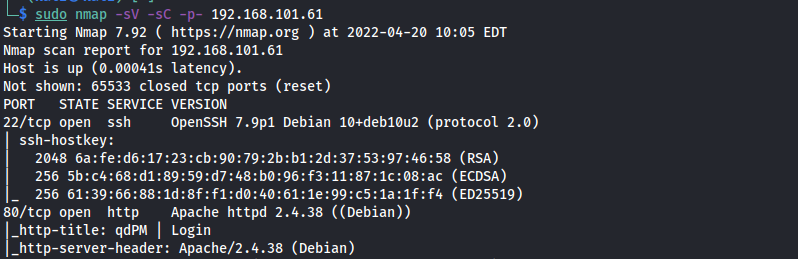

1、nmap扫描

sudo nmap -sV -sC -p- 192.168.101.61很快扫描出两个端口:22(ssh)和80(http)

2、gobuster扫描网站目录

gobuster dir -u http://192.168.101.61/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt扫描到不少目录,备用

3、兔子洞:利用qdPM 9.1未授权访问漏洞获得数据库用户名和密码

访问http://192.168.101.61/被重定向到http://192.168.101.61/index.php/login

从该页面可以发现这是基于qdPM 9.1的站点

Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical Hackers上有一堆qdPM 9.1的漏洞

因为现在还登录不进去,所以先看一下这个qdPM 9.2 - Password Exposure (Unauthenticated)的漏洞

数据库的密码存放在yml文件中,可以未授权访问http://<website>/core/config/databases.yml来获取

本文详细记录了一次渗透攻击过程,从nmap扫描、目录爆破、qdPM9.1漏洞利用,到最终提权getshell,展示了黑客如何步步深入获取网站敏感信息并实现远程控制。

本文详细记录了一次渗透攻击过程,从nmap扫描、目录爆破、qdPM9.1漏洞利用,到最终提权getshell,展示了黑客如何步步深入获取网站敏感信息并实现远程控制。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1166

1166

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?