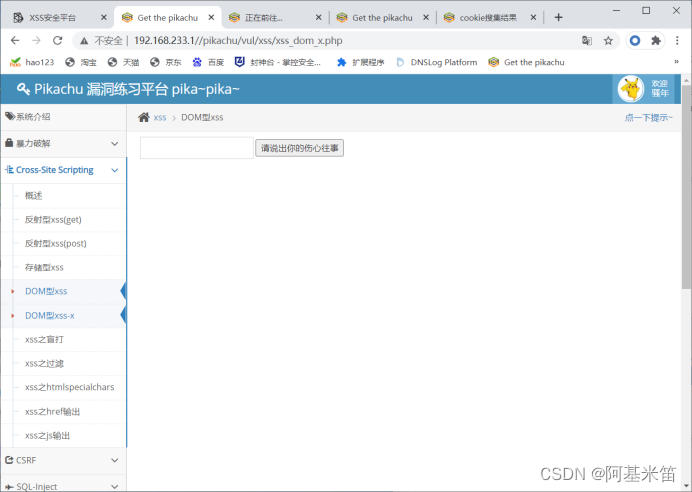

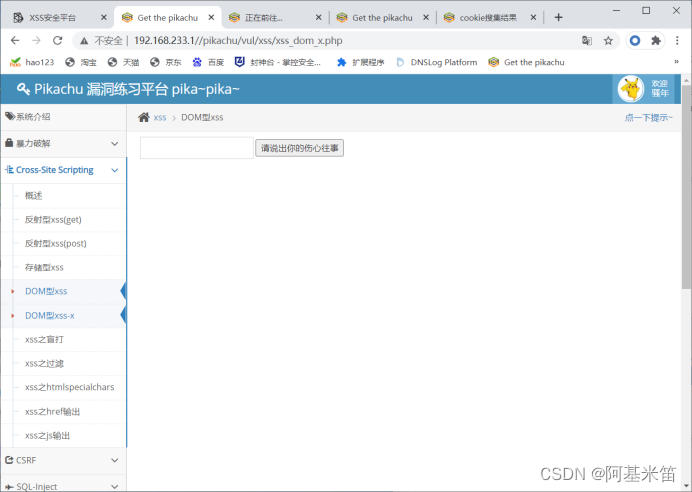

首先打开我们搭建好的pika pika,进入本节

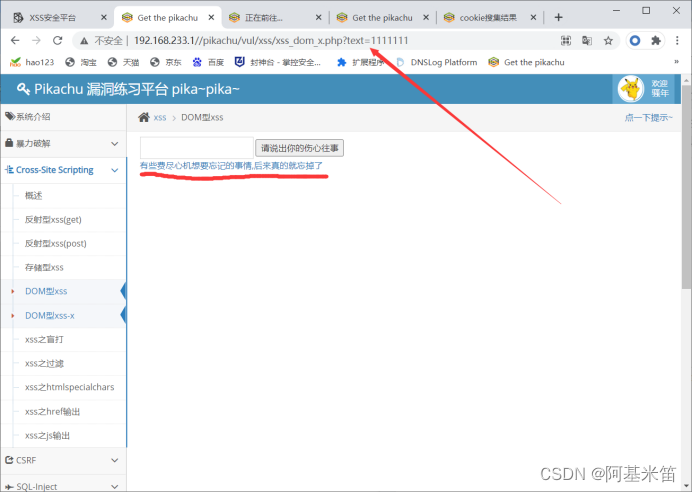

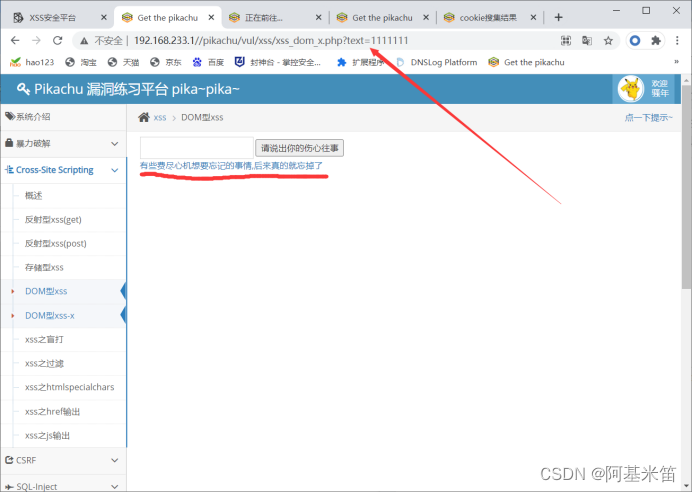

还是我们先随便输入一些东西看看返回的结果我们这里输入1111111

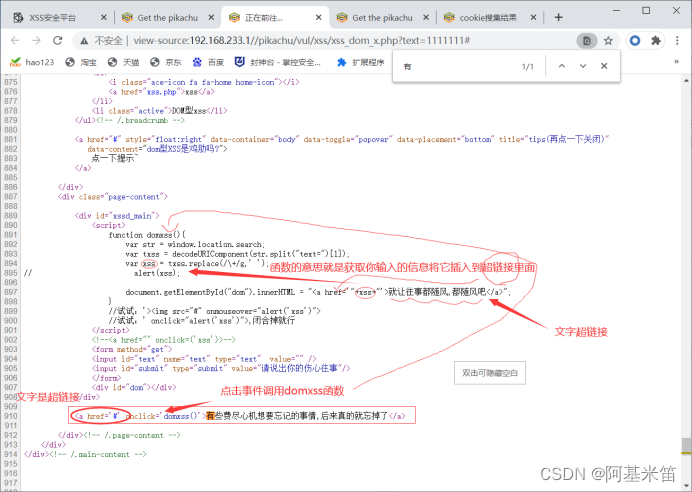

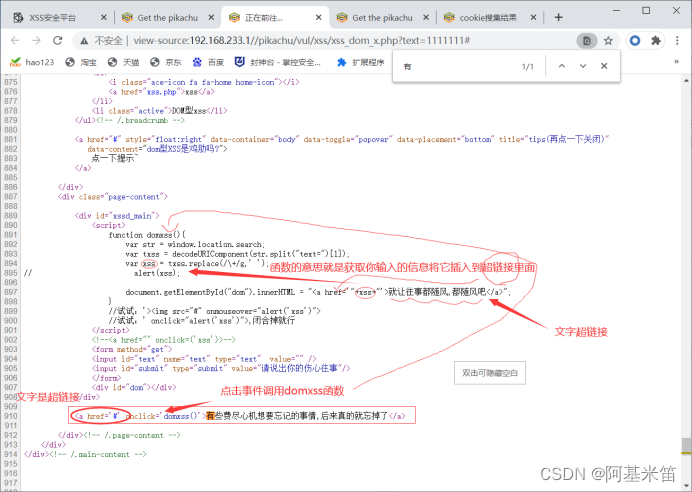

可以看到这里是GET传参并且返回了一句话,我们查看一下网页源码,找到传参的地方,这里面我们进行代码审计

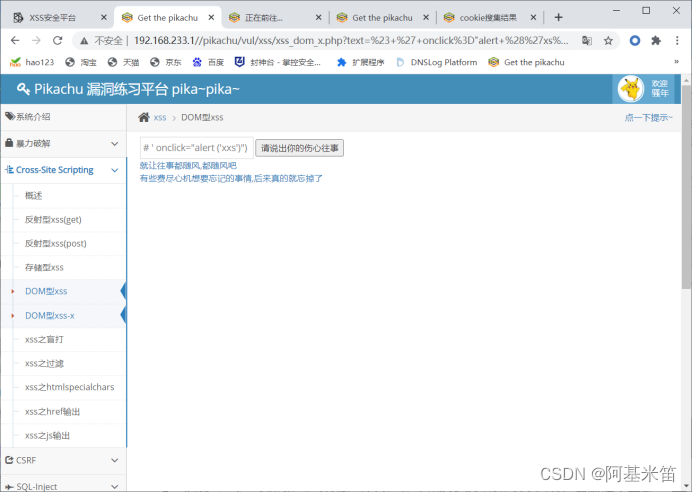

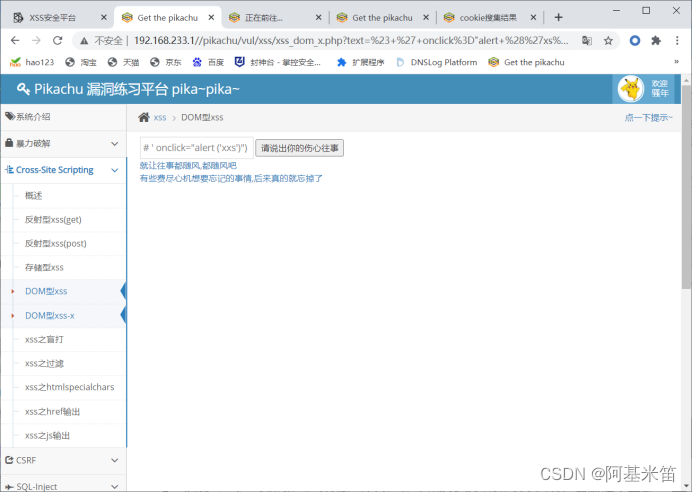

最终得出的结果是我们输入的语句会被加到文字超链接里<a href='"+xss+"'>就让往事都随风,都随风吧</a>,这样目的就明确了,构造闭合插入脚本

文章讲述了在使用Pikapika时,通过GET请求参数发现了一个XSS漏洞,输入的文本被添加到超链接中执行了闭合插入脚本。作者通过代码审计揭示了攻击原理。

文章讲述了在使用Pikapika时,通过GET请求参数发现了一个XSS漏洞,输入的文本被添加到超链接中执行了闭合插入脚本。作者通过代码审计揭示了攻击原理。

2656

2656

2348

2348

2986

2986

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?