一、简介

Terraform 是一款开源的基础设施即代码(IaC)工具,由 HashiCorp 开发。它允许用户通过声明式配置文件定义和管理云基础设施资源,支持跨云平台操作,包括 AWS、阿里云、Azure 等主流公有云,以及 VMware 等私有云环境。

通过 Terraform,用户可以实现基础设施的版本控制、自动化部署和跨团队协作,大幅提升运维效率和资源管理的一致性。

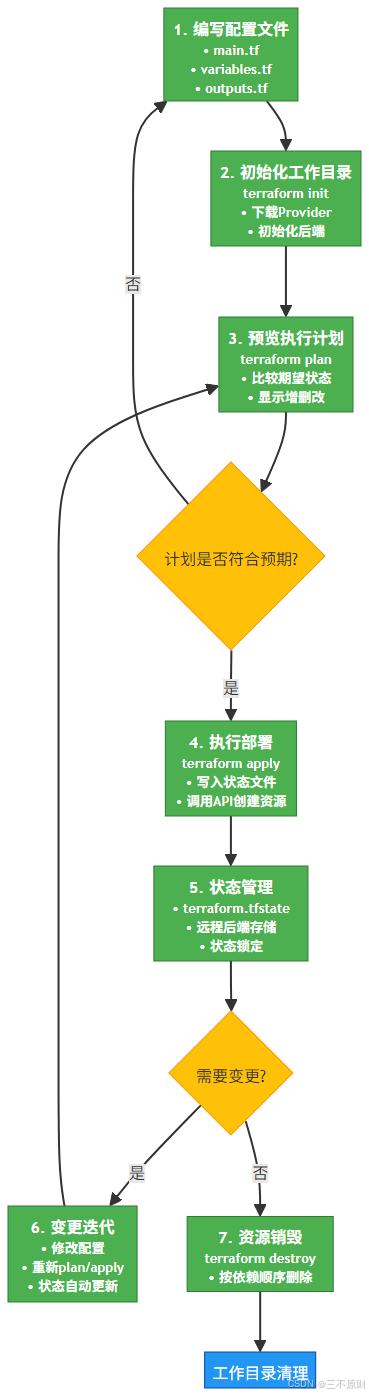

图解 1:Terraform 工作流程

二、安装步骤

2.1 在 Linux 上安装

# 下载最新版本(请替换版本号)

wget https://releases.hashicorp.com/terraform/1.9.0/terraform_1.9.0_linux_amd64.zip

# 解压

unzip terraform_1.9.0_linux_amd64.zip

# 移动到系统路径

sudo mv terraform /usr/local/bin/

# 验证安装

terraform --version2.2 在 Windows 上安装

- 访问Terraform 官网下载 Windows 版本的 ZIP 文件

- 解压文件,将 terraform.exe 放到自定义目录(如 C:\terraform)

- 将该目录添加到系统环境变量 PATH 中

- 打开命令提示符,运行terraform --version验证安装

2.3 在 macOS 上安装

# 使用Homebrew

brew tap hashicorp/tap

brew install hashicorp/tap/terraform

# 验证安装

terraform --version三、基本配置

3.1 配置云厂商凭证

Terraform 通过环境变量或配置文件获取云厂商凭证,以 AWS 为例:

# 临时环境变量配置

export AWS_ACCESS_KEY_ID="your_access_key"

export AWS_SECRET_ACCESS_KEY="your_secret_key"对于阿里云:

export ALICLOUD_ACCESS_KEY="your_access_key"

export ALICLOUD_SECRET_KEY="your_secret_key"

export ALICLOUD_REGION="cn-beijing"3.2 初始化工作目录

创建工作目录并初始化:

# 创建目录

mkdir terraform-demo && cd terraform-demo

# 初始化(会下载对应云厂商的Provider)

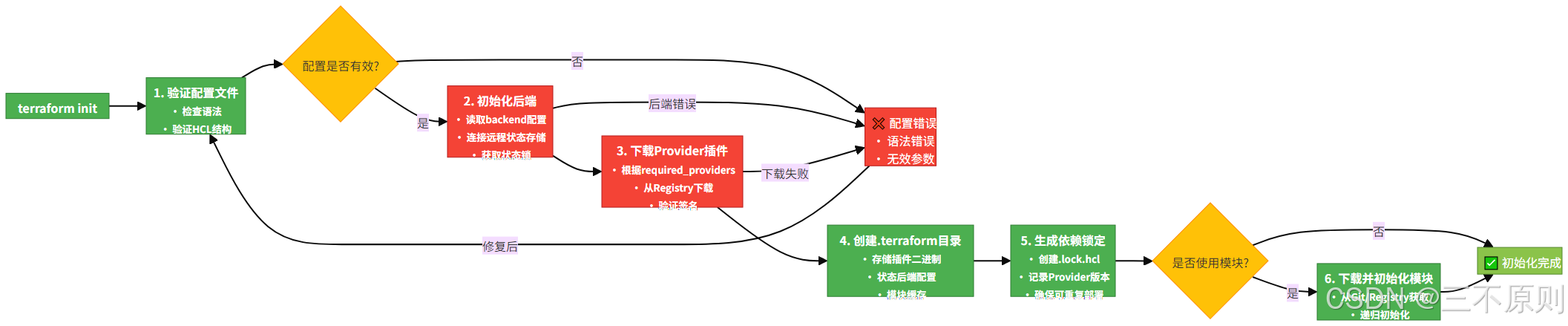

terraform init图解 2:初始化过程

四、核心概念与语法

4.1 资源(Resource)

资源是 Terraform 管理的基础设施组件,如 EC2 实例、VPC 等:

# AWS EC2实例示例

resource "aws_instance" "web_server" {

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

tags = {

Name = "WebServer"

}

}4.2 变量(Variable)

通过变量提高配置灵活性:

# 定义变量

variable "instance_type" {

description = "The type of EC2 instance"

type = string

default = "t2.micro"

}

# 使用变量

resource "aws_instance" "web_server" {

ami = "ami-0c55b159cbfafe1f0"

instance_type = var.instance_type

}4.3 输出(Output)

定义部署完成后需要展示的信息:

output "instance_public_ip" {

description = "The public IP of the EC2 instance"

value = aws_instance.web_server.public_ip

}4.4 模块(Module)

模块用于组织和复用配置:

# 使用官方VPC模块

module "vpc" {

source = "terraform-aws-modules/vpc/aws"

version = "3.14.0"

name = "my-vpc"

cidr = "10.0.0.0/16"

azs = ["us-east-1a", "us-east-1b"]

private_subnets = ["10.0.1.0/24", "10.0.2.0/24"]

public_subnets = ["10.0.101.0/24", "10.0.102.0/24"]

}五、常用命令

# 初始化工作目录

terraform init

# 格式化配置文件

terraform fmt

# 验证配置文件

terraform validate

# 预览执行计划

terraform plan

# 执行部署

terraform apply

# 销毁资源

terraform destroy

# 查看状态

terraform show

# 刷新状态

terraform refresh

# 输出信息

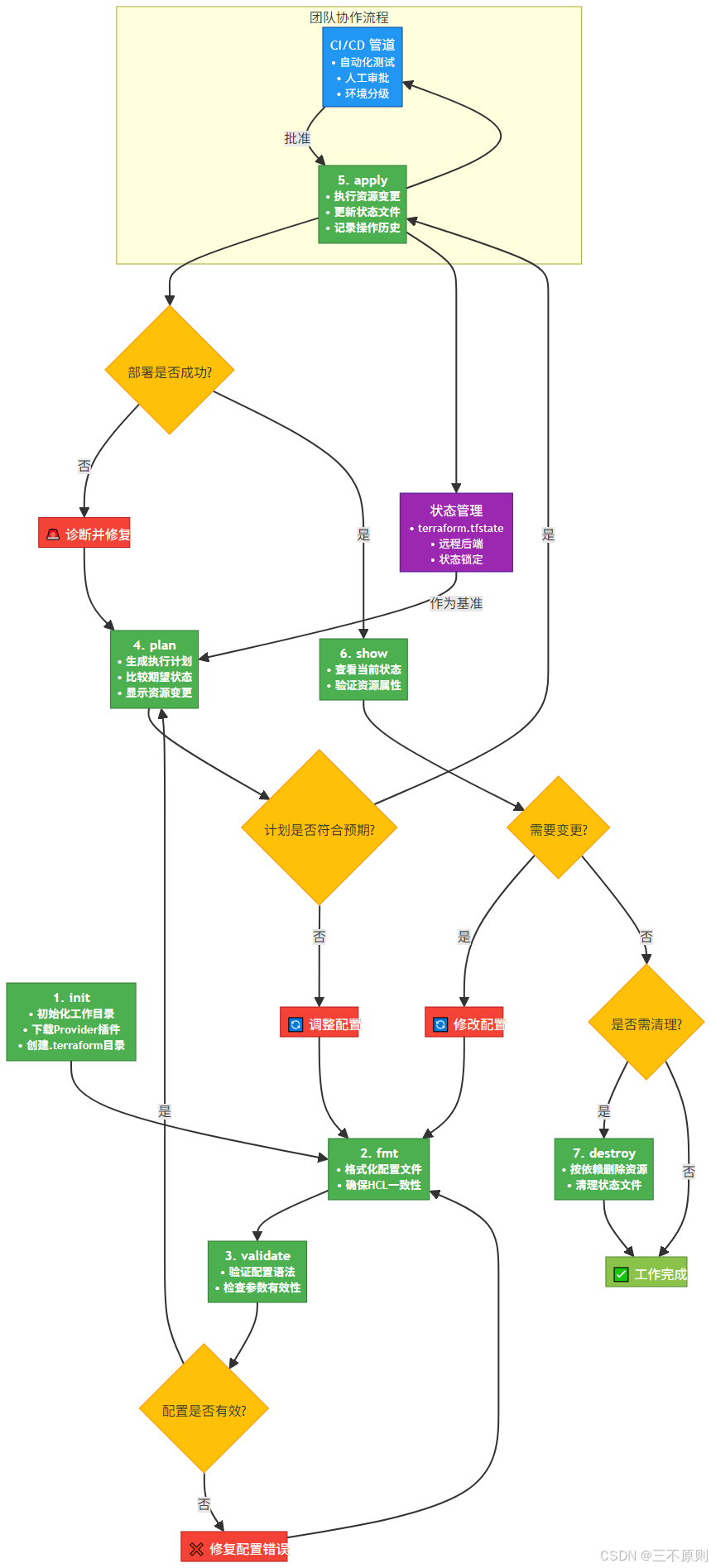

terraform output图解 3:Terraform 命令流程

六、实际应用案例

6.1 部署 AWS EC2 实例与安全组

1. 创建main.tf:

provider "aws" {

region = "us-east-1"

}

# 安全组配置

resource "aws_security_group" "web_sg" {

name = "web-security-group"

description = "Allow HTTP and SSH access"

ingress {

from_port = 80

to_port = 80

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

ingress {

from_port = 22

to_port = 22

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

egress {

from_port = 0

to_port = 0

protocol = "-1"

cidr_blocks = ["0.0.0.0/0"]

}

tags = {

Name = "web-sg"

}

}

# EC2实例配置

resource "aws_instance" "web_server" {

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

vpc_security_group_ids = [aws_security_group.web_sg.id]

user_data = <<-EOF

#!/bin/bash

yum update -y

yum install -y httpd

systemctl start httpd

systemctl enable httpd

echo "<h1>Hello from Terraform</h1>" > /var/www/html/index.html

EOF

tags = {

Name = "WebServer"

}

}

output "public_ip" {

value = aws_instance.web_server.public_ip

}

output "public_dns" {

value = aws_instance.web_server.public_dns

}2. 执行部署:

# 初始化

terraform init

# 预览

terraform plan

# 部署

terraform apply -auto-approve3. 访问输出的 public_ip,即可看到部署的网页

4. 清理资源:

terraform destroy -auto-approve6.2 跨云平台部署(AWS + 阿里云)

# AWS配置

provider "aws" {

region = "us-east-1"

}

resource "aws_s3_bucket" "aws_bucket" {

bucket = "terraform-cross-cloud-demo-aws"

tags = {

Name = "CrossCloudDemo"

}

}

# 阿里云配置

provider "alicloud" {

region = "cn-beijing"

}

resource "alicloud_oss_bucket" "ali_bucket" {

bucket = "terraform-cross-cloud-demo-ali"

acl = "private"

tags = {

Name = "CrossCloudDemo"

}

}

output "aws_bucket_url" {

value = "https://${aws_s3_bucket.aws_bucket.bucket}.s3.amazonaws.com"

}

output "ali_bucket_url" {

value = "https://${alicloud_oss_bucket.ali_bucket.bucket}.oss-cn-beijing.aliyuncs.com"

}七、状态管理

7.1 状态文件的重要性

Terraform 的状态文件(terraform.tfstate)是核心组成部分,它记录了当前基础设施的实际状态,是 Terraform 判断资源是否需要变更的依据。状态文件包含以下关键信息:

- 资源的实际属性值(与配置文件中的期望状态对比)

- 资源之间的依赖关系

- 加密的敏感数据(如密码、密钥等)

注意:状态文件包含敏感信息,应妥善保管,避免泄露。同时,状态文件需要在团队协作中共享,确保所有人使用相同的状态源。

7.2 远程状态存储

默认情况下,状态文件存储在本地,但在团队协作或生产环境中,推荐使用远程状态存储。支持的远程存储包括:

- AWS S3

- Azure Blob Storage

- 阿里云 OSS

- HashiCorp Consul

- Terraform Cloud

7.2.1 配置 AWS S3 作为远程存储

1. 创建 S3 桶和 DynamoDB 表(用于状态锁定):

# 远程状态配置示例(存储在s3-backend.tf)

terraform {

backend "s3" {

bucket = "my-terraform-state-bucket" # 已存在的S3桶

key = "terraform/state" # 状态文件在桶中的路径

region = "us-east-1"

encrypt = true # 加密状态文件

dynamodb_table = "terraform-state-lock" # 用于状态锁定的DynamoDB表

}

}2. 初始化远程后端:

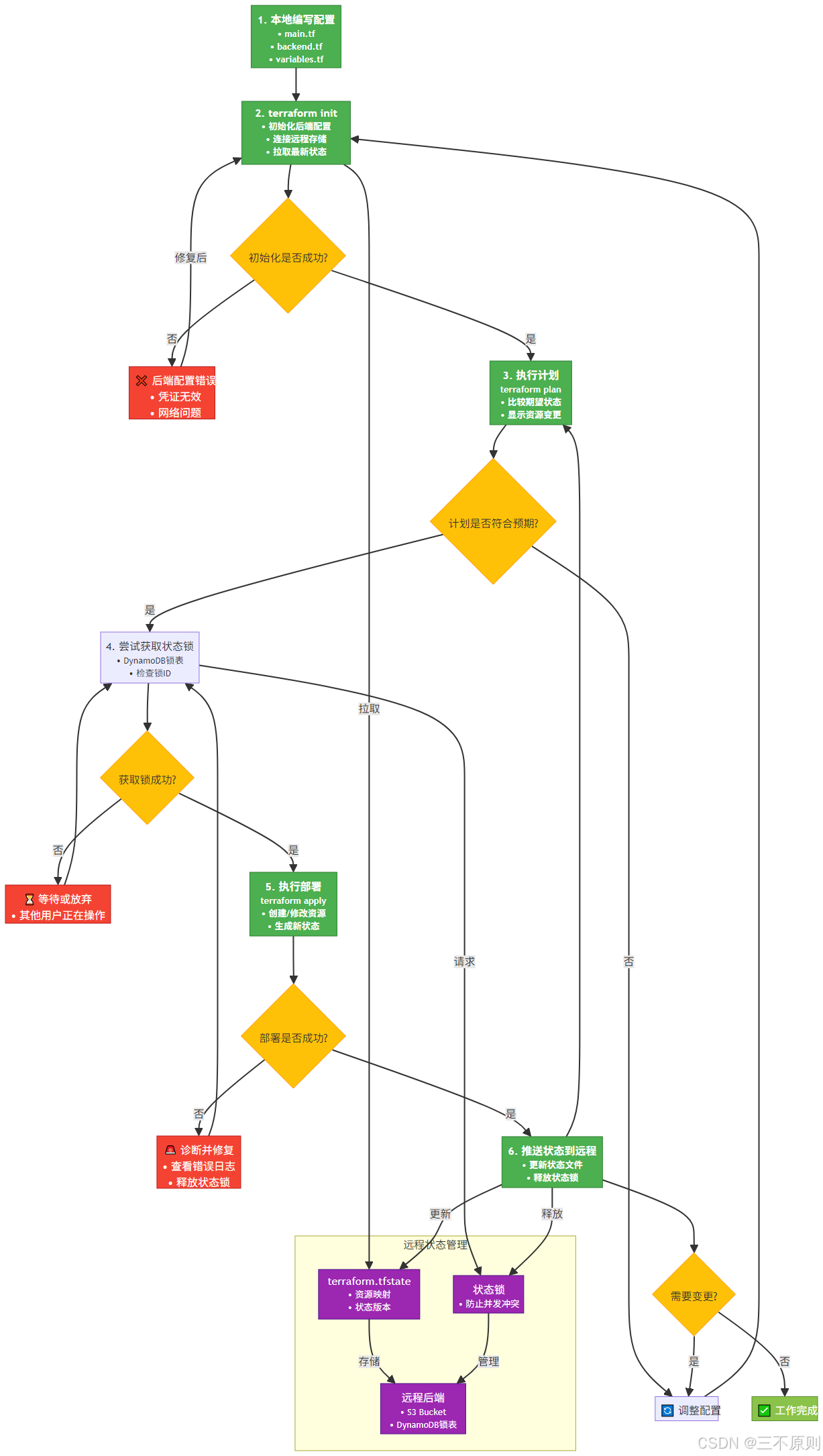

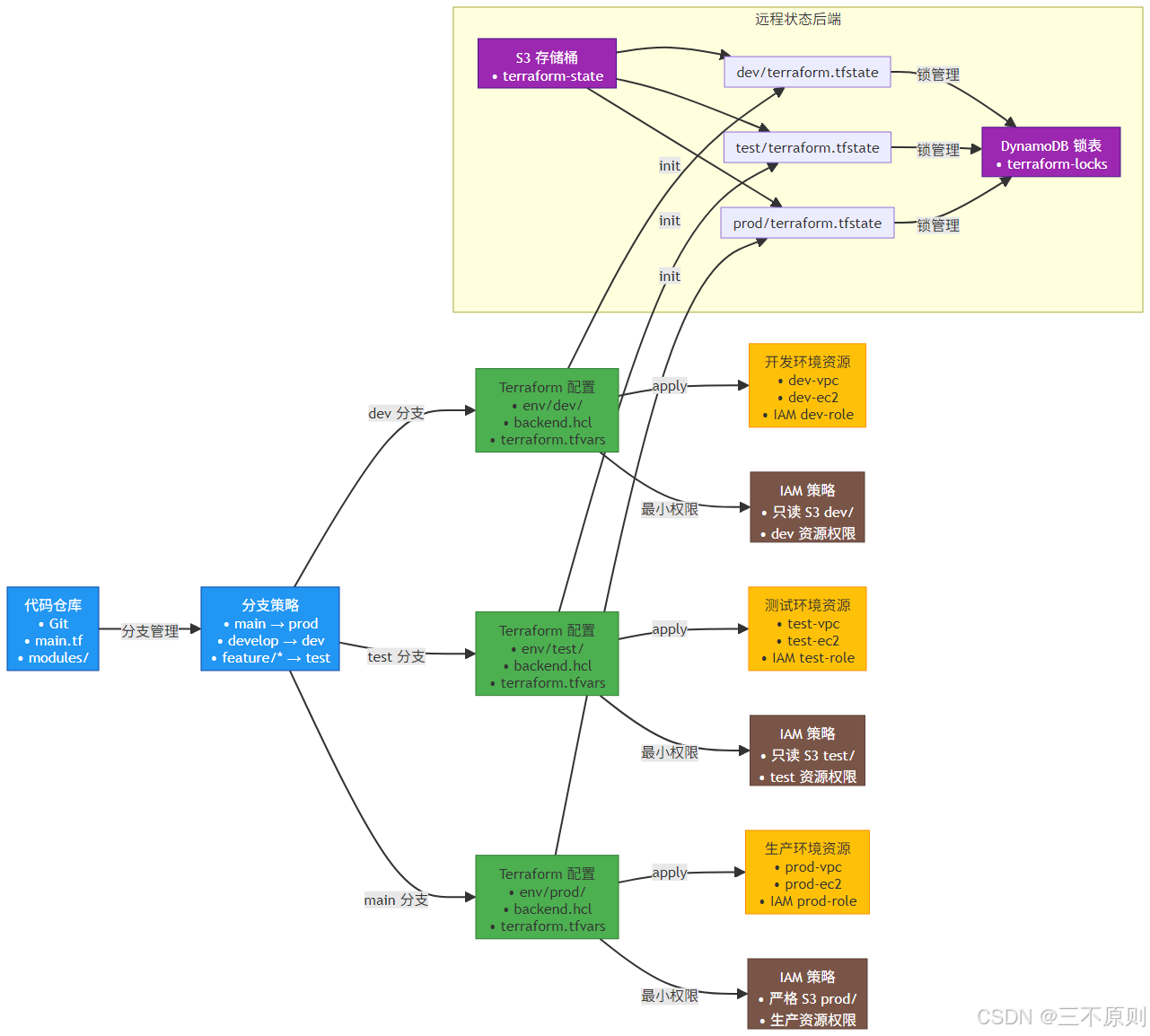

terraform init图解 4:远程状态存储工作流

7.2.2 状态锁定

远程状态存储支持状态锁定,防止多人同时修改基础设施导致冲突。当执行terraform apply时,Terraform 会自动锁定状态,操作完成后解锁。如果操作中断导致锁定未释放,可手动解锁:

terraform force-unlock <lock-id>八、高级特性

8.1 条件判断与循环

8.1.1 条件判断(count与for_each)

使用count根据条件创建多个相同资源:

resource "aws_instance" "web_servers" {

count = var.environment == "production" ? 3 : 1 # 生产环境3个实例,非生产1个

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

tags = {

Name = "WebServer-${count.index}" # 索引从0开始

}

}使用for_each根据映射或列表创建资源:

variable "instance_names" {

type = list(string)

default = ["app-1", "app-2", "app-3"]

}

resource "aws_instance" "apps" {

for_each = toset(var.instance_names) # 转换为集合

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

tags = {

Name = each.key # each.key为集合中的元素

}

}8.1.2 动态块(dynamic)

动态块用于在资源内部根据条件生成重复的配置块(如安全组规则):

resource "aws_security_group" "dynamic_sg" {

name = "dynamic-sg"

description = "Dynamic rules example"

dynamic "ingress" {

for_each = var.allowed_ports # 变量为列表:[80, 443, 22]

content {

from_port = ingress.value

to_port = ingress.value

protocol = "tcp"

cidr_blocks = ["0.0.0.0/0"]

}

}

egress {

from_port = 0

to_port = 0

protocol = "-1"

cidr_blocks = ["0.0.0.0/0"]

}

}8.2 模块开发

模块是 Terraform 代码复用的核心方式,一个规范的模块应包含:

- main.tf:核心资源定义

- variables.tf:输入变量定义

- outputs.tf:输出变量定义

- README.md:模块说明文档

- examples/:示例用法

示例模块结构:

modules/

vpc/

main.tf

variables.tf

outputs.tf

README.md

ec2/

main.tf

variables.tf

outputs.tf使用自定义模块:

module "my_vpc" {

source = "./modules/vpc" # 本地模块路径

cidr = "10.0.0.0/16"

azs = ["us-east-1a", "us-east-1b"]

}

module "web_servers" {

source = "./modules/ec2"

count = 2

instance_type = "t2.micro"

vpc_id = module.my_vpc.vpc_id # 引用模块输出

subnet_ids = module.my_vpc.public_subnet_ids

}8.3 工作区(Workspaces)

工作区用于隔离不同环境(如开发、测试、生产)的状态,避免状态文件冲突。

# 创建工作区

terraform workspace new dev

# 切换工作区

terraform workspace select prod

# 查看工作区列表

terraform workspace list

# 在当前工作区执行命令

terraform plan -var-file=prod.tfvars图解 5:工作区隔离示意

九、常见问题与解决方法

9.1 状态文件损坏或丢失

- 问题:terraform.tfstate文件损坏或丢失,导致无法管理现有资源。

- 解决方法:

- 若使用远程存储,重新初始化拉取远程状态:terraform init

- 若本地状态丢失且无远程备份,需手动导入资源:

terraform import aws_instance.web_server i-1234567890abcdef0 # 导入EC2实例9.2 资源依赖冲突

- 问题:资源之间的依赖关系未正确定义,导致部署失败。

- 解决方法:

1. 使用depends_on显式定义依赖:

resource "aws_instance" "app" {

# ...其他配置...

depends_on = [aws_db_instance.db] # 确保数据库先部署

}2. 尽量通过资源引用自动推断依赖(如vpc_id = aws_vpc.main.id)

9.3 敏感数据泄露

- 问题:状态文件中包含敏感数据(如密码),可能被意外泄露。

- 解决方法:

1. 启用状态文件加密(远程存储如 S3 支持服务器端加密)

2. 使用sensitive = true标记敏感变量,避免在输出中显示:

variable "db_password" {

type = string

sensitive = true

}3. 优先使用云厂商的密钥管理服务(如 AWS KMS、阿里云 KMS)存储敏感数据

9.4 模块版本管理

- 问题:模块版本更新导致配置不兼容。

- 解决方法:

1. 在模块引用中指定固定版本:

module "vpc" {

source = "terraform-aws-modules/vpc/aws"

version = "3.14.0" # 固定版本,避免自动升级

}2. 定期测试模块新版本,逐步升级

十、最佳实践

- 代码组织:

-

- 按环境拆分配置(environments/dev、environments/prod)

-

- 使用模块复用代码,避免重复配置

-

- 分离变量文件(terraform.tfvars、prod.tfvars)

2. 安全管理:

-

- 禁止将敏感信息硬编码到配置文件

-

- 使用远程状态存储并启用加密和访问控制

-

- 定期轮换云厂商凭证

3. 协作流程:

-

- 使用 Git 管理 Terraform 代码,通过 PR 进行代码审查

-

- 强制使用远程状态和状态锁定

-

- 执行terraform plan后再apply,确认变更符合预期

4. 版本控制:

-

- 对 Terraform 版本进行约束:

terraform {

required_version = "~> 1.9.0" # 允许1.9.x系列的小版本更新

required_providers {

aws = {

source = "hashicorp/aws"

version = "~> 4.0"

}

}

}十一、总结

Terraform 作为一款强大的基础设施即代码工具,通过声明式配置、跨云支持和自动化部署,极大简化了云基础设施的管理。本文从基础安装、核心概念到高级特性和最佳实践,全面介绍了 Terraform 的使用方法。

掌握 Terraform 的关键在于理解其状态管理机制和模块化思想,通过规范的代码组织和协作流程,可以有效提升团队的运维效率,确保基础设施的一致性和可追溯性。

随着云原生技术的发展,Terraform 与 Kubernetes、服务网格等工具的结合将更加紧密,成为云时代基础设施管理的核心工具之一。建议在实际项目中不断实践和优化,充分发挥其优势。

303

303

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?