简介

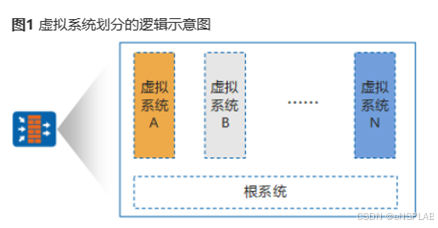

虚拟系统(Virtual System)是在一台物理设备上划分出的多台相互独立的逻辑设备

您可以从逻辑上将一台FW设备划分为多个虚拟系统。每个虚拟系统相当于一台真实的设备,有自己的接口、地址集、用户/组、路由表项以及策略,并可通过虚拟系统管理员进行配置和管理。

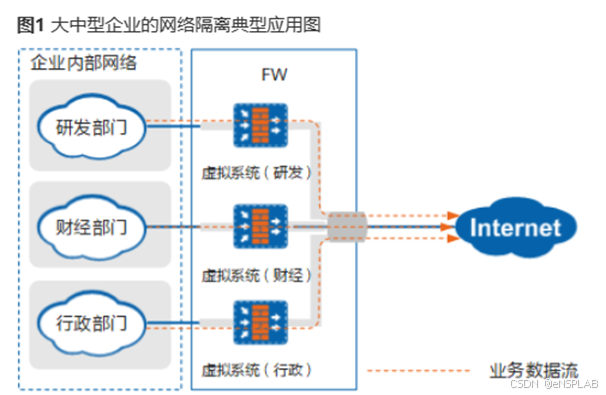

应用场景

企业内部网络通过FW的虚拟系统将网络隔离为研发部门、财经部门和行政部门。各部门之间可以根据权限互相访问,不同部门的管理员权限区分明确。企业内网用户可以根据不同部门的权限访问Internet的特定网站

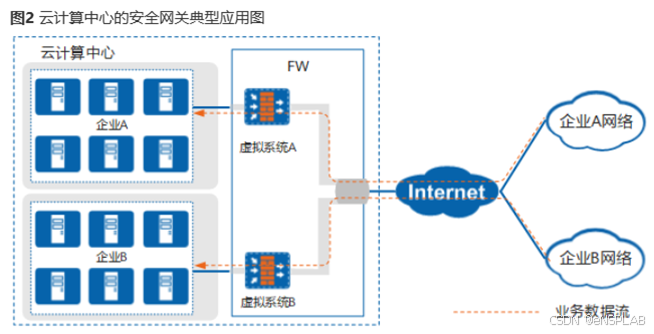

企业A和企业B分别在云计算中心放置了服务器。FW作为云计算中心出口的安全网关,能够隔离不同企业的网络及流量,并根据需求进行安全防护

原理描述

虚拟系统

FW上存在两种类型的虚拟系统

- 根系统(public):根系统是FW上缺省存在的一个特殊的虚拟系统。即使虚拟系统功能未启用,根系统也依然存在。此时,管理员对FW进行配置等同于对根系统进行配置。启用虚拟系统功能后,根系统会继承先前FW上的配置

- 虚拟系统(VSYS):虚拟系统是在FW上划分出来的、独立运行的逻辑设备

为了实现每个虚拟系统的业务都能够做到正确转发、独立管理、相互隔离,FW主要实现了几个方面的虚拟化:

资源虚拟化:每个虚拟系统都有独享的资源,包括接口、VLAN、策略和会话等。根系统管理员分配给每个虚拟系统,由各个虚拟系统自行管理和使用。

配置虚拟化:每个虚拟系统都拥有独立的虚拟系统管理员和配置界面,每个虚拟系统管理员只能管理自己所属的虚拟系统。

安全功能虚拟化:每个虚拟系统都可以配置独立的安全策略及其他安全功能,只有属于该虚拟系统的报文才会受到这些配置的影响。

路由虚拟化:每个虚拟系统都拥有各自的路由表,相互独立隔离。目前仅支持静态路由的虚拟化。

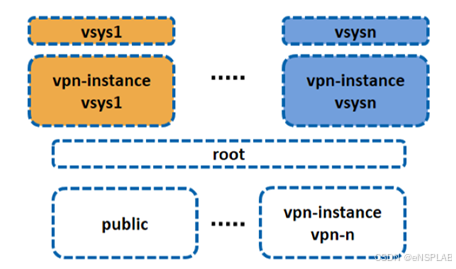

虚拟系统与vpn实例

除了虚拟系统之外,FW还支持VPN实例(VPN Instance),两者都有隔离的作用,虚拟系统的主要作用是业务隔离和路由隔离(静态路由),VPN实例的主要作用是路由隔离。没有实现虚拟化的功能需要使用VPN实例来配置多实例功能,如动态路由、组播等。

FW上的VPN实例包括如下两种形态:

创建虚拟系统时自动生成的VPN实例:创建虚拟系统时,会自动生成相同名字的VPN实例。

管理员手动创建的VPN实例:管理员使用ip vpn-instance命令手动创建的VPN实例,该VPN实例主要用于MPLS场景中,作用是路由隔离。我们所说的用来进行路由隔离的VPN实例,指的就是管理员手动创建的VPN实例。

管理员

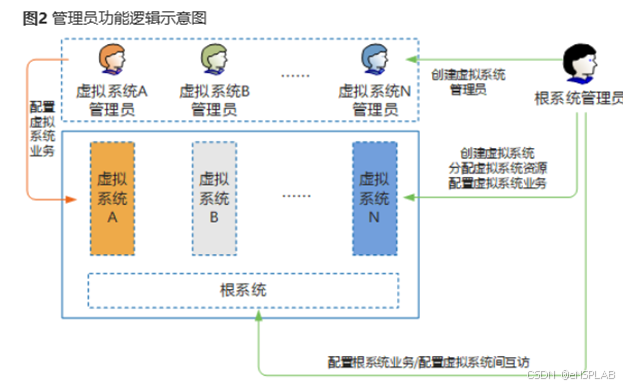

根据虚拟系统的类型,管理员分为根系统管理员和虚拟系统管理员

根系统管理员:启用虚拟系统功能后,设备上已有的管理员将成为根系统的管理员。管理员的登录方式、管理权限、认证方式等均保持不变。根系统管理员负责管理和维护设备、配置根系统的业务。只有具有虚拟系统管理权限的根系统管理员(本章节后续内容中提及的根系统管理员都是指此类管理员)才可以进行虚拟系统相关的配置,如创建、删除虚拟系统,为虚拟系统分配资源等。

虚拟系统管理员:创建虚拟系统后,根系统管理员可以为虚拟系统创建一个或多个管理员。虚拟系统管理员的作用范围与根系统管理员有所不同:虚拟系统管理员只能进入其所属的虚拟系统的配置界面,能配置和查看的业务也仅限于该虚拟系统;根系统管理员可以进入所有虚拟系统的配置界面,如有需要,可以配置任何一个虚拟系统的业务。

虚拟接口

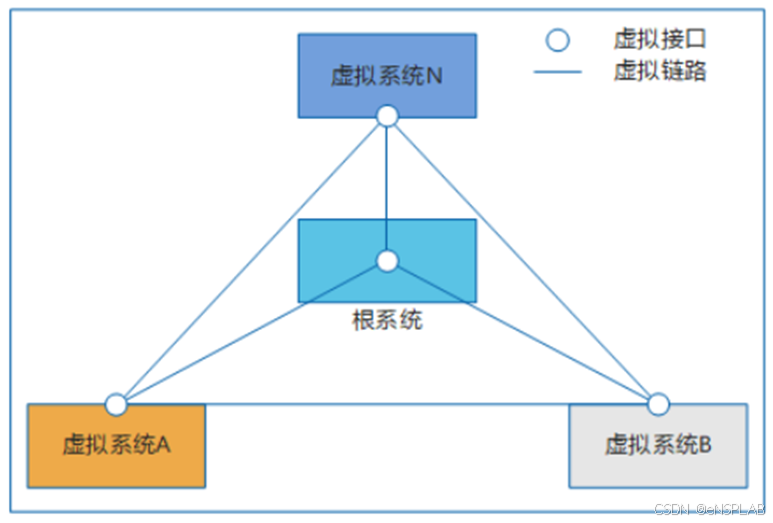

虚拟接口是创建虚拟系统时系统自动为其创建的一个逻辑接口,作为虚拟系统自身与其他虚拟系统之间通信的接口。虚拟接口的链路层和协议层始终是UP的。虚拟接口必须配置IP地址,并加入安全区域,否则无法正常工作。

虚拟接口名的格式为“Virtual-if+接口号”,根系统的虚拟接口名为Virtual-if0,其他虚拟系统的Virtual-if接口号从1开始,根据系统中接口号占用情况自动分配。

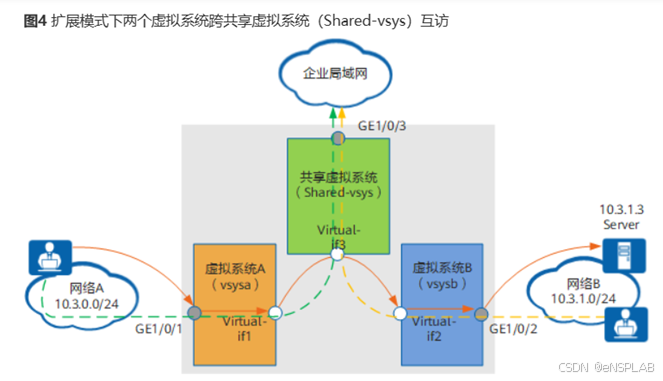

如图所示,各个虚拟系统以及根系统的虚拟接口之间默认通过一条“虚拟链路”连接。如果将虚拟系统、根系统都视为独立的设备,将虚拟接口视为设备之间通信的接口,通过将虚拟接口加入安全区域并按照配置一般设备间互访的思路配置路由和策略,就能实现虚拟系统和根系统的互访、虚拟系统之间的互访。

虚拟系统互访

按照互访角色划分,虚拟系统互访可分为虚拟系统与根系统互访和两个虚拟系统间互访两类

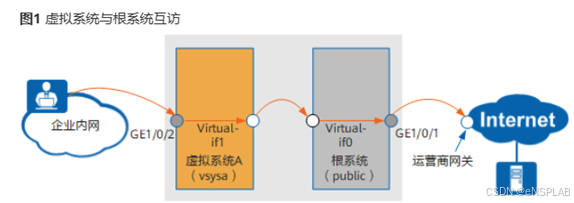

- 虚拟系统与根系统互访:报文在虚拟系统与根系统中都会按照防火墙转发流程进行处理。此种场景一般用于虚拟系统下的企业内网用户通过根系统下的公网接口访问Internet

- 两个虚拟系统互访:FW的虚拟系统之间默认是互相隔离的,不同虚拟系统下的主机不能通信。如果两个虚拟系统下主机有通信的需求,就需要配置策略和路由,使不同虚拟系统能够互访。FW支持两种模式的两个虚拟系统间互访,分别为标准模式和扩展模式。

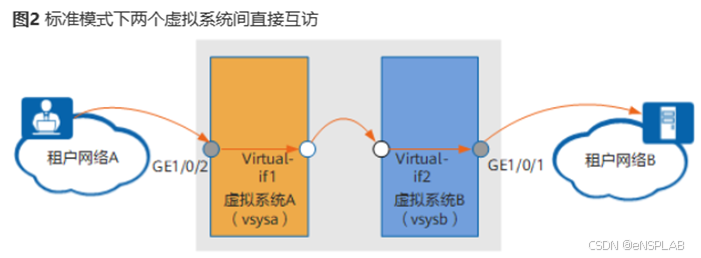

标准模式:可以通过在两个虚拟系统间配置相关策略、路由等实现两个虚拟系统间直接互访同一报文最多只能进行两次转发流程处理,报文经过超过两个虚拟系统即会被丢弃。此种模式一般用于配置不同虚拟系统的内部网络之间两两互访,如图2中租户网络A中的客户端可以直接访问租户网络B中的服务器。

扩展模式:设备引入了共享虚拟系统(Shared-vsys)的概念,通过在FW中创建一个配置为扩展模式的共享虚拟系统作为路由中转,实现两个虚拟系统跨共享虚拟系统互访vsysa和vsysb之间的报文通过Shared-vsys转发,由于将FW配置为扩展模式,同一报文最多可以进行三次转发流程处理,报文从vsysa发出经过Shared-vsys转发到vsysb时不会被丢弃。同时,Shared-vsys可对外连接到某一局域网或云上,与网络A、网络B形成“总部-分支”或“云服务供应商-租户”的关系,网络A与网络B之间传递的报文将在其所属的网络或云内进行转发,实现与外网的隔离。

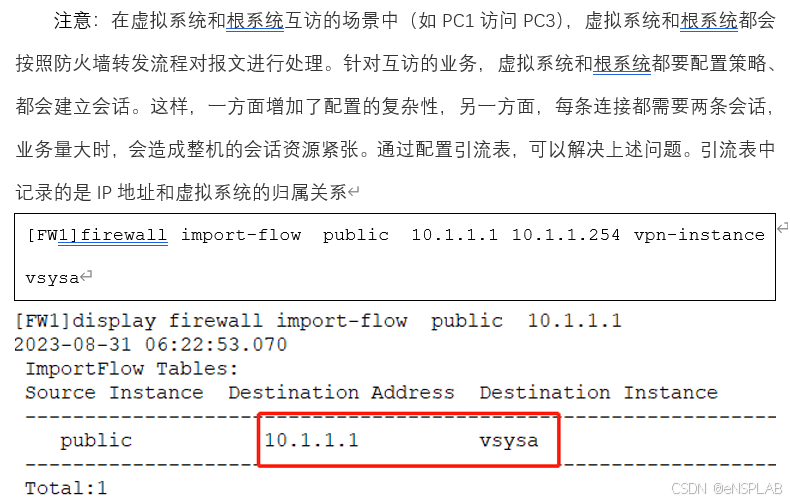

引流表

在虚拟系统和根系统互访的场景中,虚拟系统和根系统都会按照防火墙转发流程对报文进行处理。针对互访的业务,虚拟系统和根系统都要配置策略、都会建立会话。这样,一方面增加了配置的复杂性,另一方面,每条连接都需要两条会话,业务量大时,会造成整机的会话资源紧张。通过配置引流表,可以解决上述问题。引流表中记录的是IP地址和虚拟系统的归属关系。

实验

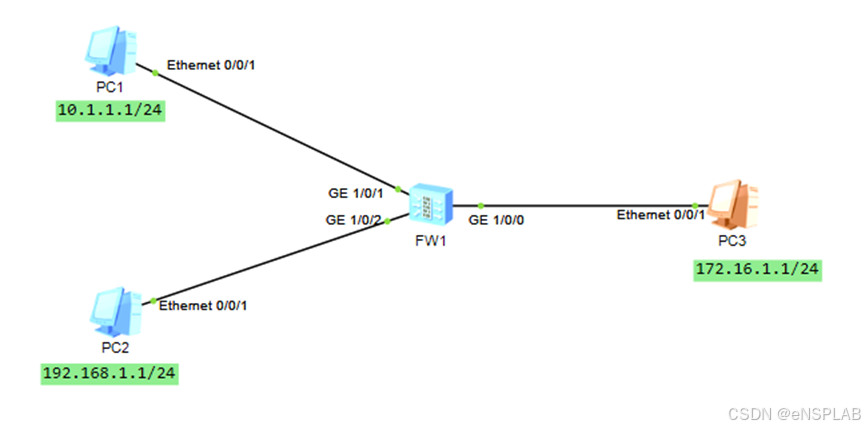

拓扑图

配置

[FW1]interface GigabitEthernet 0/0/0

[FW1-GigabitEthernet0/0/0]ip address 172.16.1.254 24

[FW1-GigabitEthernet0/0/0]quit

[FW1]firewall zone trust

[FW1-zone-trust]add interface GigabitEthernet 1/0/0

#

创建资源类,把可以分配的资源定义好:

[FW1]vsys enable // 开启虚拟系统功能

[FW1]resource-class tech // 创建资源类

[FW1-resource-class-tech]resource-item-limit bandwidth 5 entire

[FW1-resource-class-tech]resource-item-limit session reserved-number 5 maximum 10 // 最少创建5条会话,最多创建10条会话

#

创建虚拟系统

[FW1]vsys name vsysa // 创建虚拟系统,名字为vsysa

[FW1-vsys-vsysa]assign interface GigabitEthernet 1/0/1 // 将接口分配给虚拟系统a(vsysa)

[FW1-vsys-vsysa]assign resource-class tech // 分配资源类

[FW1]vsys name vsysb

[FW1-vsys-vsysb] assign interface GigabitEthernet1/0/2

[FW1-vsys-vsysb] assign resource-class tech

[FW1]switch vsys vsysa // 进入虚拟系统vsysa

<FW1-vsysa>

[FW1-vsysa]interface GigabitEthernet 1/0/1

[FW1-vsysa-GigabitEthernet1/0/1]ip address 10.1.1.254 24

[FW1-vsysa]firewall zone trust

[FW1-vsysa-zone-trust]add interface GigabitEthernet 1/0/1

[FW1-vsysa]firewall zone dmz // virtual-if接口一定要加入区域。

[FW1-vsysa-zone-dmz]add interface Virtual-if 1

[FW1]switch vsys vsysb // 进入虚拟系统vsysa

<FW1-vsysb>sys

[FW1-vsysb]interface GigabitEthernet 1/0/2

[FW1-vsysb-GigabitEthernet1/0/2]ip address 192.168.1.254 24

[FW1-vsysb]firewall zone trust

[FW1-vsysb-zone-trust]add interface GigabitEthernet 1/0/2

[FW1-vsysb]firewall zone dmz

[FW1-vsysb-zone-dmz]add interface Virtual-if 2

[FW1]firewall zone dmz // 进入根墙

[FW1-zone-dmz]add interface Virtual-if 0

现在希望PC1可以访问PC2,要求经过根墙进行中转。

注意:虚拟系统之间不能运行路由协议,建议使用静态路由。

[FW1-vsysa]ip route-static 192.168.1.0 24 public

// vsyva收到一个目的地址是192.168.1.0的报文,从vitrual-if 1接口发送出去,下一跳是根桥的vitrual-if 0的接口

[FW1]ip route-static 192.168.1.0 24 vpn-instance vsysb

[FW1]ip route-static 10.1.1.0 24 vpn-instance vsysa

[FW1-vsysb]ip route-static 10.1.1.0 24 public

根系统不需要配置策略,因为是从virtual-if0接口进和出,在同一个接口不需要配置策略

[FW1-vsysa]security-policy // vsysa上配置

[FW1-vsysa-policy-security]rule name PC1-PC2

[FW1-vsysa-policy-security-rule-PC1-PC2]source-zone trust

[FW1-vsysa-policy-security-rule-PC1-PC2]destination-zone dmz

[FW1-vsysa-policy-security-rule-PC1-PC2]source-address 10.1.1.0 24

[FW1-vsysa-policy-security-rule-PC1-PC2]destination-address 192.168.1.0 24

[FW1-vsysa-policy-security-rule-PC1-PC2]service icmp

[FW1-vsysa-policy-security-rule-PC1-PC2]action permit

#

[FW1-vsysb]security-policy

[FW1-vsysb-policy-security]rule name PC1-PC2

[FW1-vsysb-policy-security-rule-PC1-PC2]source-zone dmz

[FW1-vsysb-policy-security-rule-PC1-PC2]destination-zone trust

[FW1-vsysb-policy-security-rule-PC1-PC2]source-address 10.1.1.0 24

[FW1-vsysb-policy-security-rule-PC1-PC2]destination-address 192.168.1.0 24

[FW1-vsysb-policy-security-rule-PC1-PC2]service icmp

[FW1-vsysb-policy-security-rule-PC1-PC2]action permit

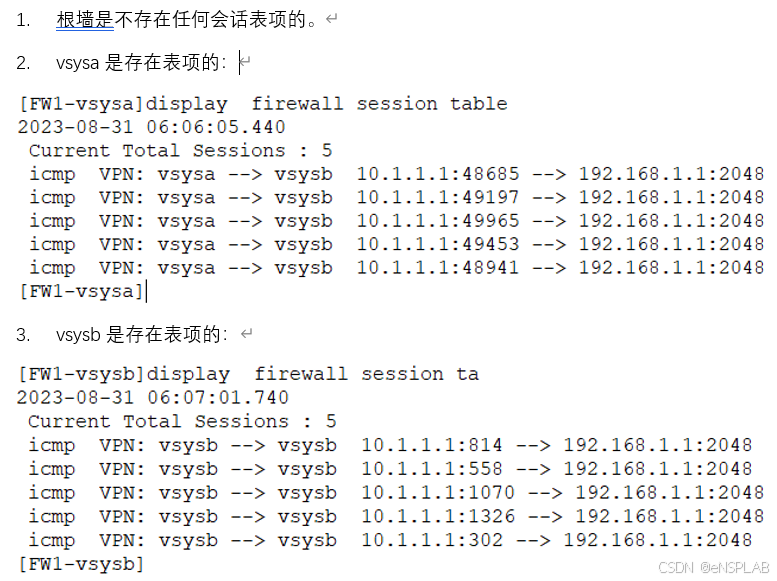

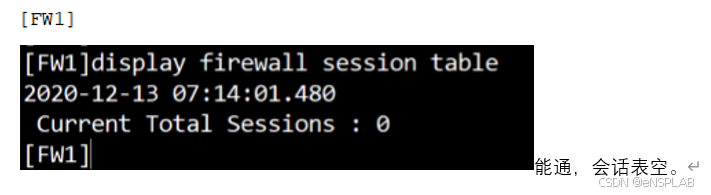

验证

3099

3099

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?