第一节 (反调试)

以某ph的app为例:打印app包名,hook某ph,app运行执行了哪个so文件时app崩了,以及如何删除影响app的文件

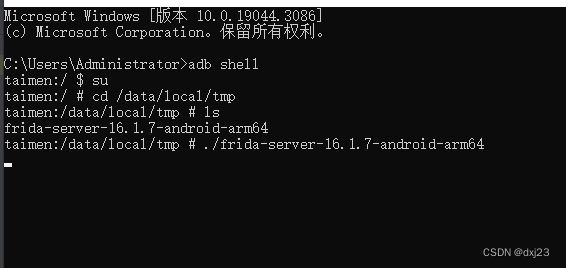

1.运行frida

cmd输入

adb shell

su

cd /data/local/tmp

ls

./frida-server-16.1.7-android-arm64

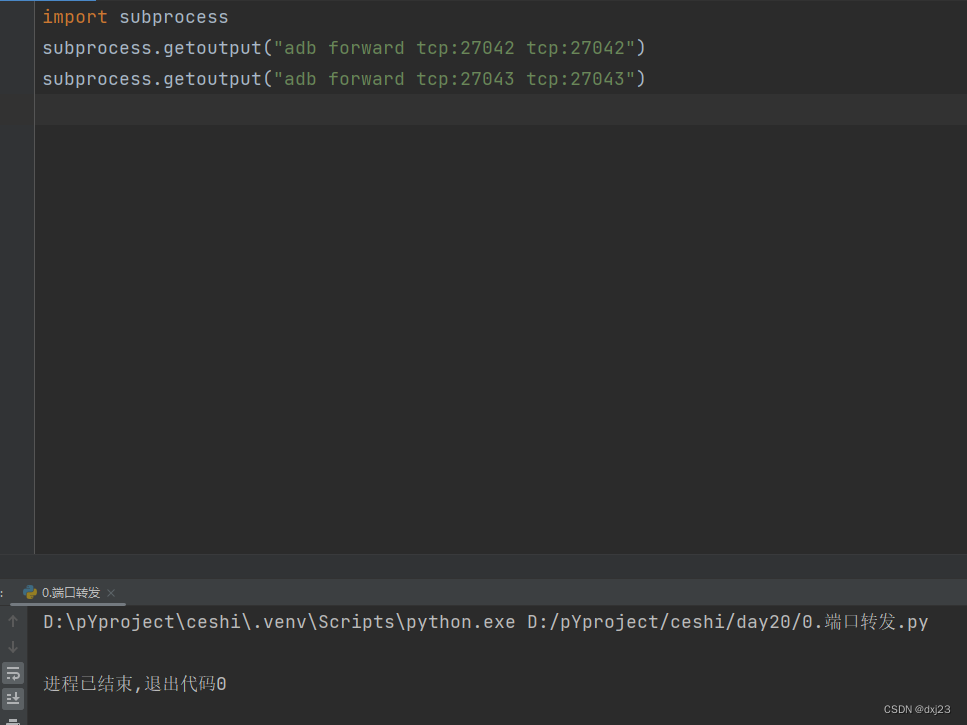

2.执行端口

import subprocess

subprocess.getoutput("adb forward tcp:27042 tcp:27042")

subprocess.getoutput("adb forward tcp:27043 tcp:27043")

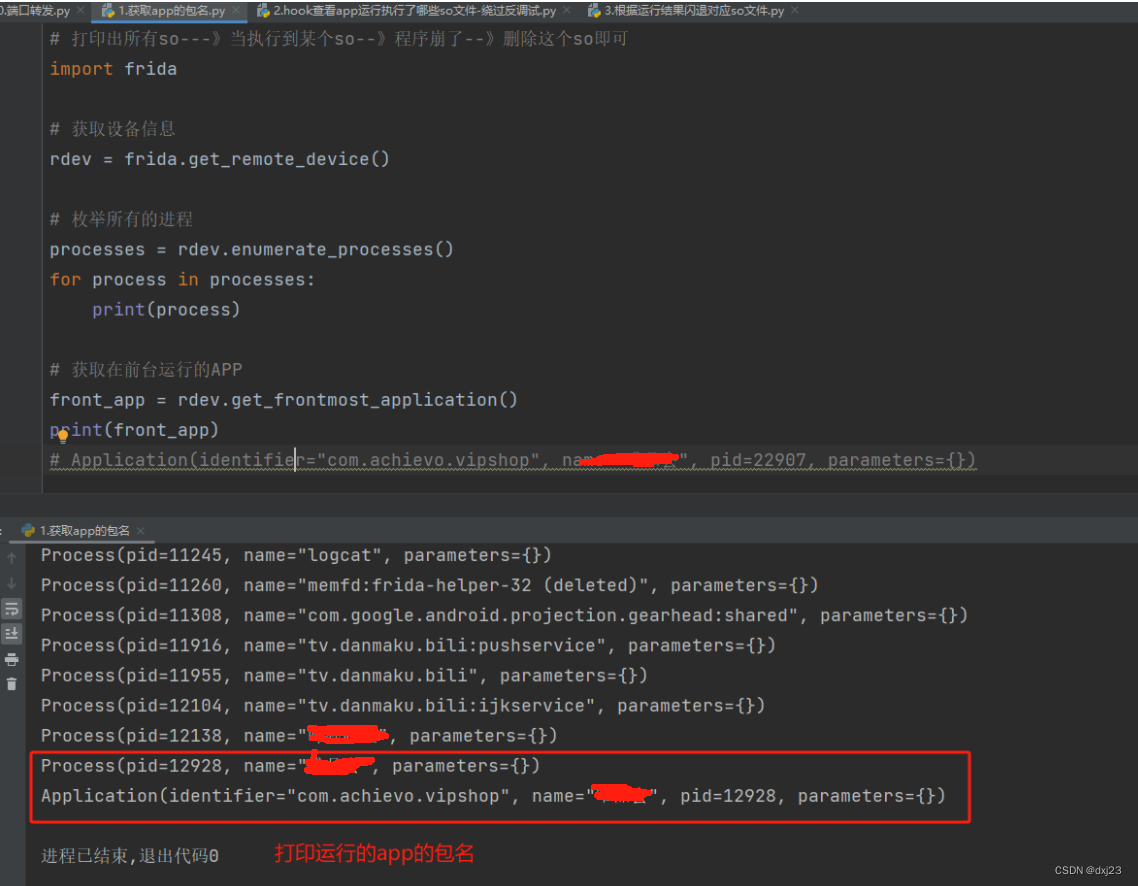

3.打印运行的app的包名

import f

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2万+

2万+