“百度杯”CTF比赛 九月场 123

题目内容:

12341234,然后就解开了

这次题目内容真的就是一点用也没有

1 爆破

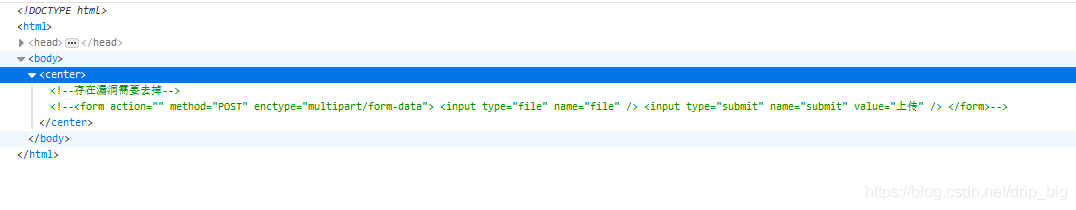

进去就是一个登入界面,看到啥也没想开始尝试注入,直到后来失败多次看了源码:

所以写ctf一进来就看源码真的是个好习惯

<!-- 用户信息都在user.php里 -->

<!-- 用户默认默认密码为用户名+出生日期 例如:zhangwei1999 -->

看起来是要找到user.php,进行爆破,尝试/user.php,既没有报错界面也是空白一片,说明存在但被隐藏,看别人题解后访问/user.php.bak(应该是敏感信息泄露的知识点,与git泄露差不多),访问自动下载备份文件,扔到brupsuite中爆破,如果时间设置为1990到2000,需要爆破的有4000左右,消耗大量时间,大佬们直接推测时间是1990,不知道为何。

结果: lixiuyun

lixiuyun1990

2

看源码

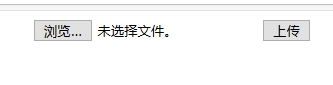

看起来是个上传文件的代码,右键center编辑html,删除注释

看起来是个上传文件的代码,右键center编辑html,删除注释

3 现在看起来变成了文件上传

用brupsuite的重传机制,多次尝试上传文件

用.txt测试:只允许上传.jpg,.png,.gif,.bmp后缀的文件

用.png,gif测试:文件名不合法

所以这是啥都

本文详细介绍了参加“百度杯”CTF比赛九月场123号题目,涉及爆破、文件上传和注入等技术。通过观察和源码分析,解密了user.php的敏感信息,利用Brup Suite进行爆破得到用户名。接着,通过文件上传漏洞,发现服务器对后缀进行了双重过滤,通过测试不同PHP别名,成功上传并触发了view.php。最后,针对注入问题,测试了多种参数组合,揭示了过滤机制。

本文详细介绍了参加“百度杯”CTF比赛九月场123号题目,涉及爆破、文件上传和注入等技术。通过观察和源码分析,解密了user.php的敏感信息,利用Brup Suite进行爆破得到用户名。接着,通过文件上传漏洞,发现服务器对后缀进行了双重过滤,通过测试不同PHP别名,成功上传并触发了view.php。最后,针对注入问题,测试了多种参数组合,揭示了过滤机制。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

599

599

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?