“百度杯”CTF比赛 十月场 Login

1

进去就是一个长得还可以的登入界面,查看源码没看到注释,以为没有,开始对其进行sql注入测试,在 burp suite多次尝试,没找到注入点与注入语句。返回的结果只有error。

// test1 test1 这是藏在源码下方需要下移才看得到的注释;

没啥实际意义,两个:可能是账号密码

试一下登入成功

2

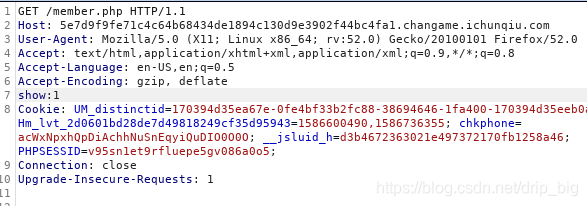

返回页面几乎啥也没有,源代码的也是什么都没显示,刷新截取报文看看有什么。以下是截取的信息,查看是否有可疑参数:

HTTP/1.1 200 OK

Date: Fri, 17 Apr 2020 06:33:54 GMT

Content-Type: text/html;charset=utf-8

Content-Length: 69

Connection: close

Vary: Accept-Encoding

Expires: Thu, 19 Nov 1981 08:52:00 GMT

Cache-Control: no-store, no-cache, must-revalidate, post-check=0,

pre-check=0Pragma: no-cache

show: 0

Vary: Accept-Encoding

X-Via-JSL: 63469a6,-

X-Cache: bypass

(╯‵□′)╯︵┴─┴

大概看了下,其他参数都不太好改,多出来一个show不太常见,而且值为0,计算机中大多数都是遵循非零即真的规则,可以理解为show并未展示。故在发送请求时候添加show:1的值,如下图:

结果返回·包中包含了登入界面的源代码,进行代码分析

<?php

include 'common.php';

$requset = array_merge($_GET, $_POST, $_SESSION, $_COOKIE);

class db

{

public $where;

function __wakeup()

{

if(!empty($this->where))

{

$this-><

本文详细介绍了参与“百度杯”CTF比赛十月场的Login挑战,从发现隐藏注释到尝试SQL注入未果,再到通过分析HTTP报文找到并修改参数show以获取源码。通过对源码的分析,揭示了通过unserialize、gzuncompress和base64_decode等手段获取flag的过程。

本文详细介绍了参与“百度杯”CTF比赛十月场的Login挑战,从发现隐藏注释到尝试SQL注入未果,再到通过分析HTTP报文找到并修改参数show以获取源码。通过对源码的分析,揭示了通过unserialize、gzuncompress和base64_decode等手段获取flag的过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5987

5987

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?