威胁情报(Threat Intelligence)和攻击面管理(Attack Surface Management, ASM)是网络安全领域中的两个关键概念,虽然两者都旨在提升组织的安全防护能力,但它们的核心目标、应用场景和技术手段存在显著差异。以下是两者的详细对比:

---

**1. 定义与核心目标**

#### **威胁情报(Threat Intelligence)**

- **定义**:通过收集、分析和处理外部或内部的威胁数据(如攻击者战术、技术、工具、漏洞利用等),形成可操作的洞察,帮助组织预测、检测和响应潜在威胁。

- **核心目标**:

- 识别当前或未来的威胁来源(如APT组织、勒索软件团伙)。

- 提供攻击者行为模式的上下文信息(如TTPs:战术、技术和程序)。

- 支持主动防御(例如提前阻断恶意IP或域名)。

#### **攻击面管理(ASM)**

- **定义**:持续发现、分类、评估和优化组织暴露在互联网上的数字资产(如服务器、API、云服务、影子IT等),以最小化潜在的攻击入口。

- **核心目标**:

- 识别所有可能被攻击者利用的资产(已知和未知的暴露面)。

- 评估资产的风险等级(如漏洞、配置错误、暴露的敏感数据)。

- 提供修复建议以缩小攻击面(例如关闭不必要的端口或服务)。

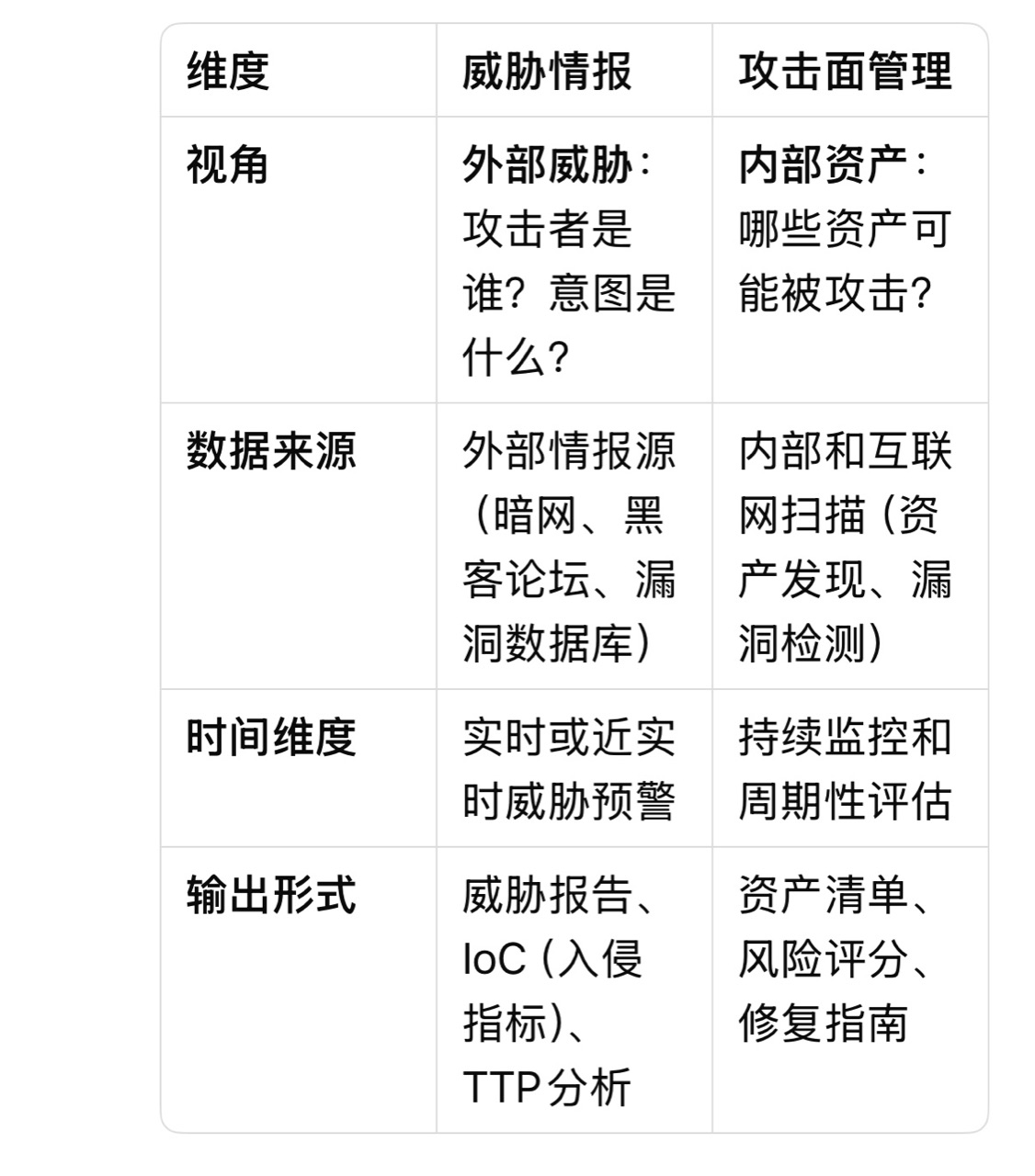

**2. 关注焦点**

**3. 典型应用场景**

#### **威胁情报产品**

- **威胁狩猎(Threat Hunting)**:利用IoC(如恶意IP、哈希值)主动搜索内部网络中的可疑活动。

- **安全运营(SOC)**:通过威胁情报丰富化告警(例如判断某次攻击是否与已知APT组织相关)。

- **漏洞优先级(Vulnerability Prioritization)**:结合漏洞利用情报(如CISA KEV目录)确定补丁修复顺序。

#### **攻击面管理产品**

- **资产发现**:自动识别暴露在外的资产(包括云服务、第三方组件)。

- **风险评估**:检测资产中的漏洞、弱密码、过期证书等问题。

- **合规性检查**:确保资产配置符合安全标准(如GDPR、ISO 27001)。

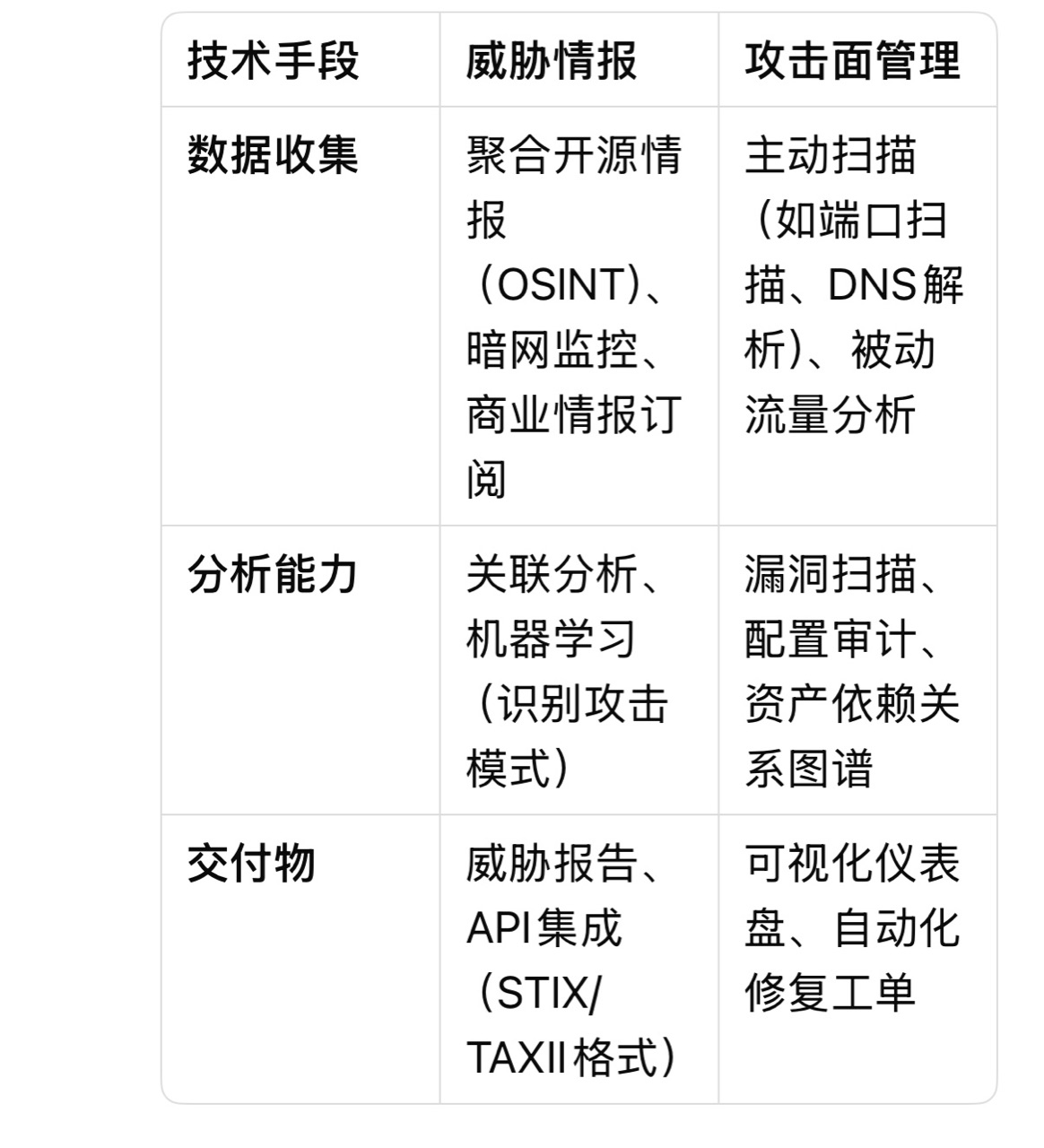

**4. 技术实现差异**

**5. 互补性与协同**

- **威胁情报驱动攻击面管理**:

例如,当威胁情报显示某漏洞(如Log4j)被广泛利用时,ASM工具可快速定位组织内受影响的资产。

- **攻击面数据增强威胁情报**:

已知暴露的资产信息可帮助威胁情报团队评估攻击者可能利用的路径,制定针对性防御策略。

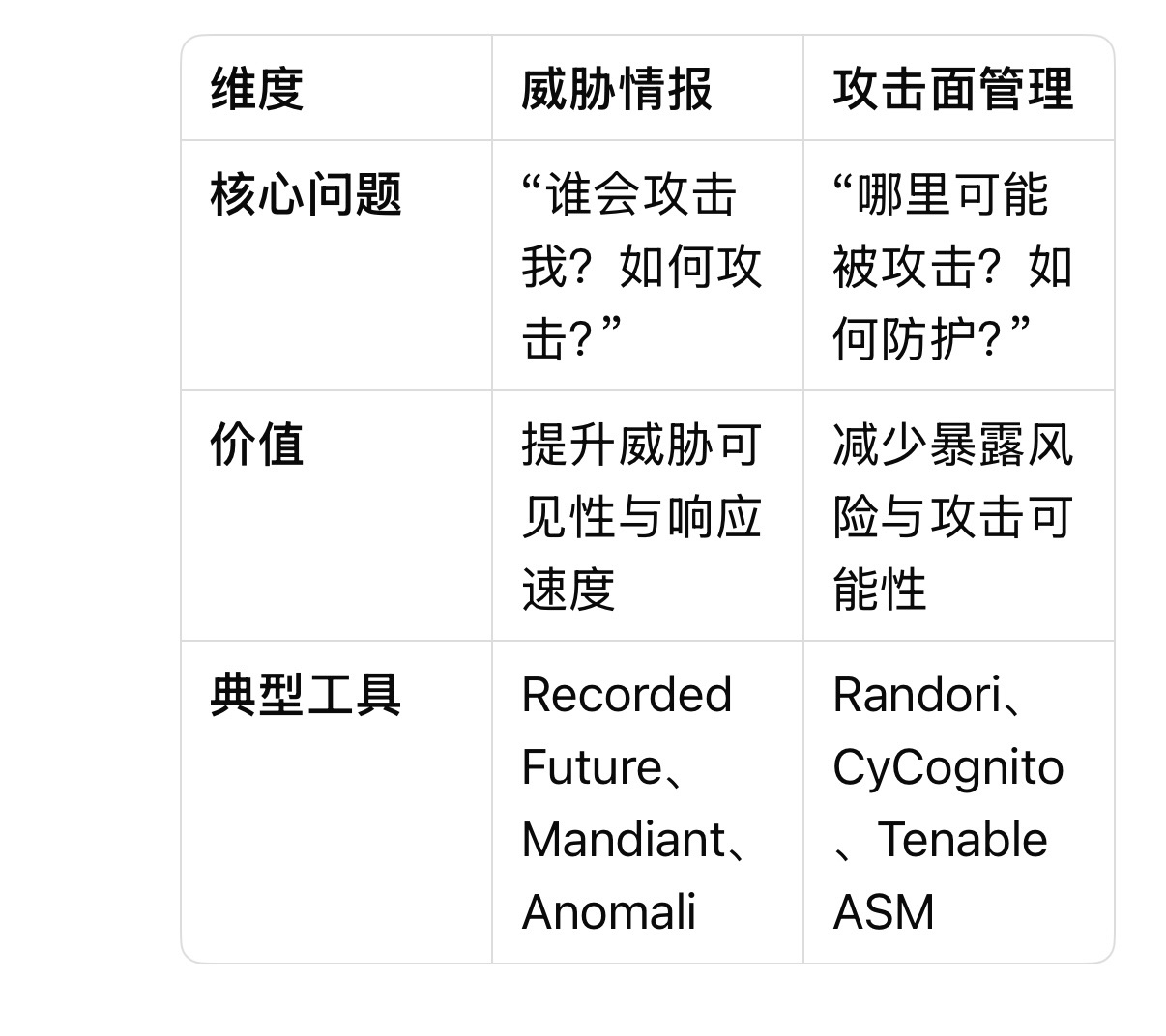

**总结**

两者结合使用可实现“知己知彼”的全面防御:

两者结合使用可实现“知己知彼”的全面防御:

**威胁情报**揭示外部风险,**攻击面管理**消除内部弱点,共同构建主动式安全体系。

1554

1554

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?