Lampiao

实验目的

拿下lampiao靶机root权限和里面的flag

所需内容

脏牛漏洞:

版本:Linux kernel>=2.6.22(2007年发行,到2016年10月18日才修复)

危害:低权限用户利用该漏洞可以在众多Linux系统上实现本地提权

该漏洞具体为,get_user_page内核函数在处理Copy-on-Write(以下使用COW表示)的过程中,可能产出竞态条件造成COW过程被破坏,导致出现写数据到进程地址空间内只读内存区域的机会。修改su或者passwd程序就可以达到root的目的。

Nmap

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

Lampiao靶机:

步骤

网段搜索目标靶机

查看目标靶机的开放端口

提权

找到flag

开始

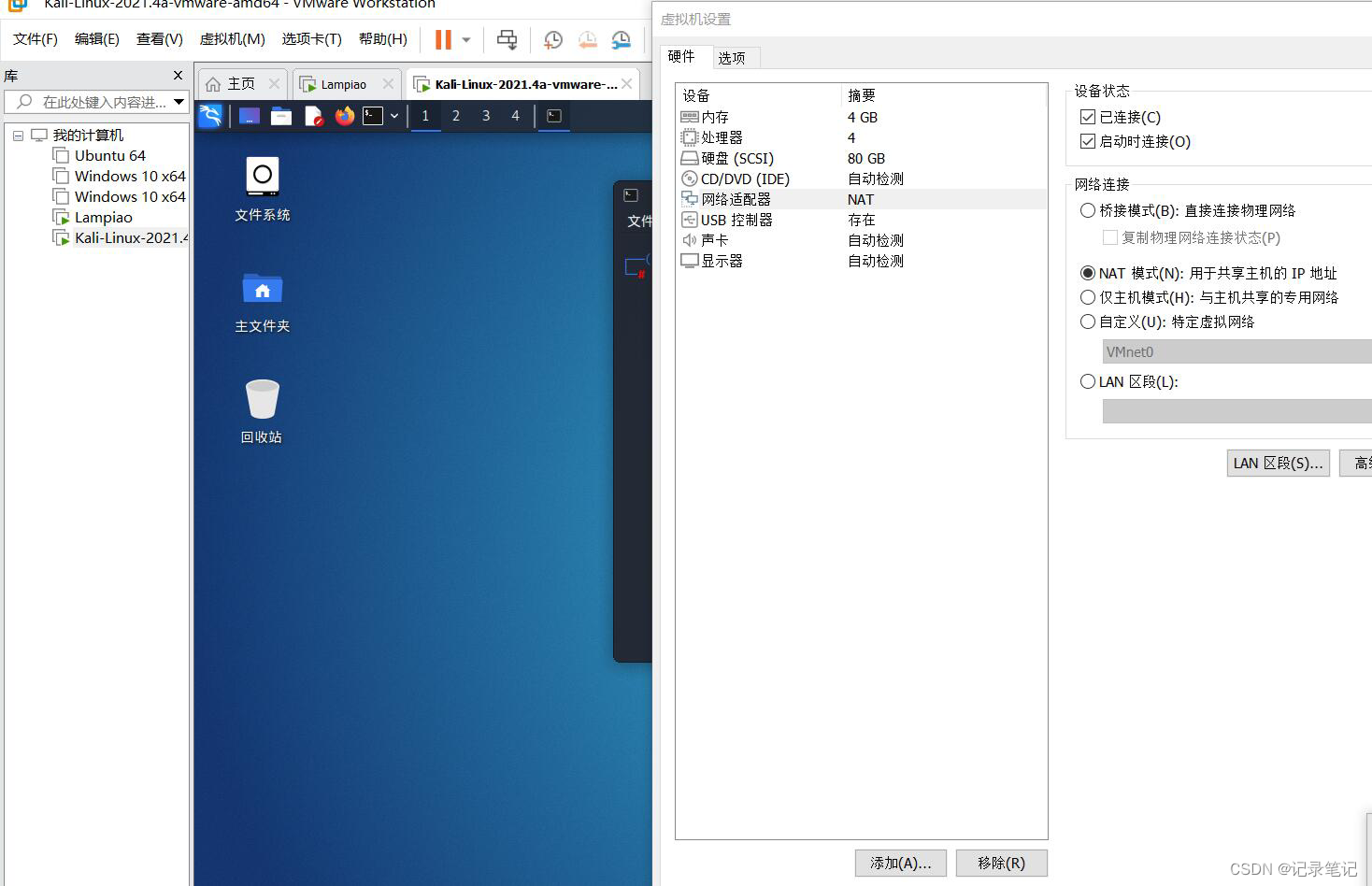

靶机lampiao 网络设置成nat连接模式

Kali也同样设置为nat模式

看下nat模式下网段192.168.15.0

本文详细介绍了如何通过VulnHub的Lampiao靶机实践脏牛漏洞,以获取root权限。首先,通过Nmap扫描靶机的开放端口,发现22SSH、80Web和1898服务。接着,利用Drupal7框架的漏洞尝试提权。最后,通过上传并编译C++文件,成功利用脏牛漏洞修改密码,从而达到提权目的,并找到了flag。

本文详细介绍了如何通过VulnHub的Lampiao靶机实践脏牛漏洞,以获取root权限。首先,通过Nmap扫描靶机的开放端口,发现22SSH、80Web和1898服务。接着,利用Drupal7框架的漏洞尝试提权。最后,通过上传并编译C++文件,成功利用脏牛漏洞修改密码,从而达到提权目的,并找到了flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

816

816

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?