整理 | 苏宓

出品 | 优快云(ID:优快云news)

近年来,员工因为各种原因“报复公司”的事情屡见不鲜,有的删库跑路,有的偷偷改权限,还有的干脆在代码中“投毒”。即便诸多公司严格执行“最小权限”原则,有时候仍是防不胜防。

如今,就连网络安全界巨头 CrowdStrike 也没能幸免。要知道平日里,CrowdStrike 可是保护着数百家企业免受黑客攻击,入侵检测、威胁情报样样齐全。

可就是在这些严密的系统背后,一名员工悄悄把内部系统电脑的屏幕截图交给了黑客,还收了 25,000 美元“报酬”,导致这家以安全性闻名的公司在了自家员工身上摔了跟头。

针对这件事,CrowdStrike 已经证实事件属实,并对该员工进行了解雇,同时正在追究后续责任。

“黑客攻击”演变为“内鬼泄密”事件

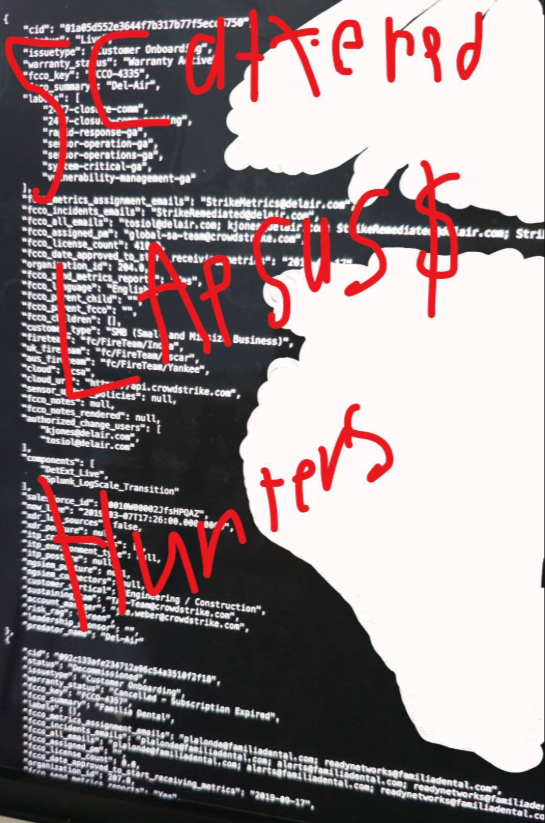

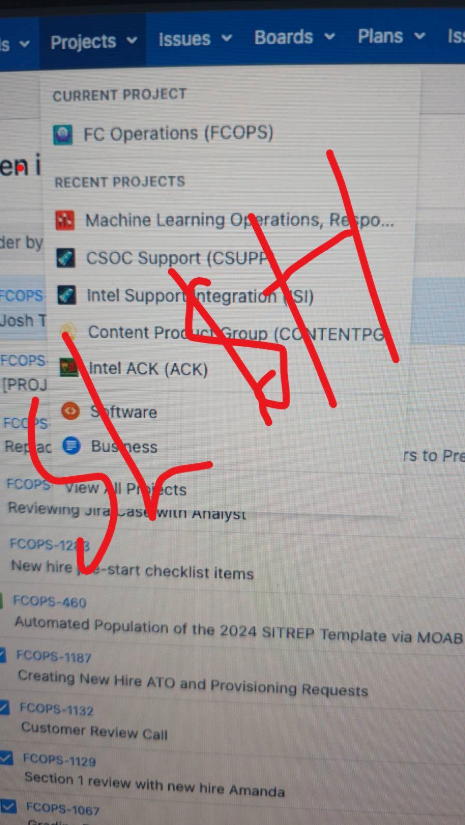

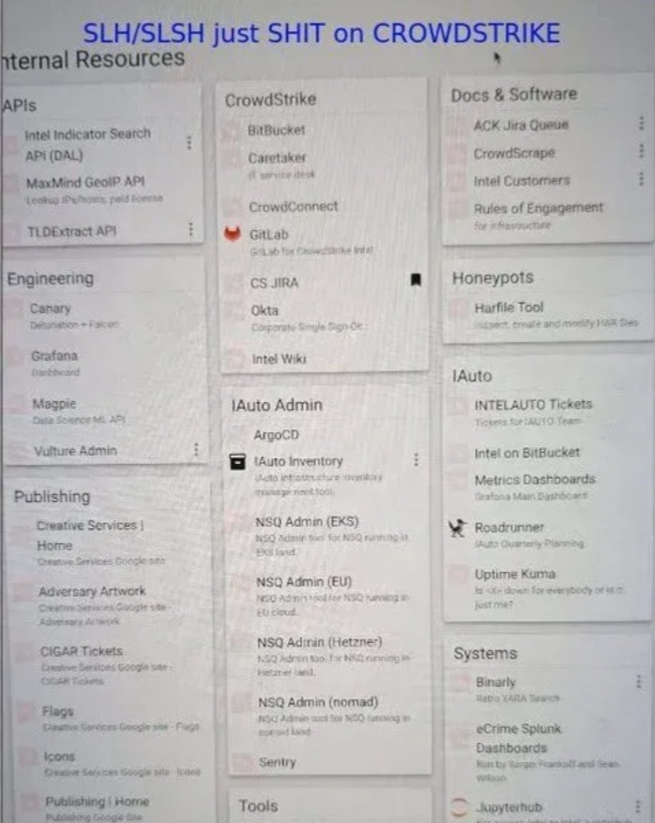

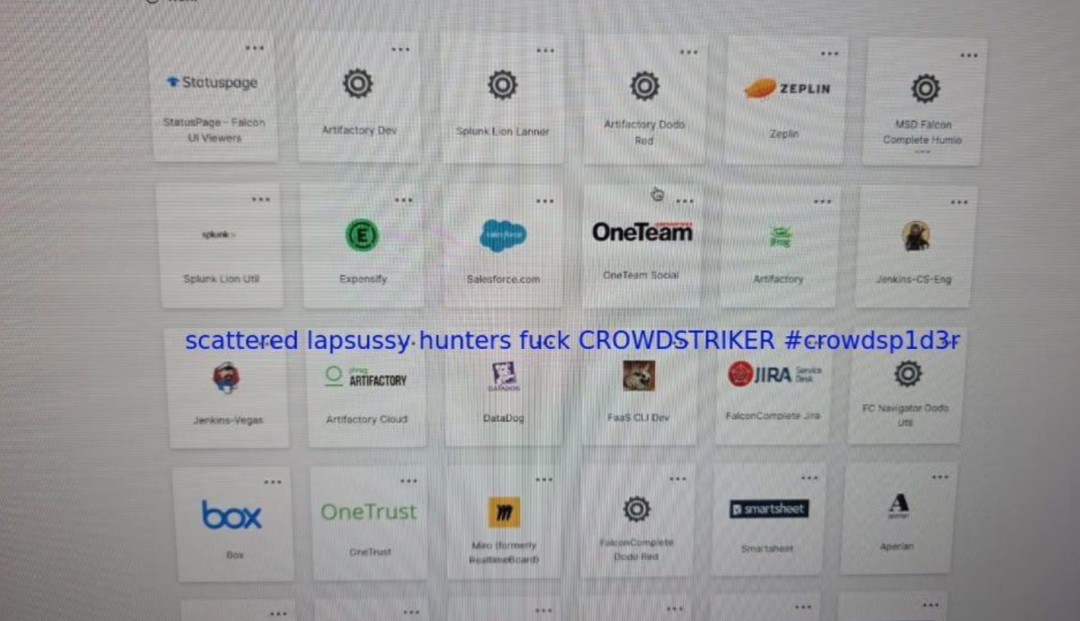

要论事情究竟是为何以及如何发生的,一切的根源还要从上周四谈起。当时一个名为 Scattered Lapsus$ Hunters 的黑客组织在 Telegram 频道上贴出几张“猛料”截图,声称他们成功获取了 CrowdStrike 内部环境的访问权限。

截图显示,泄露的内容不仅能看到 CrowdStrike 的内部仪表盘,甚至还有用于员工登录公司应用的 Okta 单点登录(SSO)面板链接。

乍一看,完全像是一次成功的入侵现场。

对此,黑客们自己的说法是,这些截图证明了他们利用第三方供应商 Gainsight(通常用于客户管理)渗透进入了 CrowdStrike 内部系统,也把这次包装成了又一次成功的供应链攻击事件。

之所以称之为“又一次”,是因为查阅维基百科可以发现,“Scattered Lapsus$ Hunters” 是近年来频繁出现在企业安全事件中的黑客联合体,他们由原 ShinyHunters、Scattered Spider 和 Lapsus$ 等组织联合而成。

自今年初以来,这个黑客组织动作频频,入侵过多家公司。

此前他们曾公开喊话,宣称对捷豹路虎遭遇的大规模网络攻击负责。当时,他们利用泄露的微软 Azure 凭证入侵系统,盗走了超过 1.6TB 的数据。事件导致捷豹路虎不得不紧急关闭关键 IT 系统,相关生产线停摆了将近四周,那个季度的损失高达约 1.96 亿英镑(约 2.2 亿美元)。

就在上周,这个组织又对外声称,他们窃取了 200 多家公司托管在 Salesforce 上的数据。Salesforce 随后确认,确实有“部分客户的数据”被盗,而攻击入口正是由 Gainsight 发布、多个客户使用的应用程序。黑客在 Telegram 上列出的受影响企业名单中,全是大名鼎鼎的公司,包括 LinkedIn、GitLab、Atlassian、Thomson Reuters、Verizon、F5、SonicWall、DocuSign、Malwarebytes 等。

基于这群人此前的劣迹,黑客一开口,难免让不少企业神经紧绷、纷纷开始排查。

不过,剧情很快反转。

随着更多内部消息被披露,这次所谓的“供应链攻击”实际上并不是黑客炫耀的那样,而是 CrowdStrike 内部员工的“背叛”导致的。

根据外媒 BleepingComputer 的报道,CrowdStrike 发言人证实,公司在上个月的一次内部调查中注意到有员工行为异常。

进一步跟进后,他们发现这名员工竟然私下把自己的电脑屏幕截图发给了外部黑客。而在 Telegram 上流出的那些截图,正是由这名员工传出去的。

把内部截图以 25000 美元对外“出售”

事件背后的细节同样令人咋舌。

据黑客自己透露,他们曾向这名内部人员支付约 25,000 美元,以换取对 CrowdStrike 网络的访问权限。

最终,他们确实拿到了对方提供的 SSO(单点登录)认证 Cookie,这种 Cookie 等于是让黑客跳过用户名和密码验证,直接以员工身份进入系统,相当于给了他们一把“万能钥匙”。

然而,事情并未按照黑客的计划发展。CrowdStrike 的内部安全监控系统侦测到了异常行为,立即断开了该员工的网络访问权限。

CrowdStrike 发言人透露:“我们上个月已经识别并终止了这名可疑员工的访问权限。虽然他把屏幕截图泄露给了外部人士,但我们的系统并未遭到入侵,客户的数据安全始终处于保护之下。”

目前,这起案件已经移交给相关执法机构继续处理。而这名员工为什么要这么做,原因尚未可知。

这意味着,虽然敏感信息被泄露,但公司的防护体系仍然有效,防止了黑客对客户数据的直接入侵。

更进一步的调查显示,这群黑客的目的似乎不仅仅是“看一眼 CrowdStrike 的内部系统”这么简单。

据悉,他们还尝试向这名内部人员购买 CrowdStrike 针对其他黑客团伙(例如 ShinyHunters、Scattered Spider)的威胁情报报告。这类报告往往包含攻击路径分析、漏洞利用细节以及防御策略,如果落入攻击者手里,无异于把“对付黑客的攻略”反手交给黑客。

幸运的是,这笔买卖并未成功。

千防万防,“人”最难防

整体来看,CrowdStrike 这次事件虽然没有造成严重损失,但对整个行业敲响了警钟。

对此,也有网友表示不解,CrowdStrike 究竟做了什么导致了员工的“背叛”:

2.5 万美元?认真吗?你们给员工的薪水到底是多少,才会觉得这种决定听起来还能算合理?

要是我来做,我肯定会换个方式、而且能做得更好。首先,我会告诉 CrowdStrike 的老板,有黑客来联系我了,然后说明我打算收他们 2.5 万美元,再给他们一些看起来真实但其实是诱捕网络里的假访问 cookie。这样一来,我们就把骗子给骗了。

话虽如此,近年来,内部员工的“背叛”事件也确实是频繁发生:

今年 3 月,一名前“不满现状”的员工在原公司部署所谓“kill switch(杀死开关)”,导致系统瘫痪,被判定“故意损害受保护的计算机”;

2021 年,一名程序员在被裁后黑进前东家系统,冒充外包人员“一键重置”2500 个账号,使公司业务瞬间停摆,损失高达 86.2 万美元。

......

各类安全从业者都在警告这一风险正迅速上升。Chris Linnell(Bridewell 数据隐私副总监)评价道,这起事件凸显了一个事实:要彻底防范此类内部事件几乎不可能。内部人员本身就拥有合法凭证,并对企业内部系统了如指掌,这意味着他们可以在不被察觉的情况下绕过安全控制,造成巨大破坏。

他说:“恶意内部人员活动是组织面临的最昂贵、最棘手的网络安全威胁之一。与外部攻击不同,这类事件利用的是‘信任’和‘授权访问’,这让检测与补救变得困难得多。”

那么,企业该如何应对内部威胁?

Linnell 建议采用分层防御策略:技术层面包括行为分析工具(监测异常行为)、数据防泄漏(DLP)工具、以及对敏感数据和网络活动的实时监控。

他补充说:“组织应该强制实施严格的访问控制,包括最小权限原则、多因素认证(MFA)以及定期的权限审查。”

“更进一步的措施还包括动态水印、屏幕截图阻止等技术,既能震慑潜在泄密者,也能用于追踪泄露来源;而自适应防护技术可以在检测到异常行为时自动撤销访问权限。”

“内部风险不是一个靠单一工具就能解决的问题——它需要一个整体、主动的策略来保护敏感数据并维护组织的信任体系。”

但防护不仅仅是技术问题,更是“人”的问题。企业还应制定清晰的政策和处罚机制,招聘环节进行背景调查,并对高风险岗位定期复审。

参考链接:

https://www.bleepingcomputer.com/news/security/crowdstrike-catches-insider-feeding-information-to-hackers/#shinyhunters

https://www.itpro.com/security/cyber-attacks/crowdstrike-insider-attack-wake-up-call

推荐阅读:

C++之父亲临北京,AI 原生时代最值得参加的系统软件技术大会日程发布

我在大理写代码

“Linux真正的活不是我在干”,Linus爆料近况:近20年不做程序员、没碰过AI编程、压力全来自于“人”

【活动分享】2025 年是 C++ 正式发布以来的 40 周年,也是全球 C++ 及系统软件技术大会举办 20 周年。这一次,C++ 之父 Bjarne Stroustrup 将再次亲临「2025 全球 C++及系统软件技术大会」现场,与全球顶尖的系统软件工程师、编译器专家、AI 基础设施研究者同台对话。

本次大会共设立现代 C++ 最佳实践、架构与设计演化、软件质量建设、安全与可靠、研发效能、大模型驱动的软件开发、AI 算力与优化、异构计算、高性能与低时延、并发与并行、系统级软件、嵌入式系统十二大主题,共同构建了一个全面而立体的知识体系,确保每一位参会者——无论是语言爱好者、系统架构师、性能优化工程师,还是技术管理者——都能在这里找到自己的坐标,收获深刻的洞见与启发。详情参考官网:https://cpp-summit.org/

241

241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?