Weblogic 未授权任意文件上传漏洞(CVE-2018-2894)

漏洞概述:

-WebLogic 存在两个未授权访问页面分别为/ws_utc/begin.do,/ws_utc/config.do,通过该两个页面可以直接上传webshell.

漏洞版本:

- weblogic 10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3

漏洞搭建:

https://vulhub.org/#/environments/weblogic/CVE-2018-2894/

漏洞复现:

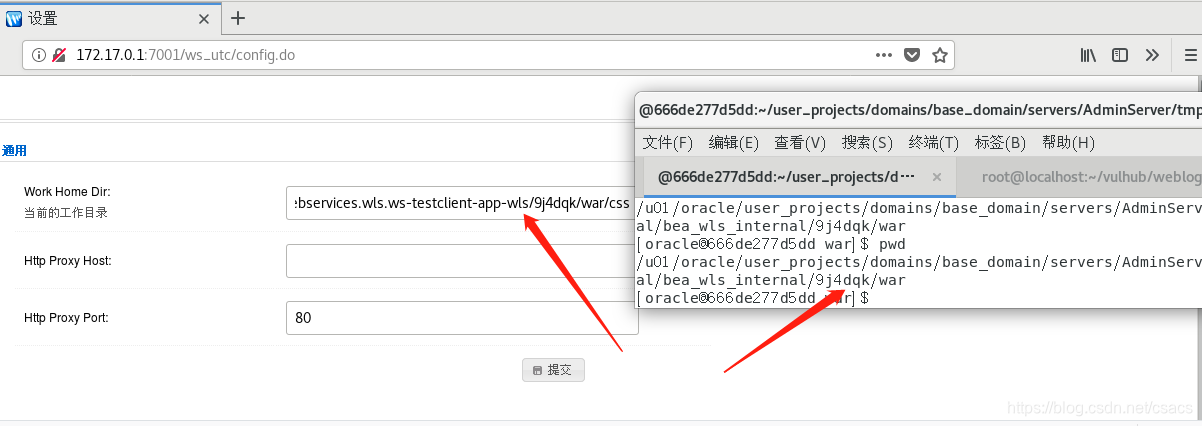

- ws_utc/config.do页面上传

首先访问/ws_utc/config.do,首先设置一下路径,因为默认上传目录不在Web目录无法执行webshell,可以设置一下路径,这里设置为/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/css(css访问不需要任何权限)

然后提交保存,在安全里面添加上传webshell,

本文详细介绍了Weblogic中CVE-2018-2894漏洞,该漏洞允许未授权用户通过/ws_utc/begin.do和/ws_utc/config.do页面上传webshell。受影响的版本包括10.3.6.0, 12.1.3.0, 12.2.1.2和12.2.1.3。复现过程包括设置上传路径和利用config.do页面上传webshell。修复措施包括限制页面访问权限和升级Weblogic到最新版。"

86566998,8242733,强化学习详解:MDP、值函数与策略迭代,"['强化学习', 'MDP', '策略迭代', '值迭代', '模型自由']

本文详细介绍了Weblogic中CVE-2018-2894漏洞,该漏洞允许未授权用户通过/ws_utc/begin.do和/ws_utc/config.do页面上传webshell。受影响的版本包括10.3.6.0, 12.1.3.0, 12.2.1.2和12.2.1.3。复现过程包括设置上传路径和利用config.do页面上传webshell。修复措施包括限制页面访问权限和升级Weblogic到最新版。"

86566998,8242733,强化学习详解:MDP、值函数与策略迭代,"['强化学习', 'MDP', '策略迭代', '值迭代', '模型自由']

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1609

1609

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?