简介

账号:root 密码:linuxruqin ssh root@IP 1.web目录存在木马,请找到木马的密码提交 2.服务器疑似存在不死马,请找到不死马的密码提交 3.不死马是通过哪个文件生成的,请提交文件名 4.黑客留下了木马文件,请找出黑客的服务器ip提交 5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

启动环境,直接ssh连接

1.web目录存在木马,请找到木马的密码提交

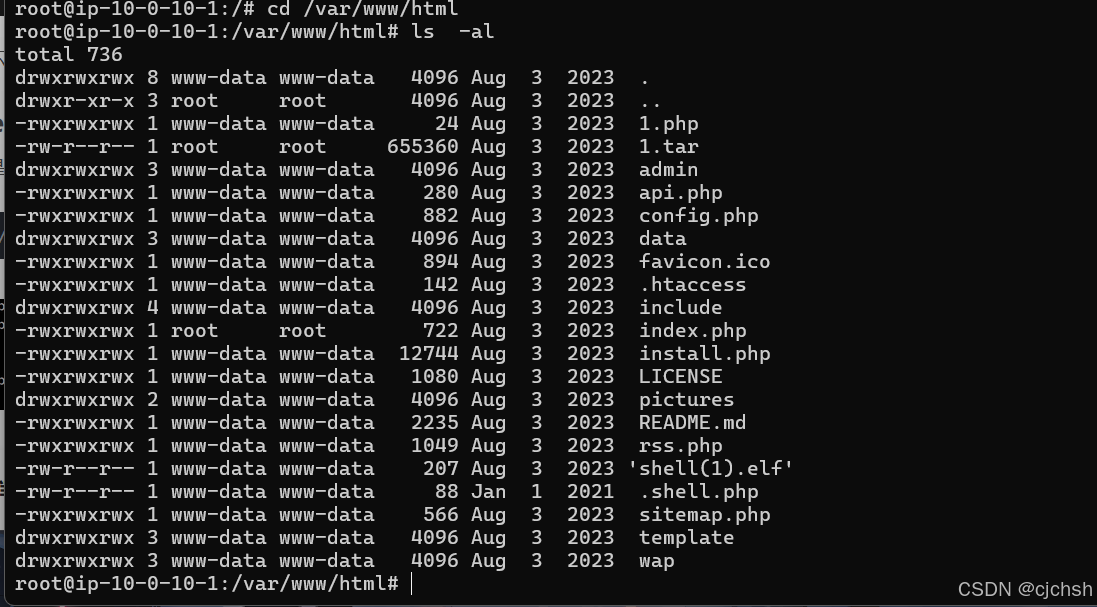

因为是web目录,直接进入到根目录

cd /var/www/html

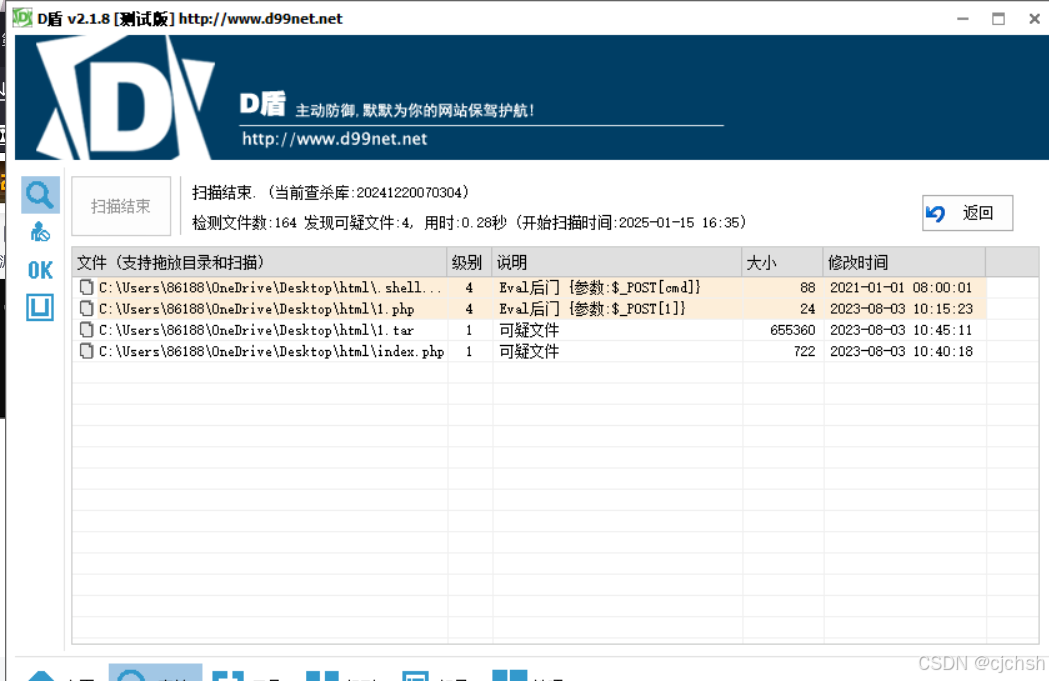

web目录存在木马,将他拖到工具D盾中发现

第一个flag{1}

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

728

728

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?