一、渗透测试的定义

渗透测试(Penetration Testing),也称为“笔测”,是一种通过模拟恶意攻击者的技术和手段,来评估计算机系统、网络、应用程序或其他信息技术基础设施安全性的服务。其目的是在攻击者利用安全漏洞之前发现并修复它们,从而保障系统安全。

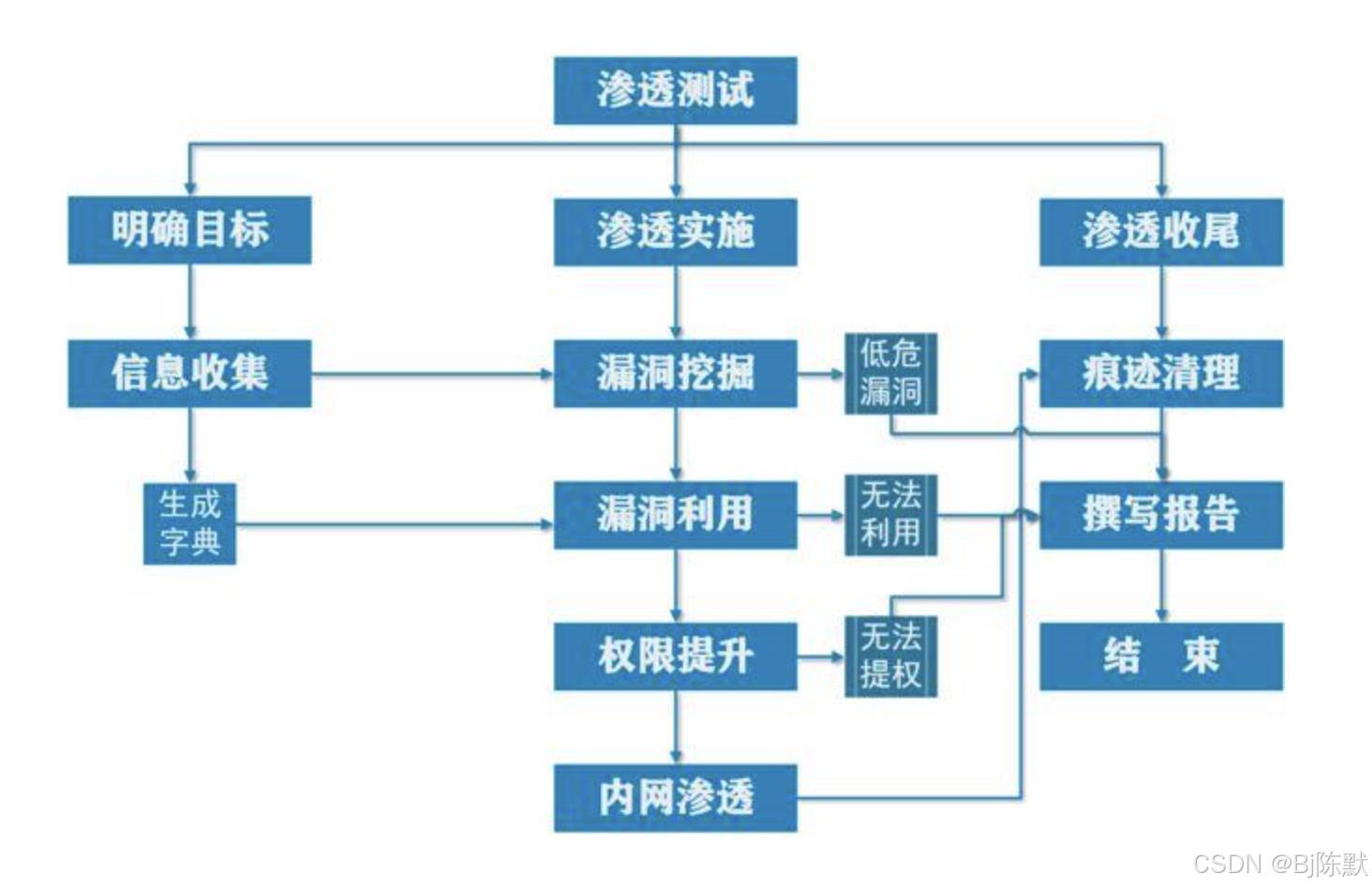

二、渗透测试的主要阶段

(一)规划与侦察阶段

1. 确定目标和范围

明确测试的目标系统,例如是一个特定的Web应用程序、内部网络、移动应用还是整个企业的IT基础设施。范围定义包括IP地址范围、域名、应用程序功能模块等。例如,对于一个电商网站的渗透测试,范围可能包括网站前端的用户注册登录模块、商品展示与购买模块,以及后端的订单处理和库存管理系统等相关接口。

2. 信息收集

这是侦察阶段的核心部分。收集的信息包括目标系统的域名信息(如域名注册商、注册日期、过期日期等)、网络拓扑结构(通过工具如Traceroute来了解数据包在网络中的传输路径,从而推测网络架构)、开放的端口(使用Nmap等工具扫描目标系统开放的TCP和UDP端口,如常见的HTTP服务使用的80端口、HTTPS使用的443端口等)和运行的服务(通过端口扫描和服务指纹识别技术确定目标系统运行的软件和服务版本,因为不同版本可能存在不同的安全漏洞,例如确定目标服务器运行的是Apache HTTP Server 2.4.52版本)。

还会收集有关公司员工的信息,例如从社交媒体平台、公司网站等渠道获取员工姓名、职位、联系方式等。这些信息可能会被用于社会工程学攻击,如通过伪装成公司内部人员来获取更多敏感信息。

(二)扫描阶段

1. 网络扫描

使用专业工具对目标网络进行扫描,如Nmap。它可以发现目标网络中的活跃主机、开放的端口以及端口上运行的服务。例如,Nmap可以通过发送不同类型的数据包来判断端口的状态是开放(Open)、关闭(Closed)还是被过滤(Filtered)。对于开放的端口,进一步确定其服务类型和版本,这有助于发现可能存在的已知漏洞。

2. 应用程序扫描

对于Web应用程序,会使用工具如Acunetix、AppScan等。这些工具可以检查应用程序是否存在SQL注入、跨站脚本攻击(XSS)、文件包含漏洞等常见的Web安全漏洞。以SQL注入为例,扫描工具会尝试在应用程序的输入框(如登录框、搜索框等)中注入SQL语句,看是否能够绕过身份验证或者获取未授权的数据访问权限。

(三)漏洞利用阶段

1. 验证漏洞的真实性和危害性

在发现潜在漏洞后,渗透测试人员会尝试利用这些漏洞来确定其真实性和危害性。例如,如果发现了一个疑似的远程代码执行漏洞,测试人员会尝试通过构造特定的攻击代码来在目标系统上执行命令,如在Linux系统上尝试执行“ls -l”命令来查看文件列表,以验证漏洞是否确实存在并且可以被利用来获取系统控制权。

2. 权限提升

如果成功利用了一个低权限的漏洞进入系统,测试人员会尝试通过各种技术来提升权限。例如,在Windows系统中,可能会利用操作系统的漏洞或者配置错误来从普通用户权限提升到管理员权限,从而能够访问更多的敏感信息和系统资源。

(四)后渗透阶段

1. 数据窃取与篡改演示

为了展示漏洞的严重性,渗透测试人员可能会模拟数据窃取行为。例如,在一个企业内部网络中,通过利用漏洞获取数据库访问权限后,将客户的敏感信息(如姓名、信用卡号码、联系方式等)进行提取并保存。还会模拟数据篡改,如修改订单系统中的订单金额或者商品数量等关键数据,以展示可能造成的严重后果。

2. 横向移动

测试人员会尝试在已渗透的网络环境中进行横向移动,即从一个被攻破的主机移动到其他主机。例如,通过在已控制的主机上查找其他主机的登录凭证(如SSH密钥、Windows共享文件夹的账号密码等),从而进一步扩大攻击范围,这有助于评估攻击者在真实环境中可能造成的破坏程度。

(五)报告阶段

1. 撰写详细报告

报告包括渗透测试的目标、范围、使用的工具和方法、发现的漏洞及其详细信息(如漏洞类型、位置、危害程度等)。对于每个漏洞,还会提供相应的修复建议。例如,如果发现了一个XSS漏洞,建议开发人员对用户输入进行严格的过滤和验证,对输出进行编码,以防止恶意脚本的执行。

2. 与客户沟通和讲解

渗透测试人员需要向客户(被测试的组织)沟通测试结果,解释发现的漏洞及其潜在风险。这有助于客户理解安全状况,并能够根据报告中的建议及时采取措施来修复漏洞,提升系统安全性。

三、渗透测试的常用工具

Nmap:用于网络扫描,能够快速发现目标网络中的活跃主机、开放端口和运行的服务。它有多种扫描方式,如TCP SYN扫描、UDP扫描等,可以根据不同的需求灵活选择。

Metasploit:这是一个非常强大的漏洞利用框架。它包含了大量的已知漏洞利用模块,可以帮助渗透测试人员快速验证漏洞并进行攻击。例如,它有针对各种操作系统和应用程序的远程代码执行、权限提升等模块。

Wireshark:主要用于网络数据包分析。在渗透测试中,可以通过捕获和分析网络数据包来了解网络通信情况,发现异常的通信行为,如数据泄露、恶意软件通信等。例如,在检测网络中是否存在中间人攻击时,Wireshark可以通过分析数据包的源地址、目的地址、协议等信息来判断。

四、渗透测试的重要性

发现潜在安全风险:在网络安全威胁日益复杂的今天,企业和组织的信息系统面临着各种各样的攻击。渗透测试能够主动发现系统中的安全漏洞,包括那些尚未被攻击者利用的隐藏漏洞,从而提前采取措施进行修复,降低安全事故的发生概率。

满足合规要求:许多行业和监管机构要求企业定期进行安全评估,包括渗透测试。例如,金融行业的数据安全法规要求金融机构定期对其信息系统进行安全性测试,以确保客户资金和信息的安全。通过渗透测试,企业可以证明其在网络安全方面的合规性。

提升安全意识:渗透测试过程中展示的攻击场景和漏洞危害,可以让企业的管理人员、开发人员和普通员工更加直观地认识到网络安全的重要性。这有助于在整个组织内部形成良好的安全文化,促使大家在日常工作中更加重视安全措施的实施。

1461

1461

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?