声明:本文章中所有内容仅供学习交流使用,不用于其他任何目的,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

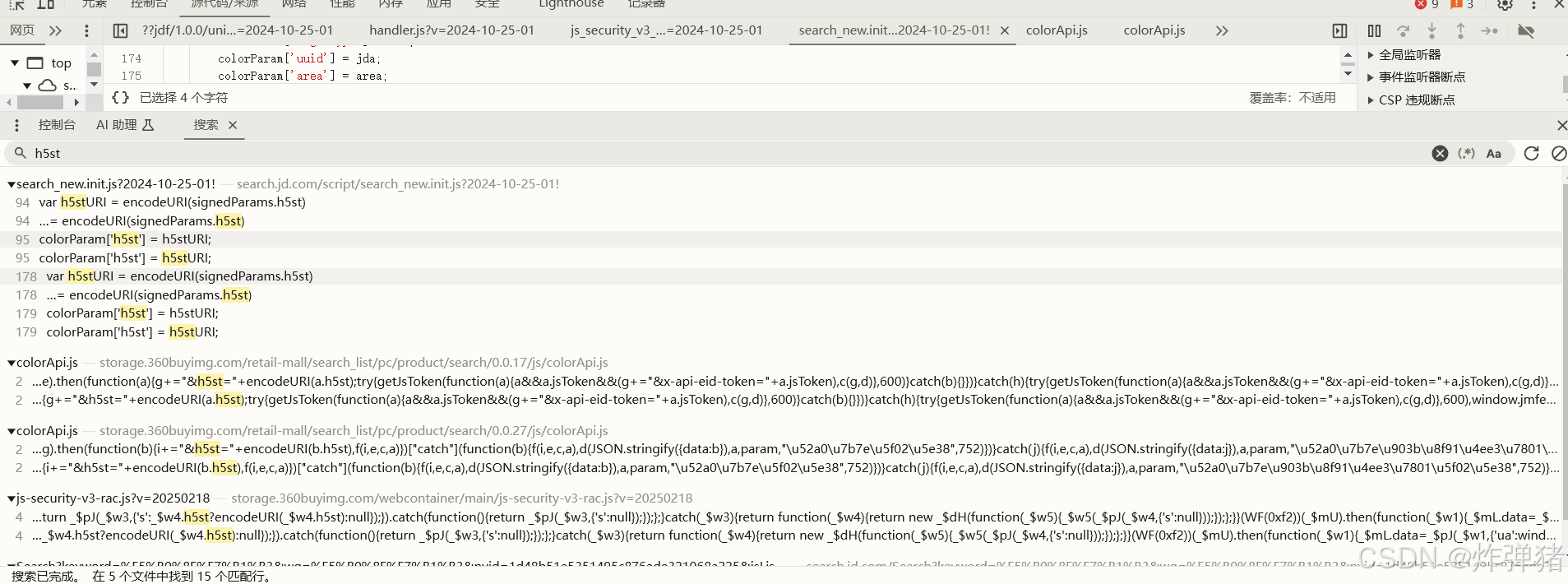

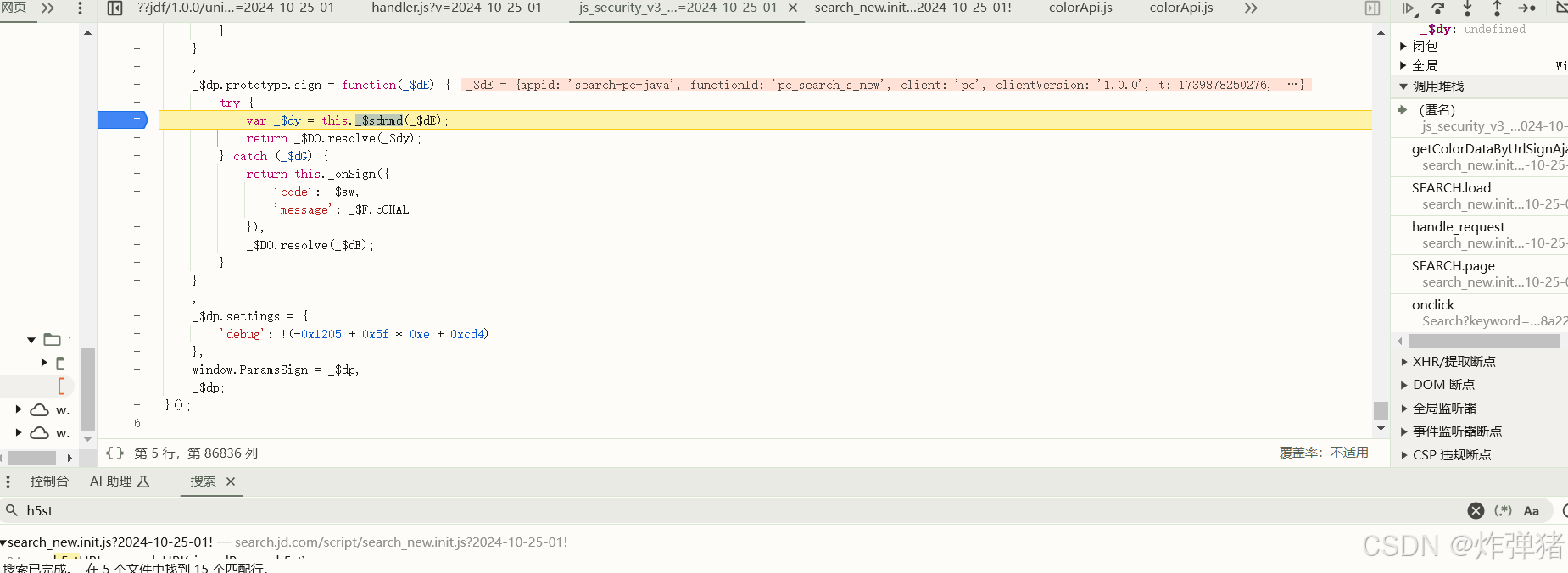

直接关键词定位搜索h5st

有15个,一个一个打上断点就好,

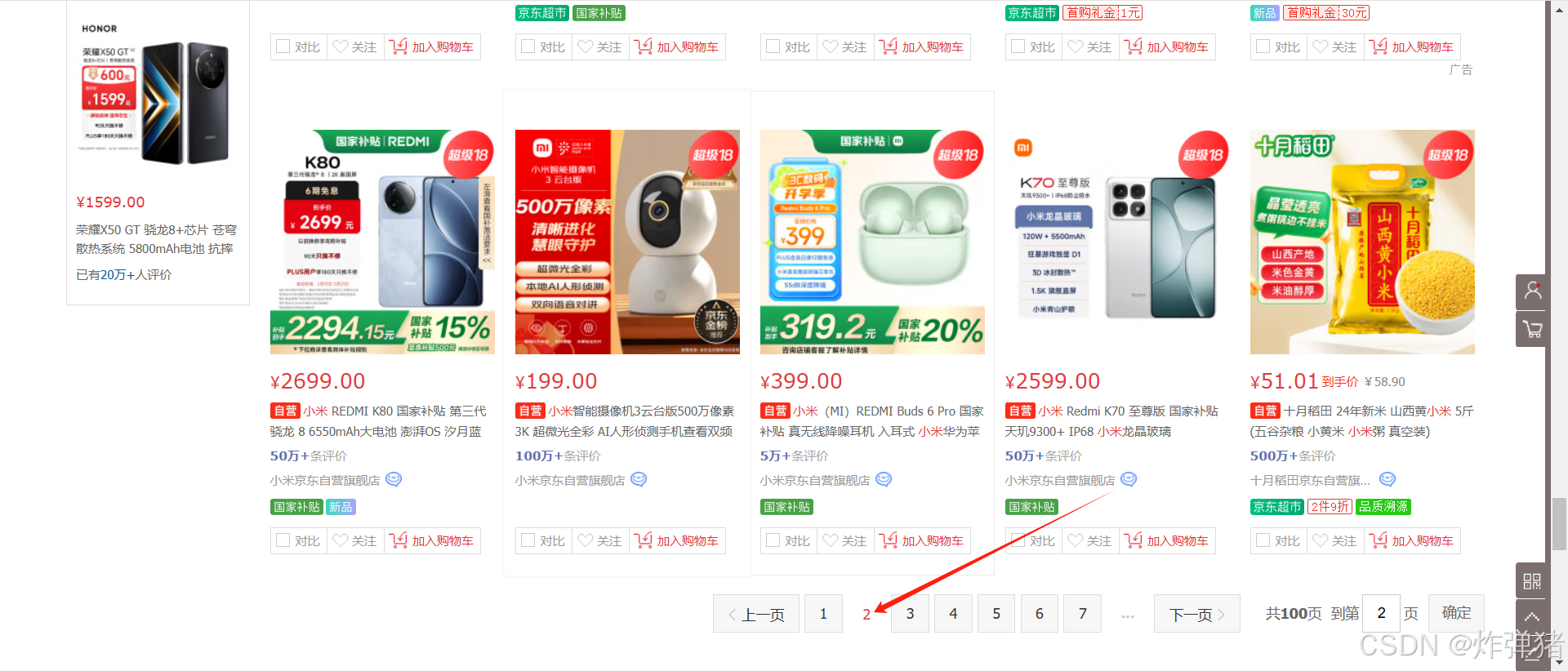

然后点击翻页

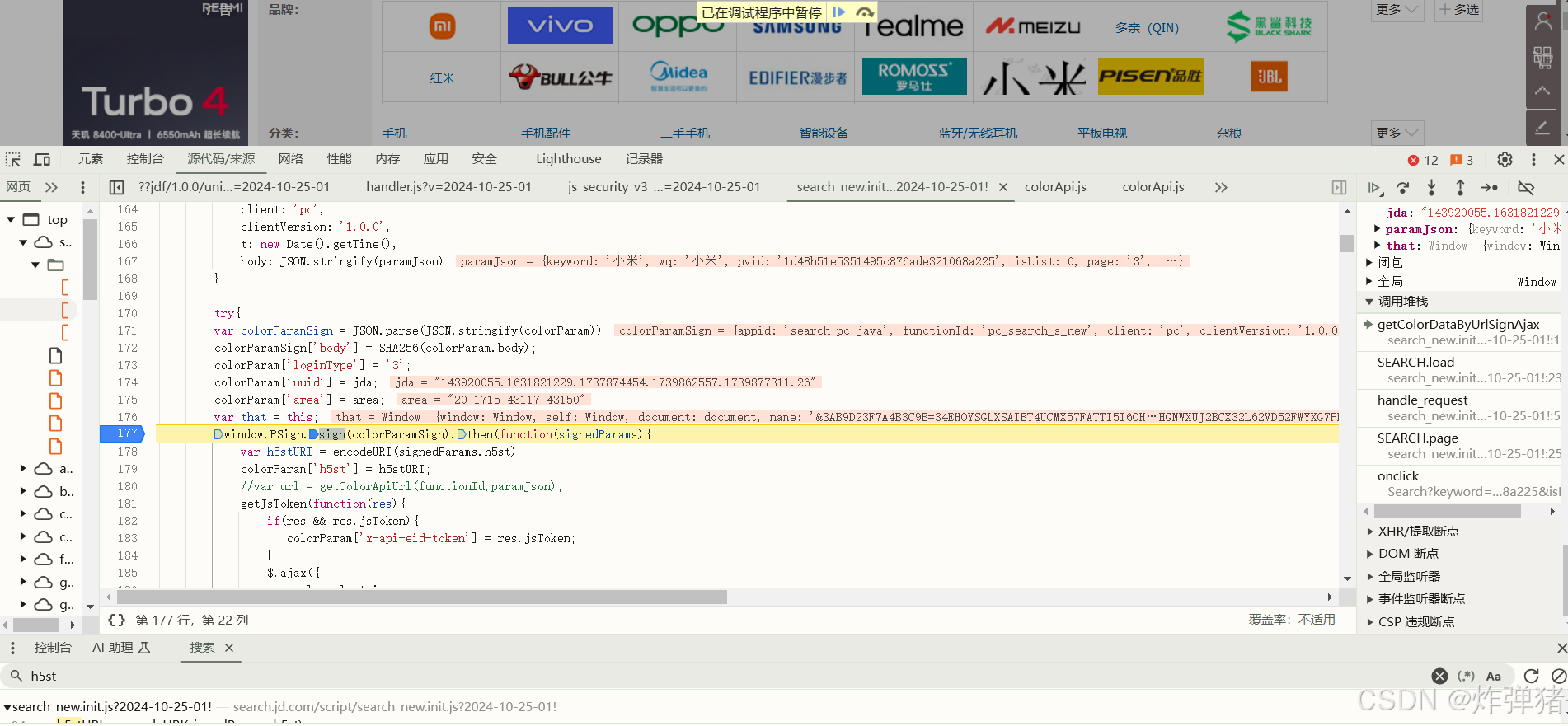

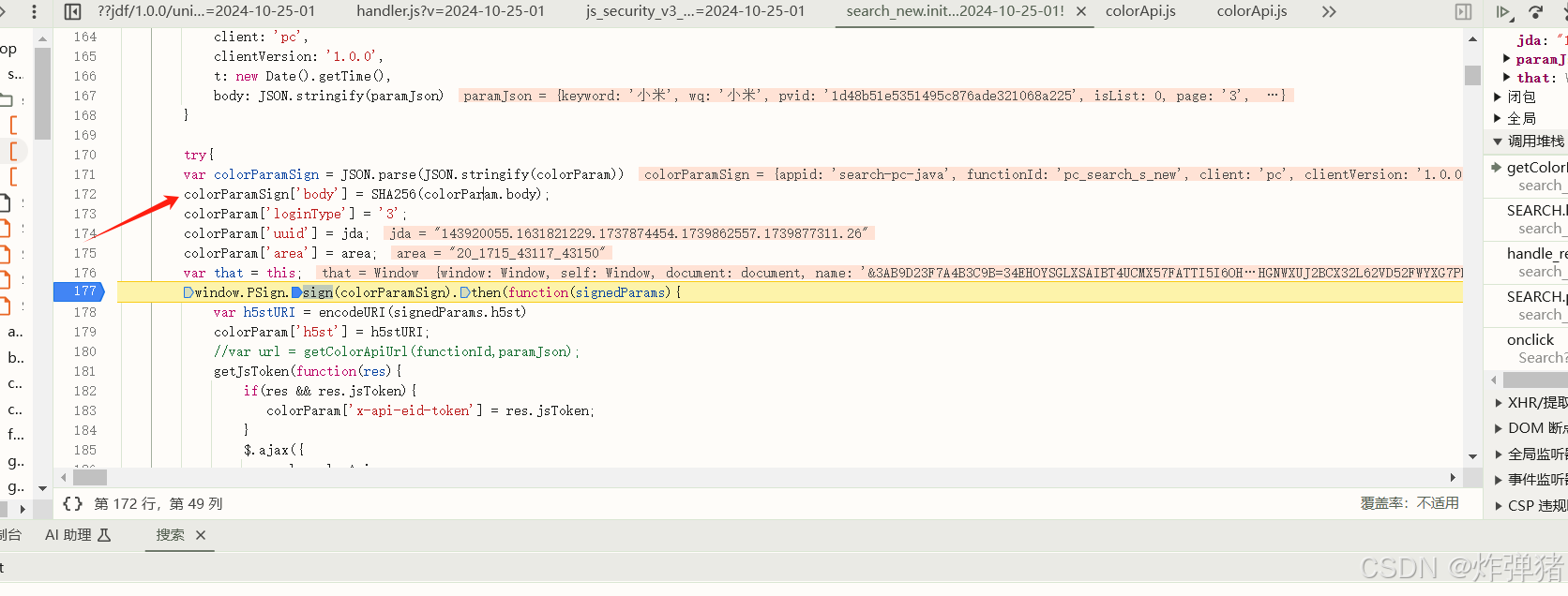

下面图片中的就是入口了

可以看到入口传了一个参数colorParamSign

这个可以往上追溯它里面的body用了一个sha256加密而成的

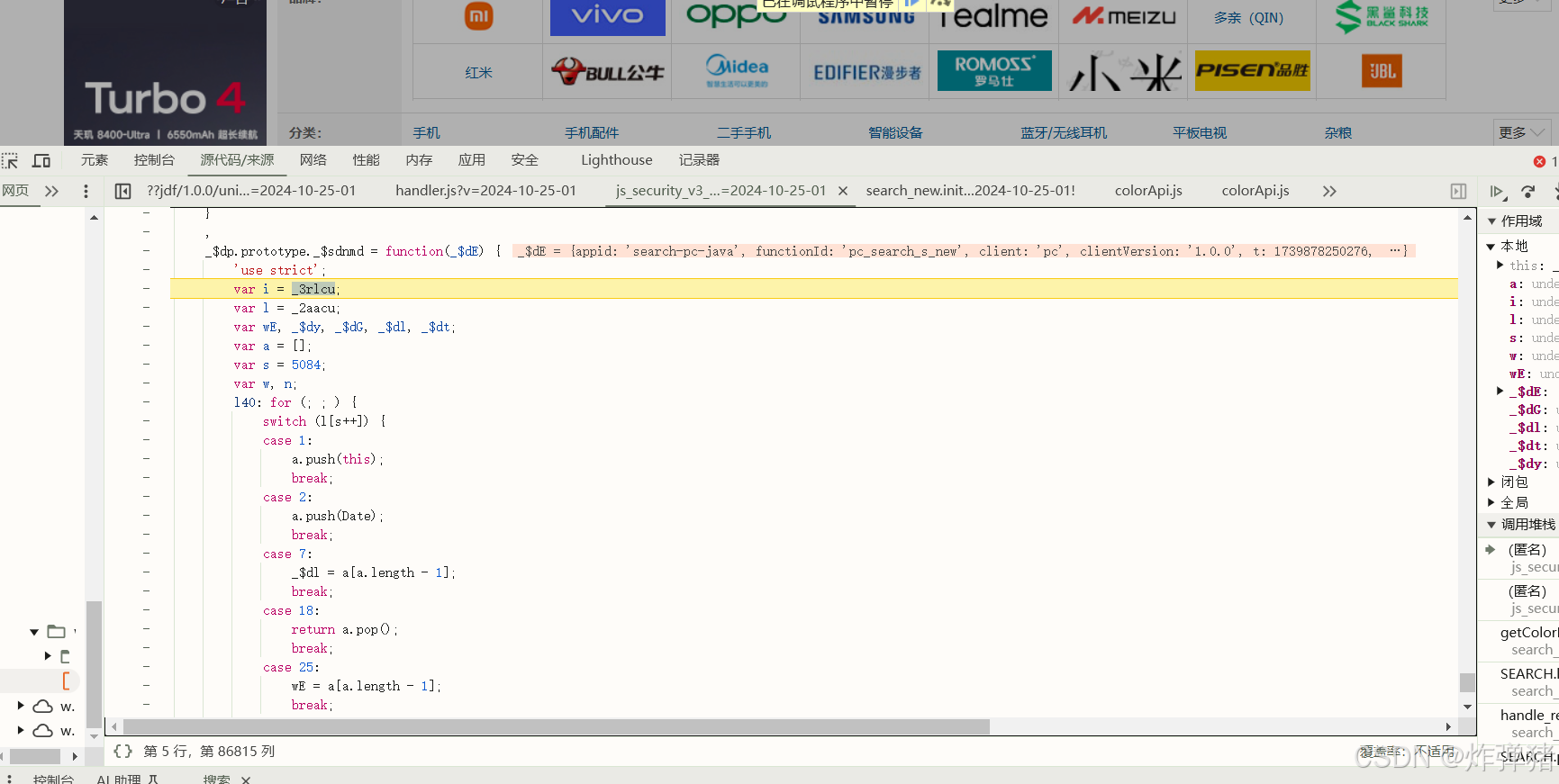

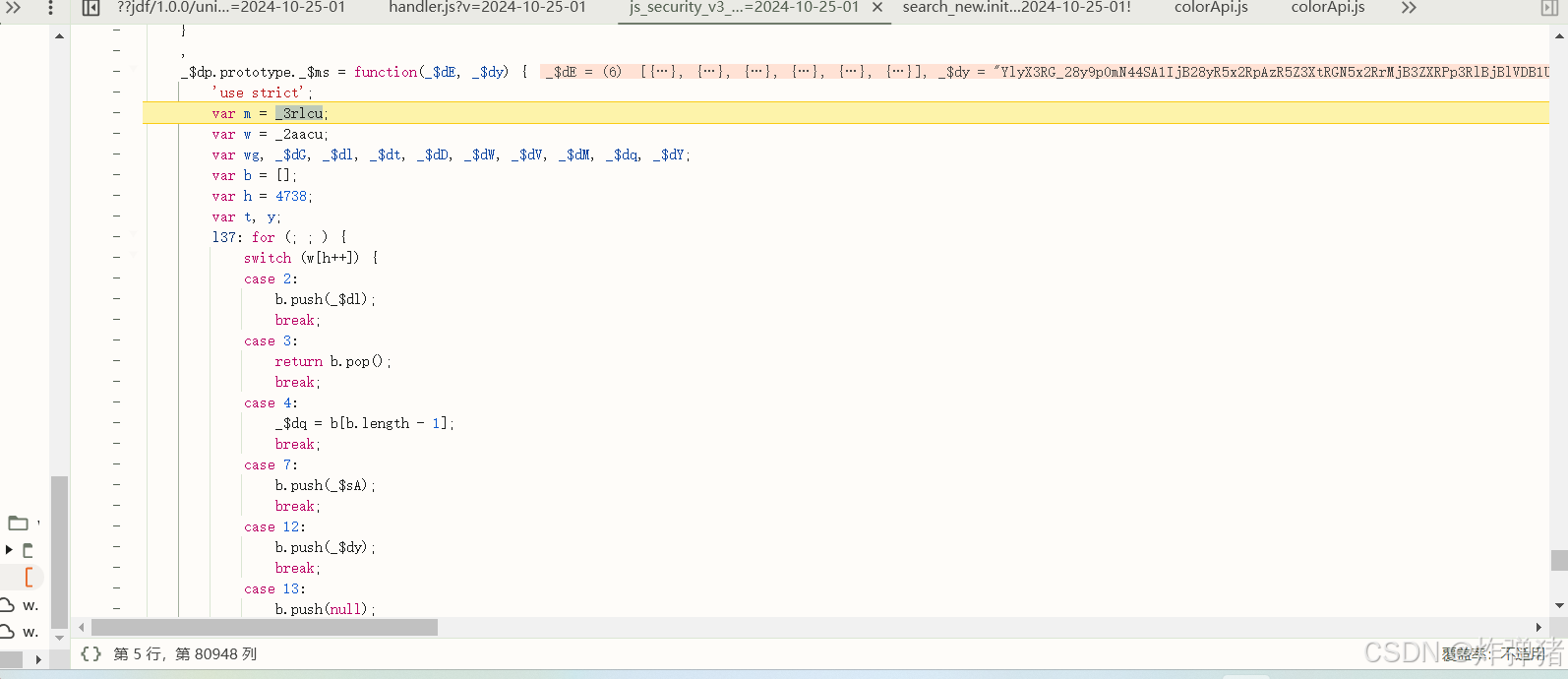

接下来单步调试点一下,进入了下图的一个js文件,可以看到从这里开始代码就混淆了

图片中打断点的地方就是h5st生成的地方了

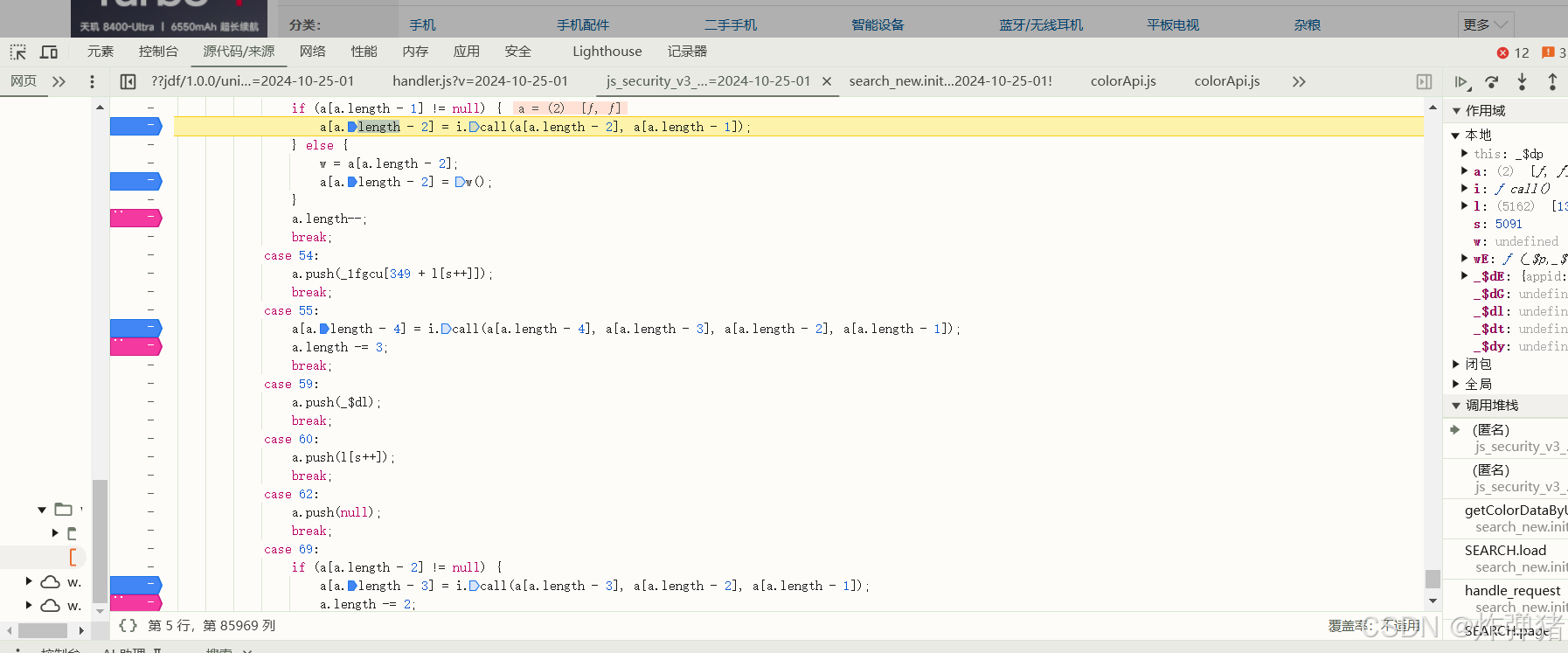

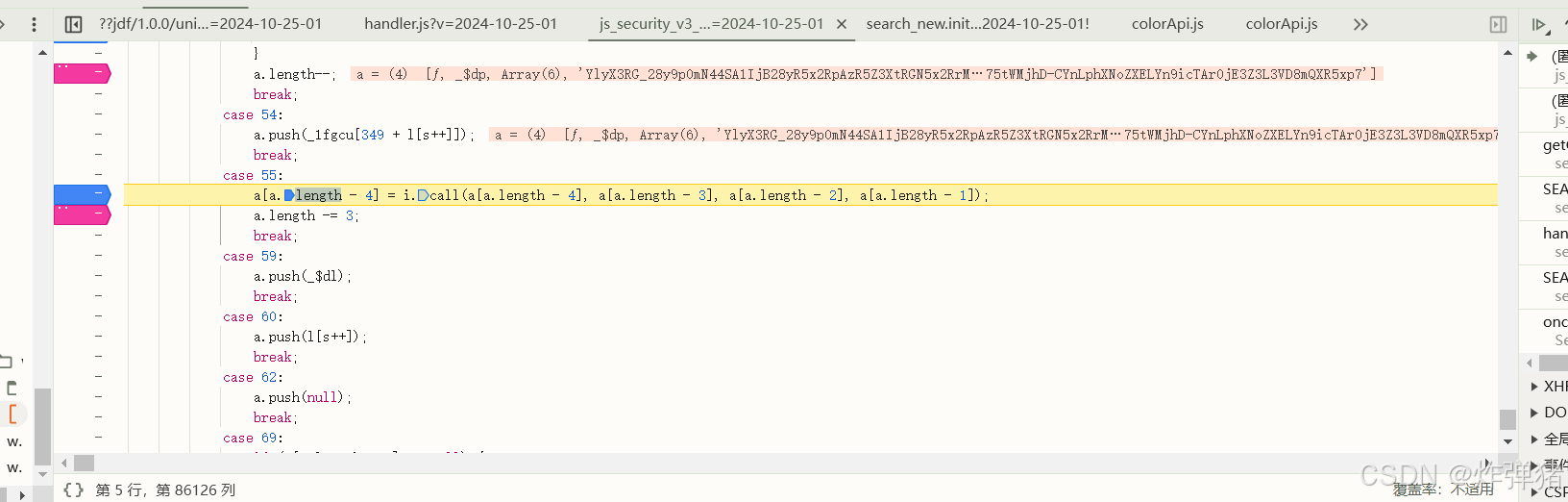

单步进入,发现进入控制流了,这种时候我们就要找call或者apply了

在这个控制流找到对应的call关键字,打上断点这时就别单步了,不然点到手累

点击下图中的运行按钮,

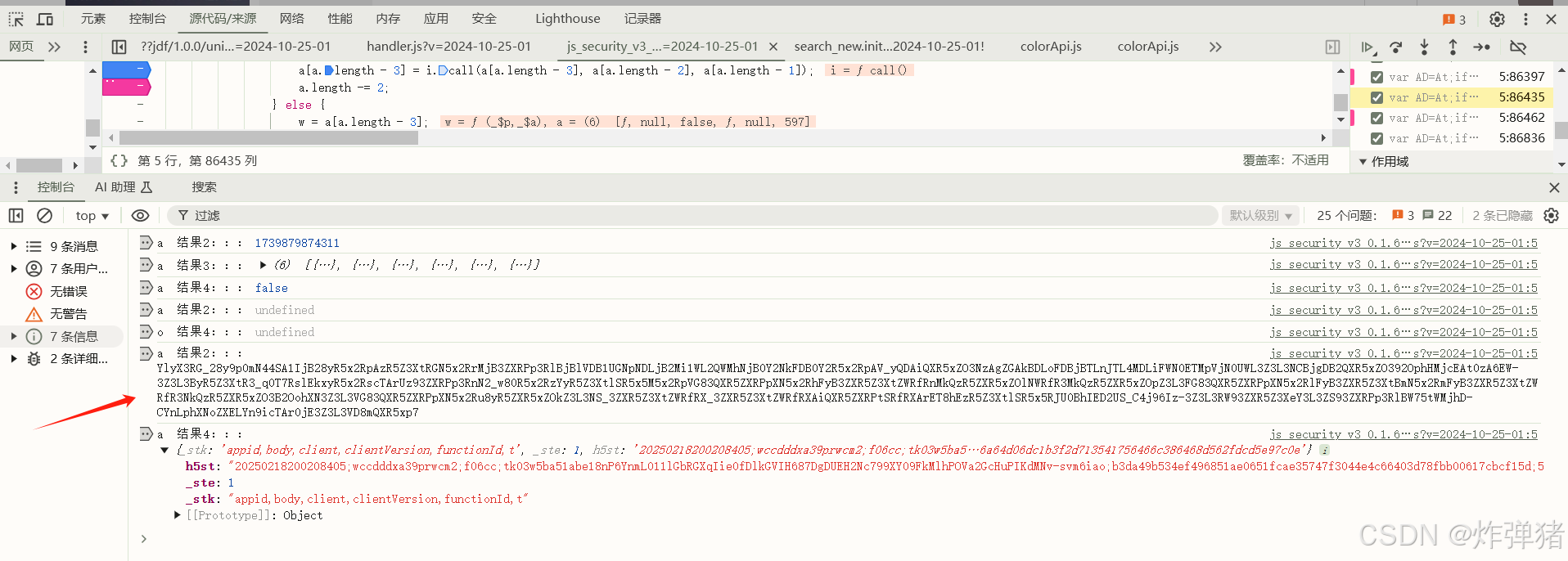

看控制台,发现打印了一个字符串,这个字符串是用浏览器指纹生成出来,我直接写死了,感兴趣的可以自己下断点跟进去看,我这里就不跟进去了,这个字符串是构成h5st的一部分。

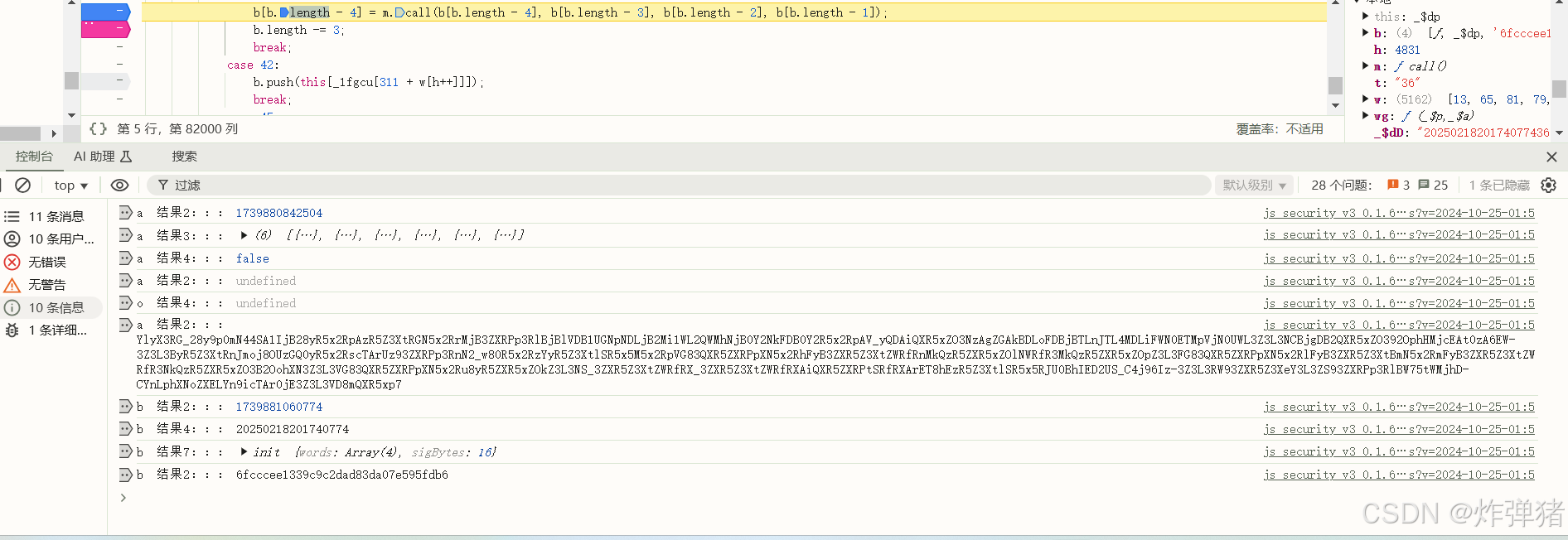

下面可以看到直接生成了h5st,这个控制流就只能看到这些信息了。

从日志可以看到h5st是在call 4这里生成的,接下来就要跟进去看了

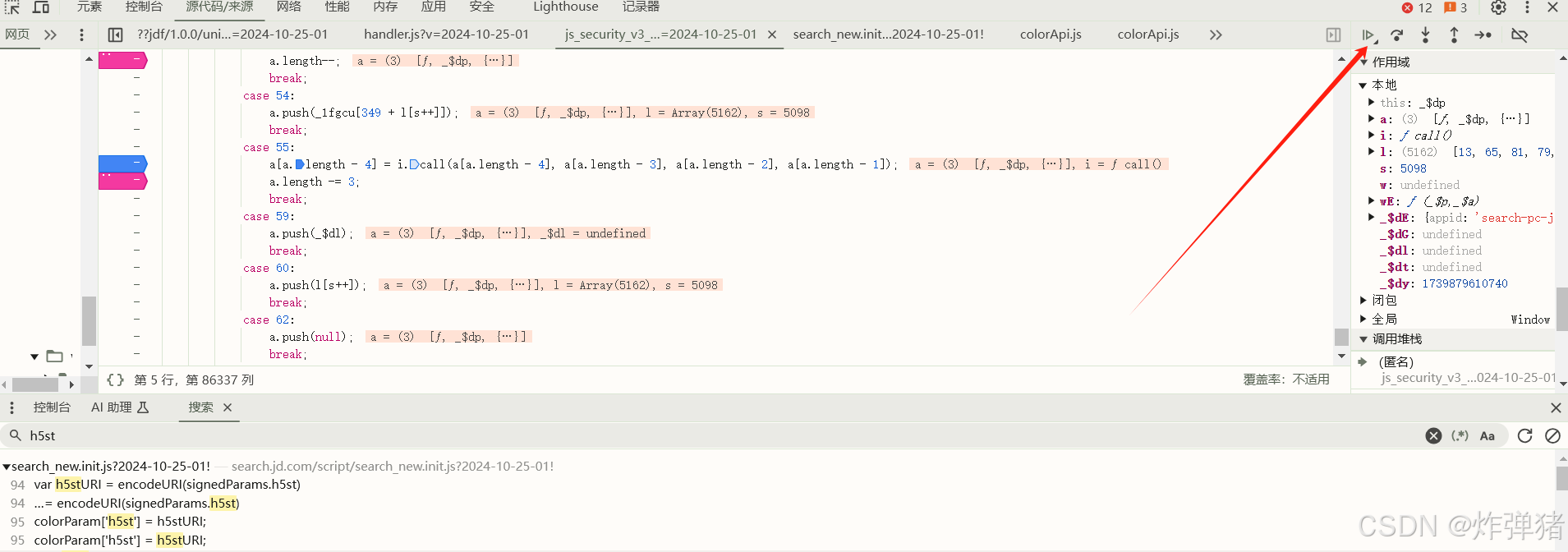

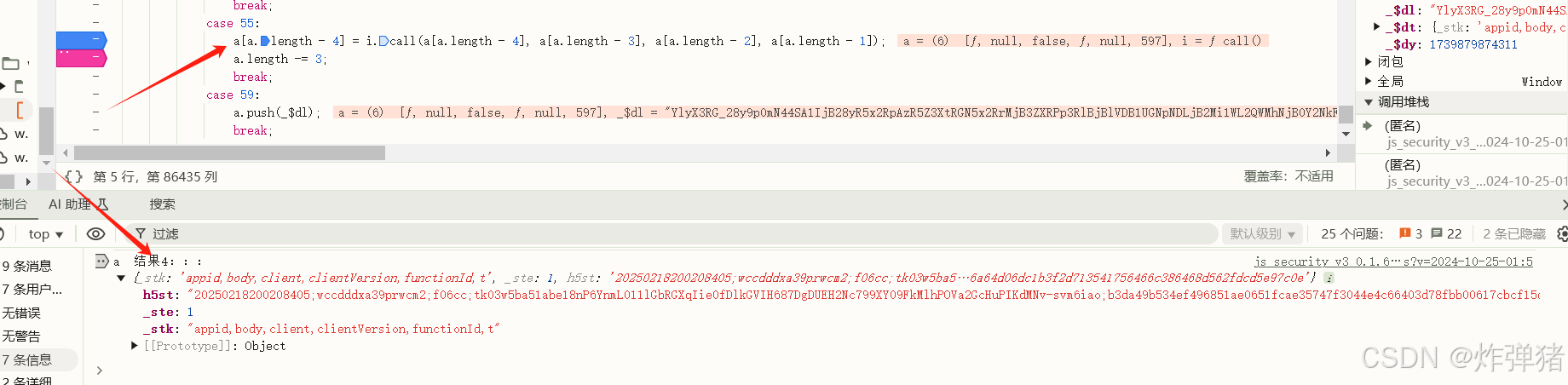

当断点断到call 4的时候,跟进去

发先又到了一个控制流,老样子,找call

运行看控制台

发现生成 20250218201740774 这个是h5st的头部,这个是由前面的时间戳生成的,在它的下面,发现生成了一个32位的密文这个跟 20250218201740774 是有关系的,但不是由 20250218201740774直接生成的

这篇我们就先分析到这里

2590

2590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?